Krüptimise illustratsioon

Lisaks küberspionaaži läbiviimisele näib, et suurte ja riigi toetatavate häkkerirühmade fraktsioonid tegelevad rahaliselt motiveeritud küberrünnakute korraldamisega. Need küberkuritegevused näivad olevat suunatud üsna mitmele konkreetsele segmendile, kuid enim mõjutab see pidevalt kasvavat videomängutööstust. Üksikisikud on väidetavalt osa suuremast riiklikult toetatud Hiina küber-spionaažioperatsiooni rühmast, kes võiks kasutada tööriistakomplekti ja oskuste kogumit, et sellel teel kasumit saada, avastasid teadlased. Rahalise kasu saamise aluseks olevad küberkuritegevused suurenevad pidevalt, kuna mängijad vahetavad mängimist üha enam pilve- ja kaugserveritele.

Teadlased aadressil Tulesilm on kokku pannud põhjaliku raporti APT41, Hiina viljaka küberohu rühma kohta, mis tegeleb riigi toetatava spionaažiga. Usutakse, et seda rühma toetab või toetab Hiina administratsioon. Teadlased väidavad, et APT41 grupp on korraldanud püsivaid rünnakuid ärisaladusi hoidvate ettevõtete vastu. Kuid lisaks küberspionaaži missioonidele viivad rühma liikmed läbi ka rahaliselt motiveeritud operatsioone. Teadlased märkisid, et mõned liikmed kasutasid pahavara, mis oli üldiselt reserveeritud spionaažikampaaniate jaoks.

Hiina küber-spionaažigrupp APT41 viib läbi ka rahaliselt motiveeritud küberrünnakuid:

Riigi toetatavad häkkimisrühmad või püsivad ohutegijad ei ole tavaliselt seotud rahaliselt kasulike toimingute tegemisega. Need rühmad kasutavad väga tõhusaid Nullpäeva ekspluateerimine ”Pahavara tarnimiseks või mitme kasuliku koorma allalaadimiseks rahvusvaheliste ettevõtete turvalistesse serveritesse. Need ekspluateerimised on tavaliselt pimedas veebis üsna kallis , kuid häkkerid hangivad neid harva maakleritelt digitaalse valuuta varastamiseks.

Tundub, et APT41 rühmitus on küberspionaaži korraldamise kõrval andunud ka digitaalsele vargusele. Tundub, et digitaalsed heistid viiakse läbi puhtalt isiklikuks kasuks. Siiski näivad liikmed kasutavat pahavara ja muud pahatahtlikku tarkvara, mis ei olnud mõeldud üldistele Interneti-kasutajatele. Lihtsamalt öeldes kasutavad häkkerid mitteavalikku pahavara, mis on tavaliselt reserveeritud spionaažikampaaniate jaoks. The FireEye ammendav aruanne hõlmab „ajaloolist ja käimasolevat tegevust, mis on omistatud APT41-le, grupi taktika, tehnika ja protseduuride (TTP) arengut, teavet üksikute osalejate kohta, ülevaadet nende pahavara tööriistakomplektist ja seda, kuidas need tunnused kattuvad teiste tuntud Hiina spionaažioperaatoritega. ”

Täna avaldame aruande teemal # APT41 , Hiina viljakas küberohu rühm, mis tegeleb riigi poolt toetatava spionaažitegevusega paralleelselt rahaliselt motiveeritud opsidega.

Külasta meid aadressil #BHUSA meie kohta rohkem teada saada # threatintel eksperdid.

>> Loe lisaks: https://t.co/ub4P9b1XHe pic.twitter.com/yXpK8ve0xm

- FireEye (@FireEye) 7. august 2019

Traditsiooniliselt on häkkerid, kes lähevad raha varastamiseks digitaalsete varahoidlate järele, sihtinud umbes 15 suurt tööstussegmenti. Nende seas on kõige tulusamad digitaalne tervishoid, patendid ja muu kõrgtehnoloogia, telekommunikatsioon ja isegi kõrgharidus. Kuid plahvatuslikult kasvav veebimängutööstus on nüüd ka atraktiivne sihtmärk. Tegelikult näitab aruanne, et APT41 grupi liikmed võisid hakata hasartmängusektorit sihtima pärast 2014. aastat. Grupi peamine missioon on siiski kübernuurimine. Ilmselt aitavad nad Hiinal kiirendada missiooni „Made in China 2025”. Teisisõnu, üsna paljud püsivatest ohurühmadest, mis näivad pärinevat Hiinast, töötavad üldjuhul Hiina viie aasta majandusarengukavade nimel. Lihtsamalt öeldes näib, et need aitavad kaasa riigi ambitsioonidele. Chine on teinud täiesti selgeks, et riik soovib, et tema kõrgelt arenenud riiklik tööjõud ja ettevõtted hakkaksid tootma kõrgema väärtusega tooteid ja teenuseid.

Kuidas ründab APT41 grupp veebimängutööstust?

Eriti tundub, et APT41 grupp soovib minna kõrghariduse, reisiteenuste ning uudiste / meedia segmendis olevate ettevõtete järele. Tundub, et rühm jälgib ka kõrge profiiliga inimesi ja üritab nende sidevõrku sisse logida. Varem üritas grupp loata juurdepääsu hotelli broneerimissüsteemidele, püüdes ilmselgelt seda rajatist kindlustada.

Kuid lisaks eelmainitud riigi toetatavatele tegevustele lähevad mõned APT41 grupi liikmed videomängutööstusest isikliku rahalise kasu saamiseks. Häkkerid järgivad virtuaalvaluutasid ja pärast teiste sarnaste rühmade vaatlemist on APT41 ka seda proovinud juurutada lunavara .

Spetsiaalne karjumine @MrDanPerez ja ülejäänud meie Adversary Pursuit meeskond nende aastatepikkuse töö eest # APT41 . Paljude allpool loetletud pahavara nimed lõi meie meeskond - need muutis igakülgselt vastupidiseks @williballenthin ja teised programmi liikmed #FLARE https://t.co/jvlg1VMQQm

- BarryV (@BarryV) 7. august 2019

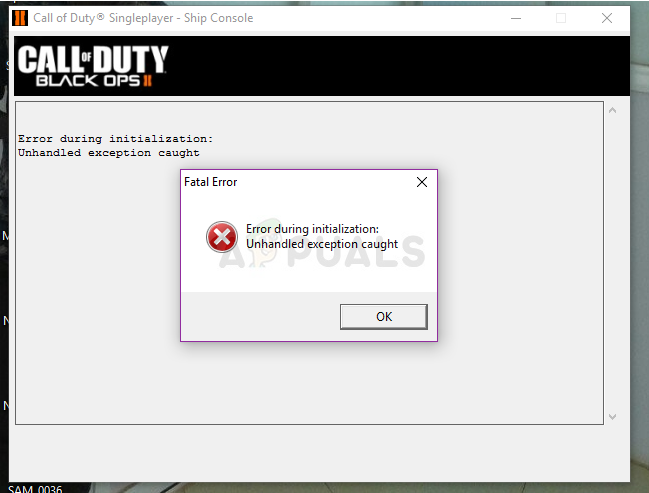

Üllatuslikult üritab rühm pääseda juurde taustaprogrammide tootmiskeskkondadele. Seejärel varastab rühm lähtekoodi ja digitaalsed sertifikaadid, mida seejärel kasutatakse pahavara allkirjastamiseks. APT41 kasutab teadaolevalt ligipääsu tootmiskeskkondadele pahatahtliku koodi sisestamiseks seaduslikesse failidesse. Pahaaimamatud ohvrid, kuhu kuuluvad teised organisatsioonid, laadivad need rikutud failid seejärel alla seaduspäraste kanalite kaudu. Kuna failid ja sertifikaadid on allkirjastatud, on rakendused edukalt installitud.

Veelgi murettekitavam on asjaolu, et rühm võib väidetavalt sihitud võrkudes märkamatult liikuda, sealhulgas pöörata Windowsi ja Linuxi süsteemide vahel . Pealegi piirab APT41 järgmiste pahavara juurutamist konkreetsete ohvrisüsteemide poolt sobitamine individuaalsete süsteemi identifikaatoritega . Lihtsamalt öeldes läheb rühm valitud kasutajate järel, võib-olla suure hulga digitaalse valuutaga. Arvatakse, et APT41-l on 46 erinevat tüüpi pahavara, mis hõlmab tagauksi, mandaadivargusi, klahvilogereid ja mitut juurkomplekti.

Sildid Küberturvalisus