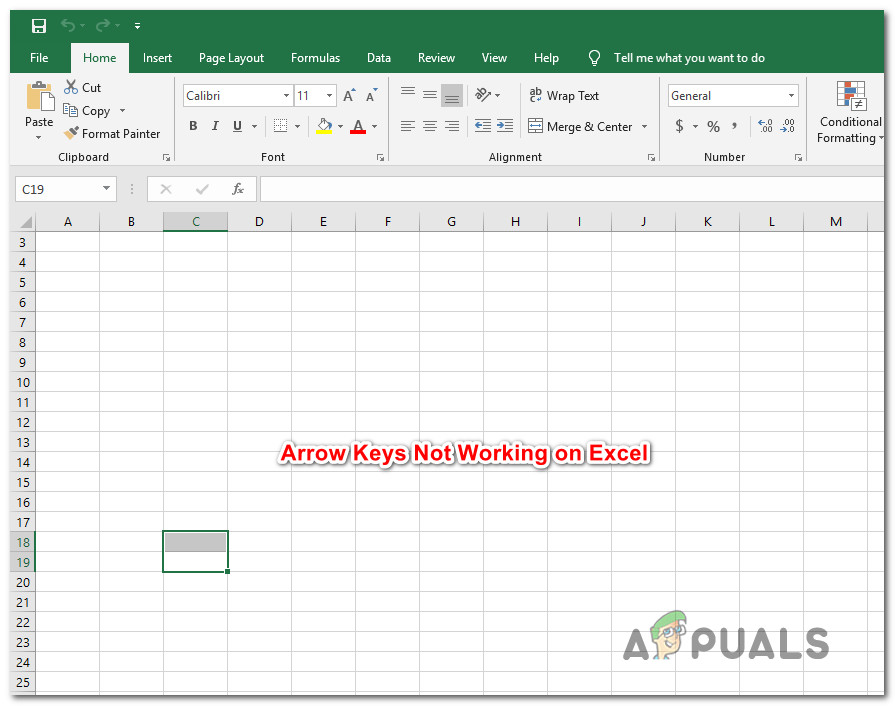

Lunastusteade, mille on loonud Xbash MySQL-i andmebaasis

Uus pahavara, mida nimetatakse Xbash ”On avastanud 42. üksuse teadlased, on teatatud ajaveebipostitusest Palo Alto Networks'is . See pahavara on ainulaadne oma sihtimisvõime poolest ja mõjutab samaaegselt Microsofti Windowsi ja Linuxi servereid. 42. üksuse teadlased on selle pahavara sidunud Iron Groupiga, mis on varem lunavara rünnakute poolest tuntud ohutegurite rühmitus.

Blogipostituse järgi on Xbashil mündi kaevandamise, enese levitamise ja lunavara võimalused. Sellel on ka mõned võimalused, mis rakendamisel võimaldavad pahavaral üsna kiiresti organisatsiooni võrgus levida, näiteks WannaCry või Petya / NotPetya.

Xbashi omadused

Selle uue pahavara omadusi kommenteerides kirjutasid üksuse 42 teadlased: „Hiljuti kasutas 42. üksus Palo Alto Networks WildFire'i uue Linuxi servereid sihtiva pahavara perekonna tuvastamiseks. Pärast täiendavat uurimist saime aru, et see on botnet-võrgu ja lunavara kombinatsioon, mille tänavu arendas välja aktiivne küberkuritegevuse rühmitus Iron (aka Rocke). Oleme sellele uuele pahavarale andnud nime Xbash, mis põhineb pahatahtliku koodi algse peamooduli nimel. '

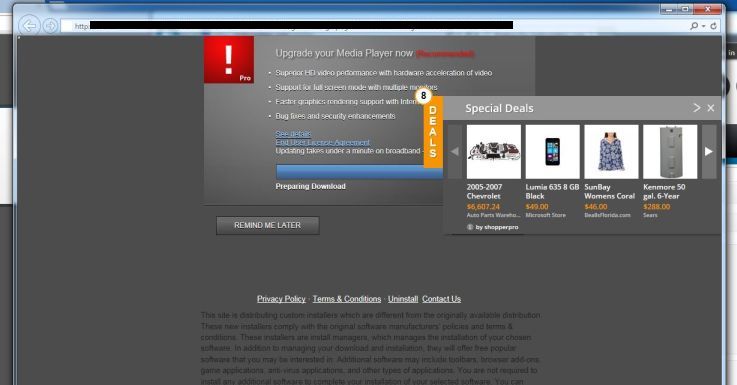

Raudkontserni eesmärk oli varem arendada ja levitada krüptoraha tehingute kaaperdamist või kaevurite troojalasi, mis olid peamiselt mõeldud Microsofti Windowsi sihtimiseks. Xbash on aga suunatud kõigi kaitsmata teenuste avastamisele, kasutajate MySQL, PostgreSQL ja MongoDB andmebaaside kustutamisele ning Bitcoinide lunaraha maksmisele. Kolm teadaolevat haavatavust, mida Xbash Windowsi süsteemide nakatamiseks kasutab, on Hadoop, Redis ja ActiveMQ.

Xbash levib peamiselt kõigi parandamata haavatavuste ja nõrkade paroolide sihtimisega. see on andmeid hävitav , mis tähendab, et see hävitab lunavara võimaluseks Linuxi-põhised andmebaasid. Samuti pole Xbashis funktsioone, mis taastaksid hävitatud andmed pärast lunaraha tasumist.

Vastupidiselt varasematele kuulsatele Linuxi botnettidele, nagu Gafgyt ja Mirai, on Xbash järgmise taseme Linuxi botnet, mis laiendab oma sihtmärki avalikele veebisaitidele, kuna see sihib domeene ja IP-aadresse.

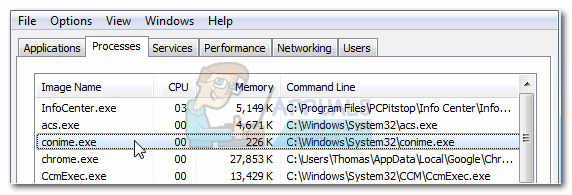

Xbash genereerib ohvri alamvõrgus olevate IP-aadresside loendi ja teostab pordi skannimist (Palo Alto Networks)

Pahavara võimaluste osas on veel mõned üksikasjad:

- Sellel on botnet, mündi kaevandamise, lunavara ja enese levitamise võimalused.

- See on suunatud lunavara ja botneti võimalustele Linuxi-põhistele süsteemidele.

- See on suunatud müntide kaevandamise ja iseleviimise võimalustele Microsofti Windowsi-põhistele süsteemidele.

- Lunavara komponent sihib ja kustutab Linuxi-põhised andmebaasid.

- Praeguseks oleme nende rahakottidega jälginud 48 sissetulevat tehingut kogutuluga umbes 0,964 bitcoini, mis tähendab, et 48 ohvrit on kokku maksnud umbes 6000 USA dollarit (selle kirjutamise ajal).

- Puuduvad tõendid selle kohta, et makstud lunarahad oleksid ohvritele paranenud.

- Tegelikult ei leia me tõendeid funktsionaalsuse kohta, mis võimaldaks lunaraha abil taastamist.

- Meie analüüs näitab, et see on tõenäoliselt Iron Groupi rühma töö, mis on avalikult seotud teiste lunavara kampaaniatega, sealhulgas kaugjuhtimissüsteemi (RCS) kasutavate kampaaniatega, mille lähtekoodi arvati varastatuna Häkkimisrühm ”2015. aastal.

Kaitse Xbashi eest

Organisatsioonid saavad Xbashi võimalike rünnakute eest kaitsmiseks kasutada mõningaid 42. üksuse teadlaste antud tehnikaid ja näpunäiteid:

- Tugevate vaikeväärtuseta paroolide kasutamine

- Turvavärskendustega kursis olemine

- Lõpp-punktide turvalisuse juurutamine Microsoft Windowsi ja Linuxi süsteemides

- Juurdepääsu takistamine tundmatutele hostidele Internetis (juurdepääsu vältimiseks käsu- ja juhtimisserveritele)

- Range ja tõhusa varundamise ja taastamise protsesside ja protseduuride juurutamine ja säilitamine.