Küberturvalisuse illustratsioon

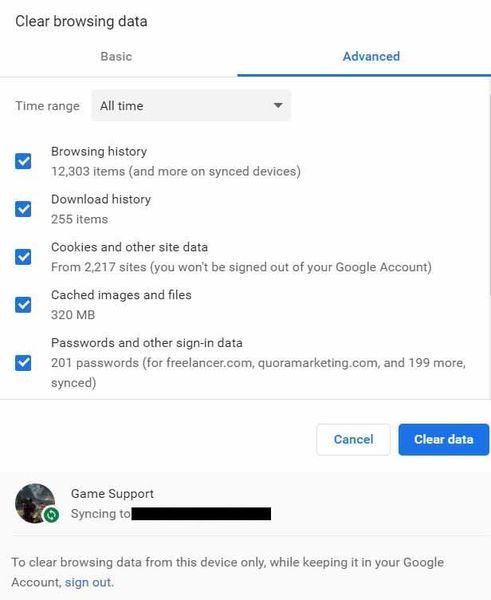

Populaarse viirusetõrje ja digitaalse turvatarkvara ESET tegijad on avastanud ründajad, kes kasutasid ära hiljutise Windows OS nullipäevase haavatavuse. Rünnaku taga olnud häkkimisrühm arvatavasti viib läbi küber-spionaaži. Huvitav on see, et see ei ole grupi tüüpiline sihtmärk ega metoodika, mis kannab nime Buhtrap, ja seetõttu näitab ärakasutamine tugevalt, et rühm on võinud pöörduda.

Slovakkia viirusetõrjetootja ESET on kinnitanud, et Buhtrapi nime all tuntud häkkerirühm on hiljuti looduses ära kasutatud Windows OS-i nullpäevase haavatavuse taga. Avastus on üsna huvitav ja murettekitav, kuna grupi tegevust piirati tõsiselt paar aastat tagasi, kui selle põhitarkvara koodibaas veebist lekkis. Rünnakus kasutati väidetavalt küber-spionaaži korraldamiseks äsja fikseeritud Windowsi operatsioonisüsteemi nullipäeva haavatavust. See puudutab kindlasti uut arengut peamiselt seetõttu, et Buhtrap ei näidanud kunagi huvi teabe hankimise vastu. Grupi põhitegevuseks oli raha varastamine. Kui see oli väga aktiivne, olid Buhtrapi peamised sihtmärgid finantsasutused ja nende serverid. Grupp kasutas oma tarkvara ja koode, et ohustada pankade või klientide turvalisust raha varastamisel.

Muide, Microsoft on just välja andnud plaastri, et blokeerida nullpäevane Windows OS-i haavatavus. Ettevõte oli vea tuvastanud ja märgistanud CVE-2019-1132 . Plaaster oli osa juulist 2019 Patch Tuesday.

Buhtrapi pöörded küber-spionaaži:

ESETi arendajad on kinnitanud Buhtrapi kaasamist. Pealegi on viirusetõrjetootja isegi lisanud, et rühm osales küber-spionaaži korraldamises. See on täiesti vastuolus Buhtrapi varasemate ärakasutamistega. Muide, ESET on teadlik grupi uusimatest tegevustest, kuid pole avaldanud grupi eesmärke.

Huvitav on see, et mitmed turvaagentuurid on korduvalt märkinud, et Buhtrap ei ole tavaline riiklikult toetatud häkkeririietus. Turvauurijad on kindlad, et rühmitus tegutseb peamiselt Venemaalt. Seda võrreldakse sageli teiste keskendunud häkkimisgruppidega nagu Turla, Fancy Bears, APT33 ja Equation Group. Buhtrapi ja teiste vahel on siiski üks oluline erinevus. Rühm ilmub harva või võtab vastutuse oma rünnakute eest avalikult. Pealegi on selle peamisteks sihtmärkideks alati olnud finantsasutused ja kontsern käis teabe asemel raha taga.

Buhtrapi grupp kasutab viimastes spionaažikampaaniates nullipäeva: ESETi uuring näitab, et kurikuulus kuritegelik rühmitus on viimase viie aasta jooksul korraldanud ka spionaažikampaaniaid. Buhtrapi grupp kasutab viimastes spionaažikampaaniates nullpäeva https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11. juuli 2019

Buhtrap ilmus esmakordselt tagasi 2014. aastal. Grupp sai tuntuks pärast seda, kui see läks paljudele Venemaa ettevõtetele järele. Need ettevõtted olid üsna väiksed ja seetõttu ei pakkunud heisterid palju tulusat tulu. Sellegipoolest hakkas grupp edu saavutades sihtima suuremaid finantsasutusi. Buhtrap hakkas minema suhteliselt hästi valvatud ja digitaalselt turvatud Venemaa pankade järel. Group-IB aruanne näitab, et Buhtrapi grupp suutis pääseda enam kui 25 miljoni dollariga. Kokku ründas grupp edukalt umbes 13 Venemaa panka, väitis turvafirma Symantec . Huvitav on see, et enamik digitaalsetest varikatustest viidi edukalt ellu 2015. aasta augustist 2016. aasta veebruarini. Teisisõnu õnnestus Buhtrapil kasutada ära umbes kaks Venemaa panka kuus.

Buhtrapi kontserni tegevus lakkas ootamatult pärast seda, kui nende endi Buhtrapi tagaukse, geniaalselt välja töötatud tarkvaratööriistade kombinatsioon, jõudis võrku. Aruanded näitavad, et mõned grupi liikmed ise võisid tarkvara lekitada. Samal ajal kui grupi tegevus järsult seiskus, võimaldas juurdepääs võimsale tarkvaratööriistade komplektile mitmel väiksemal häkkimisrühmal õitseda. Juba täiustatud tarkvara kasutades hakkasid paljud väikesed rühmad rünnakuid korraldama. Peamine puudus oli Buhtrapi tagaukse abil toimunud rünnakute arv.

Alates Buhtrapi tagaukse lekkimisest pöördus rühm aktiivselt küberrünnakute korraldamiseks täiesti erineva kavatsusega. ESETi teadlased väidavad siiski, et nad on grupi vahetamise taktikat näinud juba 2015. aasta detsembris. Ilmselt hakkas rühm sihtima riigiasutusi ja asutusi, märkis ESET: 'Kampaaniat on alati raske omistada konkreetsele osalejale, kui nende tööriistad on 'lähtekood on veebis vabalt saadaval. Kuna sihtmärkide muutus toimus enne lähtekoodi lekkimist, hindame suure kindlusega, et samad inimesed, kes olid esimeste Buhtrapi pahavararünnakute taga ettevõtete ja pankade vastu, on seotud ka valitsusasutuste sihtimisega. '

Buhtrapi areng on kindlasti imelik ... alates 25 miljoni dollari varastamisest Venemaa pankadelt ... kuni küber-spionaažioperatsioonide läbiviimiseni. Kas see on bogatšovi efekt? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11. juuli 2019

ESETi teadlased suutsid nendes rünnakutes Buhtrapi kätt nõuda, kuna nad suutsid tuvastada mustreid ja avastasid rünnakute läbiviimisel mitmeid sarnasusi. 'Kuigi nende arsenali on lisatud uusi tööriistu ja vanematele rakendatud värskendusi, ei ole Buhtrapi erinevates kampaaniates kasutatud taktikad, tehnikad ja protseduurid (TTP) kõigi nende aastate jooksul dramaatiliselt muutunud.'

Buhtrap Kasuta Windowsi operatsioonisüsteemi nullipäevase haavatavust, mida saaks osta pimedas veebis?

Huvitav on märkida, et Buhtrapi grupp kasutas Windowsi opsüsteemis üsna värsket haavatavust. Teisisõnu, rühm võttis kasutusele turvavea, millele on tavaliselt märgitud “nullpäev”. Need puudused on tavaliselt parandamata ja pole hõlpsasti kättesaadavad. Muide, rühm on varem kasutanud Windowsi operatsioonisüsteemi turvaauke. Kuid nad on tavaliselt tuginenud teistele häkkerirühmadele. Pealegi oli enamikul ekspluateerimistest Microsofti välja antud plaastrid. On üsna tõenäoline, et grupp korraldas otsinguid sissetungimiseks parandamata Windowsi masinaid.

See on esimene teadaolev juhtum, kus Buhtrapi operaatorid kasutasid parandamata haavatavust. Teisisõnu kasutas rühm Windows OS-is tõelist nullipäeva haavatavust. Kuna rühmal puudus ilmselgelt vajalik oskus turvavigade avastamiseks, usuvad teadlased kindlalt, et rühm võis sama osta. Kaspersky ülemaailmse uurimis- ja analüüsimeeskonna juhataja Costin Raiu usub, et nullipäevane haavatavus on sisuliselt “privileegi tõstmise” viga, mille müüs ära kasutatav maakler Volodya. Sellel rühmal on ajalugu, mis müüb nullipäevaseid ekspluateerimisi nii küberkuritegevusele kui ka rahvusriikide rühmadele.

Buhtrap #Pahavara tüüpilise base64 kodeeritud käivitatava faili mustriga (ja suurusega), mis on manustatud doc-faili. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11. juuli 2019

On kuulujutte, mis väidavad, et Buhtrapi pöördetegevust küberspionaaži jaoks oleks võinud hallata Venemaa luure. Ehkki teooria pole põhjendatud, võib see teooria olla täpne. Võimalik, et Venemaa luureteenistus värbas nende järele luuramiseks Buhtrapi. Pivot võiks olla osa tehingust, et andestada grupi varasemad üleastumised tundlike ettevõtte või valitsuse andmete asemel. Arvatakse, et Venemaa luureosakond on varem korraldanud nii suurt hulka kolmandate osapoolte häkkimisrühmade kaudu. Turvauurijad on väitnud, et Venemaa värbab regulaarselt, kuid mitteametlikult andekaid inimesi, et proovida tungida teiste riikide julgeolekusse.

Huvitav on see, et veel 2015. aastal arvati Buhtrapi osalemist valitsuste vastu suunatud küber-spionaažioperatsioonides. Ida-Euroopa ja Kesk-Aasia riikide valitsused on regulaarselt väitnud, et Venemaa häkkerid on mitmel korral üritanud tungida oma julgeolekusse.

Sildid Küberturvalisus

![[FIX] Probleem LenovoBatteryGaugePackage.dll käivitamisel](https://jf-balio.pt/img/how-tos/60/problem-starting-lenovobatterygaugepackage.png)