Küberturvalisuse illustratsioon

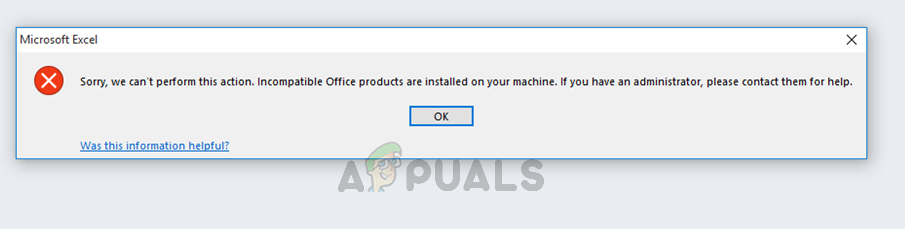

Microsoft andis päev tagasi välja olulise värskenduse operatsioonisüsteemile Windows 10. Kuid ka sellel värskendusel pole plaastrit, mis kaitseks huvitava, lihtsa ja samas ülitugeva turvavea eest. Haavatavus on olemas Windows 10 täiustatud ülesannete ajastajaga. Kui seda kasutatakse, saab ülesannete ajastaja sisuliselt anda ekspluateerijale täielikud administraatoriõigused.

Häkker, kes kasutab veebinime 'SandboxEscaper', postitas vea. Ilmselt on ekspluateerimisel Windows 10-s tõsiseid julgeolekumõjusid. Huvitaval kombel otsustas häkker nullipäevase ekspluateerimise postitada Microsofti hiljuti omandatud tarkvaratööriistade ja arenduskoodi hoidlasse GitHub. Häkker lasi Windows 10 operatsioonisüsteemi mõjutava nullipäevase haavatavuse jaoks välja isegi Proof-of-Concept (PoC) ärakasutuskoodi.

Kasutamine kuulub nullipäeva kategooriasse peamiselt seetõttu, et Microsoft pole seda veel tunnistanud. Kui Windows 10 tegija on teadlik, peaks ta pakkuma plaastri, mis ühendab ülesande ajastaja lünga.

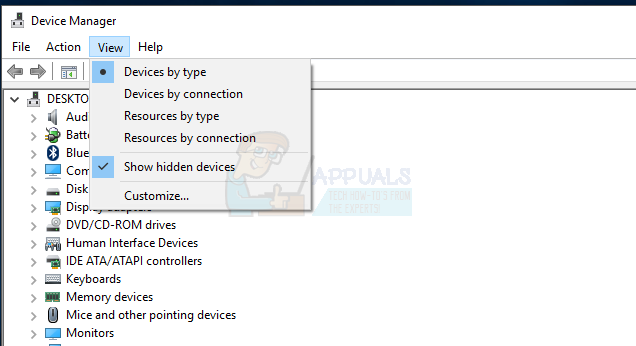

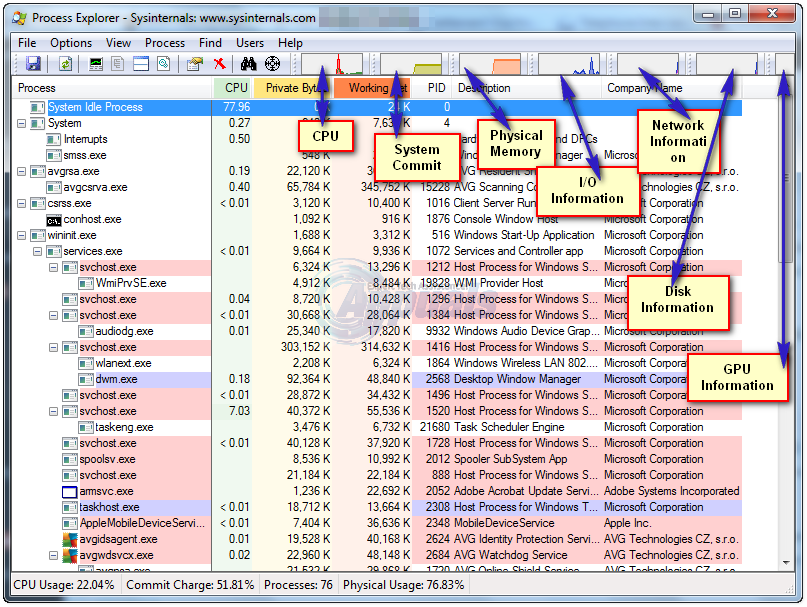

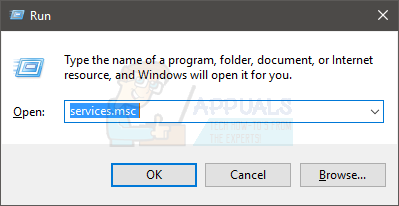

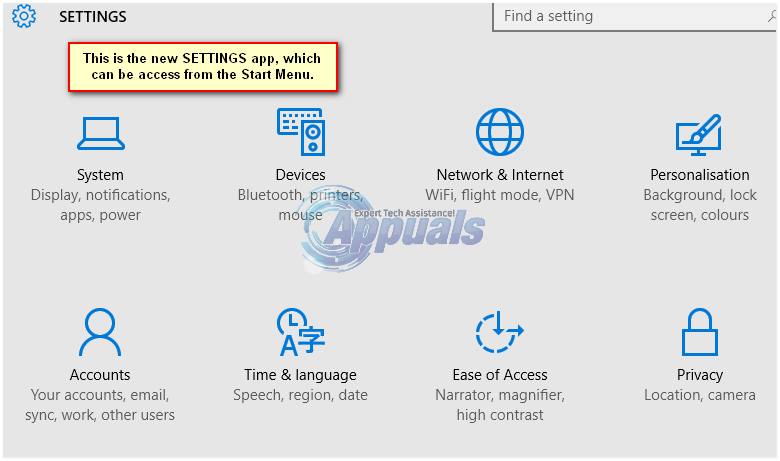

Task Scheduler on üks Windowsi operatsioonisüsteemi põhikomponente, mis eksisteeris juba Windows 95 päevilt. Microsoft on pidevalt täiustanud utiliiti, mis võimaldab OS-i kasutajatel sisuliselt ajastada programmide või skriptide käivitamist ettemääratud ajal või pärast teatud ajaintervalli . GitHubi postitatud ärakasutamine kasutab ülesannete registreerimiseks serveris ülesandeplaanis olevat meetodit SchRpcRegisterTask.

Seni teadmata põhjustel ei kontrolli programm lubasid nii põhjalikult kui peaks. Seega saab seda kasutada meelevaldse DACL-i (diskreetsete juurdepääsukontrollide loendi) loa seadmiseks. Pahatahtliku kavatsusega kirjutatud programm või isegi madalama taseme õigustega ründaja võib 'SYSTEM' õiguste saamiseks käitada valesti vormistatud .job-faili. Põhimõtteliselt on tegemist sanktsioneerimata või volitamata privileegide eskaleerimise probleemiga, mis võib potentsiaalselt lubada kohalikul ründajal või pahavaral hankida ja käitada sihtmasinate haldussüsteemi õigustega koodi. Lõpuks annavad sellised rünnakud ründajale sihitud Windows 10 masina täielikud administraatoriõigused.

Twitteri kasutaja väidab, et on kontrollinud nullipäeva ärakasutamist ja kinnitanud, et see töötab Windows 10 x86 süsteemis, mis on parandatud uusima mai 2019 värskendusega. Pealegi lisab kasutaja, et haavatavust saab hõlpsasti 100 protsenti ajast ära kasutada.

Võin kinnitada, et see töötab täielikult lappitud (mai 2019) Windows 10 x86 süsteemis. Varem ainult SYSTEMi ja TrustedInstalleri täieliku kontrolli all olev fail on nüüd piiratud Windowsi kasutaja täieliku kontrolli all.

Töötab kiiresti ja minu testimisel 100% ajast. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21. mai 2019

Kui see ei piisa, on häkker vihjanud ka sellele, et tal on Windowsis veel neli avaldamata nullipäeva viga, millest kolm viivad kohaliku privileegi eskaleerumiseni ja neljas laseb ründajatel liivakasti turvalisusest mööda minna. Ütlematagi selge, et Microsoft ei ole veel kasutust tunnustanud ja plaaster välja andnud. See tähendab sisuliselt seda, et Windows 10 kasutajad peavad ootama selle konkreetse haavatavuse turvaparandust.

Sildid Windows