Apple (Medhat Dawoudi foto Unsplashil)

Kõigi iPhone'i vaikesüsteem operatsioonisüsteem Apple iOS sisaldas kuut kriitilist „Zero Interaction“ haavatavust. Google’i eliidi meeskond Project Zero, kes jahib tõsiseid vigu ja tarkvaravigu, avastas sama. Huvitaval kombel on Google'i turvauuringute meeskond edukalt korranud ka toiminguid, mida saab vabas looduses esinevate turvavigade abil teostada. Need vead võivad potentsiaalselt lubada igal kaugründajal Apple iPhone'i halduskontrolli üle võtta, ilma et kasutaja peaks tegema midagi muud kui sõnumi vastuvõtmine ja avamine.

Leiti, et Apple iPhone'i operatsioonisüsteemi versioonid, mis olid enne iOS 12.4, on vastuvõtlikud kuuele 'interaktsioonivabale' turvavigale, avastatud Google. Kaks Google Project Zero liiget on avaldanud üksikasjad ja isegi edukalt demonstreerinud kuuest haavatavusest viie tõestamist. Turvavigu võib pidada üsna tõsiseks lihtsalt seetõttu, et need nõuavad iPhone'i turvalisuse ohustamiseks võimalikult vähe võimaliku ohvri toiminguid. Turvahaavatavus mõjutab iOS-i operatsioonisüsteemi ja seda saab kasutada iMessage'i kliendi kaudu.

Google järgib vastutustundlikke tavasid ja teavitab Apple'i iPhone iOS-i tõsistest turvavigadest:

Google avaldab järgmisel nädalal Las Vegases Black Hati turvakonverentsil üksikasjad Apple iPhone iOS-i turvanõrkuste kohta. Kuid otsinguhiiglane säilitas vastutustundliku tava teavitada vastavaid ettevõtteid turvaaukudest või tagaukstest ning teatas kõigepealt Apple'ile probleemidest, et ta saaks enne plaatide väljaandmist plaate välja anda, enne kui meeskond avalikustas üksikasjad.

Tõsiseid turvavigu teades tormas Apple väidetavalt vigu lappima. Kuid see ei pruugi olla täielikult õnnestunud. Üks 'interaktsioonivaba' haavatavuse üksikasju on hoitud privaatsena, kuna Apple ei lahendanud viga täielikult. Teavet sama kohta pakkus Natalie Silvanovich, üks kahest Google Project Zero uurijast, kes vigadest leidis ja neist teatas.

Google paljastab Apple'i rakenduses iMessage vigu

Miski pole immuunne viiruste, pahavara jms ega kodeerimisvigade suhtes: MacOS, Android, iOS, Linux, Windows - nad kõik on haavatavad. Plaastrid ja viirusevastased ained on alati kõigi OS-ide jaoks hädavajalikud https://t.co/sTpLUY2XqO

- Scotty (@osusuki) 30. juuli 2019

Uurija märkis ka, et kuus kuuest turvaveast neli võivad viia pahatahtliku koodi käivitamiseni kaugseadmes iOS. Veelgi murettekitavam on asjaolu, et need vead ei vajanud kasutaja interaktsiooni. Ründajad peavad lihtsalt saatma ohvri telefonile spetsiaalselt kodeeritud valesti vormistatud sõnumi. Pahatahtlik kood võib seejärel ennast hõlpsasti käivitada, kui kasutaja on sõnumi avanud vastuvõetud üksuse vaatamiseks. Kaks ülejäänud kasutamist võivad lubada ründajal lekitada seadme mälust andmeid ja lugeda faile kaugseadmest. Üllataval kombel ei vajanud isegi need vead kasutaja interaktsiooni.

Apple suudab iPhone iOS-is edukalt lüüa ainult viis kuuest 'nullist koosmõju' turvaaukudest?

Kõik kuus turvatõrget pidid olema eelmisel nädalal, 22. juulil, edukalt lappitud Apple'i iOS 12.4 väljalaskega . Tundub, et see pole nii. Turvauurija on märkinud, et Apple suutis iPhone iOS-is parandada ainult viis kuuest turvanõrkusest 'Zero Interaction'. Sellegipoolest on viie parandatud vea üksikasjad veebis saadaval. Google on pakkunud sama oma veast teatamise süsteemi kaudu.

Kolm viga, mis võimaldasid kaugtäidet ja haldusohvri ohvri iPhone'i, on CVE-2019-8647 , CVE-2019-8660 ja CVE-2019-8662 . Lingitud veaaruanded sisaldavad lisaks vea tehnilistele üksikasjadele ka ideekindlat koodi, mida saab kasutada ekspluateerimiseks. Kuna Apple ei ole suutnud selle kategooria neljandat viga edukalt lappida, on selle üksikasjad konfidentsiaalsed. Google on selle turvaauku märgistanud CVE-2019-8641.

Üks neist puudustest on piiriülese lugemise (CVE-2019-8646) probleem, mis võib kaugründajatel lubada lugeda ohvri mällu salvestatud failide sisu #iOS seadmele, saates iMessage'i kaudu valesti vormistatud sõnumi.

- Häkkeriuudised (@TheHackersNews) 30. juuli 2019

Google on viienda ja kuuenda vea märgistanud kui CVE-2019-8624 ja CVE-2019-8646 . Need turvavead võivad ründajal lubada ohvri privaatset teavet kasutada. Need on eriti murettekitavad, kuna need võivad seadme mälust lekitada andmeid ja kaugseadmest faile lugeda, ilma et oleks vaja ohvrilt mingit suhtlust.

IOS 12.4-ga võib Apple tõrjuda edukalt kõik iPhone'i kaugjuhtimise katsed haavatava iMessage'i platvormi kaudu. Kontseptsioonikoodi olemasolu ja avatud kättesaadavus tähendab, et häkkerid või pahatahtlikud kooderid võivad siiski kasutada iPhone'i, mida pole iOS 12.4-le uuendatud. Teisisõnu, kuigi turbevärskendused on alati soovitatav installida kohe, kui need kättesaadavaks saavad, on sellisel juhul kriitiline installida uusim iOS-i värskendus, mille Apple on viivitamata välja andnud. Paljud häkkerid üritavad haavatavusi ära kasutada ka pärast nende lappimist või parandamist. Selle põhjuseks on asjaolu, et nad teavad hästi, et on palju seadmete omanikke, kes ei värskenda kohe või viivitavad lihtsalt oma seadmete värskendamisega.

IPhone iOS-i tõsised turvavead on pimedas veebis üsna tulutoovad ja rahaliselt tasulised:

Kuus „Zero Interaction“ turvanõrkust avastasid Silvanovich ja teine Google Project Zero turvauurija Samuel Groß. Järgmisel nädalal Las Vegases toimuval Black Hat'i turvakonverentsil peab Silvanovich ettekande kaug- ja suhtlemiseta iPhone'i haavatavustest.

' Null-vastasmõju Või hõõrdumatu ’Haavatavused on eriti ohtlikud ja põhjustavad turvaekspertide seas sügavat muret. A väike jupp jutust mille Silvanovich konverentsil esitab, tõstab esile muret selliste iPhone iOS-i turvavigade pärast. 'On olnud kuulujutte kaughaavatavustest, mis ei nõua iPhone'i ründamiseks kasutajate sekkumist, kuid kaasaegsete seadmete rünnakute tehniliste aspektide kohta on saadaval piiratud teave. Selles esitluses uuritakse iOS-i kaugsuhtluseta rünnakupinda. Selles käsitletakse SMS-i, MMS-i, visuaalse kõneposti, iMessage'i ja Maili haavatavuse potentsiaali ning selgitatakse, kuidas seadistada tööriistu nende komponentide testimiseks. See sisaldab ka kahte nende meetodite abil avastatud haavatavuste näidet. '

Google'i projekti Zero Researchers avalikustasid 5 iOS-i 12.4 fikseeritud iMessage'i viga 'Zero Interaction' @Google

CVE-2019-8660 on mälu rikkumise vigaKaks avalikustatud viga võivad põhjustada iPhone GUI krahhi

Üks teadlastest kirjeldab Black Hat USA 2019 puudusi pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 30. juuli 2019

Esitlus on konverentsil üks populaarsemaid peamiselt seetõttu, et kasutajate suhtlemiseta iOS-i vead on väga haruldased. Enamik iOS-i ja macOS-i ärakasutusi tugineb ohvri edukale rakenduse käitamiseks meelitamisele või Apple ID mandaatide avaldamisele. Nullinteraktsiooniviga nõuab ekspluateerimise käivitamiseks ainult rikutud sõnumi avamist. See suurendab oluliselt nakatumise või turvalisuse ohtu seadmise võimalusi. Enamikul nutitelefoni kasutajatel on kinnisvara piiratud ekraaniga ja lõpuks avatakse sõnumeid, et selle sisu kontrollida. Nutikalt koostatud ja hästi sõnastatud sõnum suurendab tajutud autentsust sageli eksponentsiaalselt, lükates veelgi edu võimalusi.

Silvanovich mainis, et selliseid pahatahtlikke sõnumeid võib saata SMS-i, MMS-i, iMessage'i, posti või isegi visuaalse kõneposti kaudu. Neil oli vaja ainult ohvri telefoni sattuda ja avada. 'Sellised haavatavused on ründaja püha graanul, mis võimaldab neil ohvrite seadmetesse märkamatult sisse häkkida.' Muide, kuni tänaseni leiti, et selliseid minimaalseid või 'Zero Interaction' turvanõrkusi on kasutanud ainult seaduslike pealtkuulamistööriistade ja jälgimistarkvara müüjad ning tootjad. See tähendab lihtsalt selliseid väga keerukad vead mis põhjustavad kõige vähem kahtlusi, avastavad ja kauplevad peamiselt pimedas veebis tegutsevad tarkvaramüüjad. Ainult riigi toetatud ja keskendunud häkkimisrühmad tavaliselt neile juurdepääs. Seda seetõttu, et müüjad, kes selliste vigade kätte saavad, müüvad neid tohutute rahasummade eest.

Avaldatud hinnaskeemi järgi Zerodium , sellised pimedas veebis või tarkvara mustal turul müüdavad haavatavused võivad maksta üle 1 miljoni dollari. See tähendab, et Silvanovich võis avaldada üksikasjad turvalisuse ärakasutamise kohta, mida ebaseaduslikud tarkvara müüjad võisid küsida vahemikus 5 kuni 10 miljonit dollarit. Crowdfense , teine turvateabega töötav platvorm väidab, et hind oleks võinud kergesti olla palju kõrgem. Platvorm tugineb oma eeldustele asjaolule, et need vead olid osa klõpsamisrünnaku ahel ”. Pealegi töötasid haavatavused iOS-i viimaste versioonide puhul. Koos asjaoluga, et neid oli kuus, oleks ekspluateerimise müüja võinud selle partii jaoks hõlpsasti teenida rohkem kui 20 miljonit dollarit.

Sildid õun Küberturvalisus google iOS

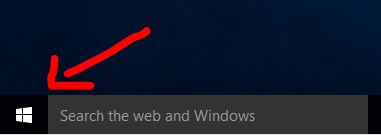

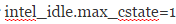

![Windows 10 menüü Start ei tööta [Paranda]](https://jf-balio.pt/img/how-tos/39/windows-10-start-menu-not-working.jpg)