Google Android

Veebis on ilmunud uus mobiilseadmete lunavara. Muteeruv ja arenev digitaalne viirus on suunatud nutitelefonidele, mis käitavad Google'i Androidi operatsioonisüsteemi. Pahavara üritab pääseda lihtsa, kuid nutikalt varjatud SMS-sõnumi abil ja kaevab seejärel sügavalt mobiiltelefoni sisemusse. Lisaks kriitilise ja tundliku pantvangi hoidmisele üritab uus uss agressiivselt levida teistele ohvritele ohustatud nutitelefoni suhtlusplatvormide kaudu. Uus lunavara perekond tähistab olulist, kuid murettekitavat verstaposti Google'i Android OS-is, mida peeti üha enam suunatud küberrünnakute eest suhteliselt ohutuks.

Küberturvalisuse spetsialistid, kes töötavad populaarse viirusetõrje, tulemüüri ja muude digitaalkaitsevahendite arendaja ESETi juures, avastasid uue lunavara perekonna, mis oli mõeldud Google'i Androidi mobiilseadmete operatsioonisüsteemi ründamiseks. Digitaalne Trooja hobune kasutab levitamiseks SMS-sõnumeid, märkisid teadlased. ESET-i teadlased on uue pahavara nimetanud Android / Filecoder.C-ks ja täheldanud sama aktiivsuse suurenemist. Muide, lunavara näib olevat üsna uus, kuid see tähistab uue Androidi pahavara tuvastamise kaheaastase languse lõppu. Lihtsamalt öeldes näib, et häkkeritel on uus huvi nutitelefonide opsüsteemide vastu suunatud. Just täna teatasime mitmest „Zero Interaction“ turvanõrkused, mis avastati Apple iPhone iOS operatsioonisüsteemis .

Filecoder on aktiivne alates juulist 2019, kuid levib nutika sotsiaaltehnoloogia kaudu kiiresti ja agressiivselt

Slovakkia viirusetõrje- ja küberturbeettevõtte sõnul on Filecoderit looduses täheldatud väga hiljuti. ESETi teadlased väidavad, et märkasid lunavara aktiivselt levinud alates 12. juulist 2019. Lihtsamalt öeldes näib, et pahavara on ilmunud vähem kui kuu tagasi, kuid selle mõju võib iga päevaga suureneda.

Viirus on eriti huvitav, kuna rünnakud Google'i Androidi operatsioonisüsteemi vastu on umbes kaks aastat pidevalt vähenenud. See tekitas üldise arusaama, et Android on enamasti viiruste suhtes immuunne või et häkkerid ei käi spetsiaalselt nutitelefonide taga ja sihivad selle asemel lauaarvuteid või muud riistvara ja elektroonikat. Nutitelefonid on üsna isiklikud seadmed ja seetõttu võib neid pidada piiratud potentsiaalseteks sihtmärkideks võrreldes ettevõtetes ja organisatsioonides kasutatavate seadmetega. PC-de või elektroonikaseadmete sihtimisel nii suurtes seadetes on mitmeid potentsiaalseid eeliseid, kuna rikutud masin võib pakkuda kiiret viisi paljude teiste seadmete ohtu seadmiseks. Siis on vaja analüüsida teavet, et välja valida tundlik teave. Muide, näib, et mitmel häkkimisrühmal on pööratud ulatuslike spionaažirünnakute korraldamisele .

Turvalisuse hoiatus: Androidi lunavara FileCoderi tüvi ilmub: Androidile ilmus uus lunavara tüvi #mobiil seadmeid. See on suunatud neile, kes kasutavad operatsioonisüsteemi Android 5.1 ja uuemat versiooni. Selle Androidi lunavara tüve on dubleerinud… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 30. juuli 2019

Uus lunavara seevastu üritab lihtsalt piirata Android-nutitelefoni omaniku juurdepääsu isiklikule teabele. Puudub märge, et pahavara üritaks finantsinformatsioonile juurdepääsu saamiseks lekitada või varastada isiklikku või tundlikku teavet või installida muid kasulikke koormusi, näiteks klahvilogereid või tegevusjälgijaid.

Kuidas levib filecoderi lunavara Google Androidi operatsioonisüsteemis?

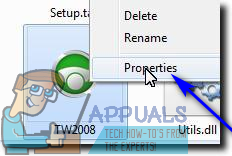

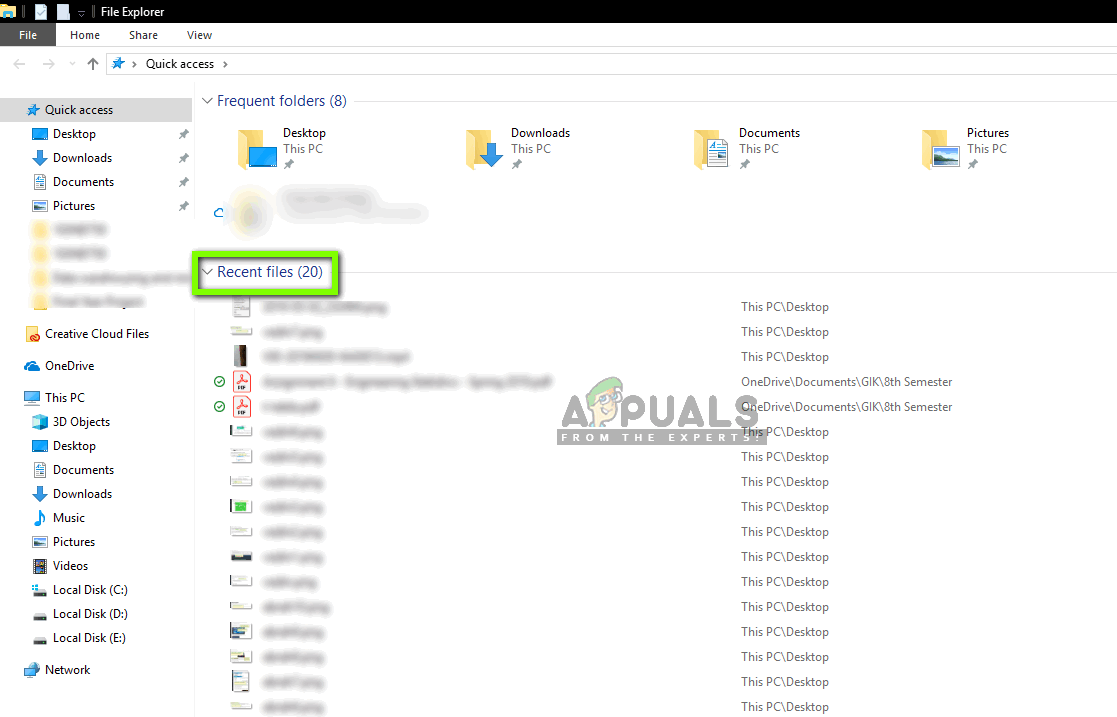

Teadlased on avastanud, et Filecoderi lunavara levib Androidi sõnumside või SMS-süsteemi kaudu, kuid selle lähtekoht on mujal. Tundub, et viirus käivitub veebifoorumites, sealhulgas Redditis ja Androidi arendaja sõnumiplaadis XDA Developers, pahatahtlike postituste kaudu. Pärast seda, kui ESET pahatahtlikele postitustele tähelepanu juhtis, tegutsesid XDA arendajad kiiresti ja võtsid kahtlustatav meedia maha, kuid kahtlane sisu oli Redditis avaldamise ajal endiselt üleval.

Enamik ESETi leitud pahatahtlikke postitusi ja kommentaare üritab ohvreid meelitada pahavara alla laadima. Viirus tõmbab ohvri järele, jäljendades sisu, mida tavaliselt seostatakse pornograafilise materjaliga. Mõnel juhul täheldasid teadlased ka mõningate tehniliste teemade kasutamist söötadena. Enamikul juhtudel lisasid ründajad aga linke või QR-koode, mis osutasid pahatahtlikele rakendustele.

Kohese tuvastamise vältimiseks enne juurdepääsemist on pahavara lingid varjatud bit.ly linkidena. Varem on mitut sellist linkide lühendamise saiti kasutatud pahaaimamatute Interneti-kasutajate suunamiseks pahatahtlikele veebisaitidele, andmepüügi ja muude küberrünnakute korraldamiseks.

Häkkerid levitavad Androidi lunavara SMS-iga teie kontaktidesse ja krüptivad teie seadmefailid: uus Androidi lunavara perekond, mis on dubleeritud Android / Filecoder.C-ks, levitas erinevaid veebifoorumeid ja kasutab ohvri kontaktide loendit SMS-i saatmiseks ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@shah_sheikh) 30. juuli 2019

Kui Filecoderi lunavara on end ohvri Androidi mobiilseadmesse kindlalt sisse seadnud, ei hakka see kasutaja teavet kohe lukustama. Selle asemel ründab pahavara esmalt Android-süsteemi kontaktid. Teadlased täheldasid Filecoderi lunavara huvitavat, kuid häirivalt agressiivset käitumist. Sisuliselt sirvib pahavara kiiresti, kuid põhjalikult läbi ohvri kontaktide loendi, et ennast levitada.

Pahavara üritab saata Android-mobiilseadme kontaktiloendi igale kirjele hoolikalt sõnastatud automaatselt loodud tekstsõnumi. Võimalike ohvrite lunavara klõpsamise ja allalaadimise võimaluste suurendamiseks rakendab viirus Filecoder huvitava triki. Määrdunud tekstsõnumis sisalduvat linki reklaamitakse rakendusena. Veelgi olulisem on see, et pahavara tagab, et sõnum sisaldab potentsiaalse ohvri profiilifotot. Veelgi enam, foto on hoolikalt paigutatud sellesse rakendusse, mida ohver juba kasutab. Tegelikult on see pahatahtlik võltsrakendus, mis sisaldab lunavara.

Veelgi murettekitavam on asjaolu, et Filecoderi lunavara on kodeeritud mitmekeelseks. Teisisõnu, sõltuvalt nakatunud seadme keeleseadetest saab sõnumeid saata ühes 42 võimalikust keeleversioonist. Samuti lisab pahavara tajutava autentsuse suurendamiseks kontakti nime sõnumisse automaatselt.

Kuidas Filecoderi lunavara nakatab ja töötab?

Pahavara loodud lingid sisaldavad tavaliselt rakendust, mis üritab ohvreid meelitada. Võltsrakenduse tegelik eesmärk on diskreetselt taustal töötamine. See rakendus sisaldab lähtekoodis kõvakoodiga käsu ja juhtimise (C2) seadeid ning Bitcoini rahakoti aadresse. Ründajad on kasutanud ka populaarset veebipõhist märkmete jagamise platvormi Pastebin, kuid see toimib ainult dünaamilise hankimise ja võimalike nakkuspunktide kanalina.

Pärast seda, kui Filecoderi lunavara on saastunud SMS-id partiidena edukalt saatnud ja ülesande lõpule viinud, kontrollib see nakatunud seadet, et leida kõik salvestusfailid ja krüpteerib suurema osa neist. ESETi teadlased on avastanud, et pahavara krüpteerib igat tüüpi faililaiendeid, mida tavaliselt kasutatakse tekstifailide, piltide, videote jms jaoks. Kuid millegipärast jätab see Androidile vastavad failid nagu .apk või .dex. Pahavara ei puuduta ka tihendatud .Zip- ja .RAR-faile ning üle 50 MB suuruseid faile. Teadlased kahtlustavad, et pahavara loojad võisid teha halvasti copy-paste tööd, et tõsta sisu lunavara tunduvalt raskemast ja viljakamast vormist WannaCry. Kõik krüptitud failid on lisatud laiendiga .seven

Teadlased avastasid Androidi / Filecoder.C, uue Androidi lunavara perekonna, mis üritab levida ohvrite kontaktidele ja rakendab ebatavalisi trikke https://t.co/5iCvkVbAND @welivesecurity @JUHTUM # transomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@ DMBisson) 30. juuli 2019

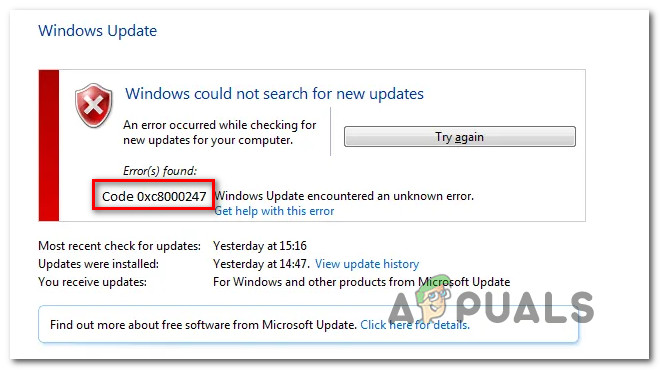

Pärast Androidi mobiilseadmes olevate failide edukat krüpteerimist vilgutab lunavara seejärel tüüpilise nõudmisi sisaldava lunaraha. Teadlased on märganud, et lunavara Filecoder esitab krüptoraha nõuded vahemikus umbes 98 kuni 188 dollarit. Kiirustunde tekitamiseks on pahavaral ka lihtne taimer, mis kestab umbes 3 päeva või 72 tundi. Lunaraha märkuses mainitakse ka seda, kui palju faile see pantvangis hoiab.

Huvitav on see, et lunavara ei lukusta seadme ekraani ega takista nutitelefoni kasutamist. Teisisõnu, ohvrid saavad endiselt kasutada oma Android-nutitelefoni, kuid neil pole juurdepääsu oma andmetele. Veelgi enam, isegi kui ohvrid pahatahtliku või arvatava rakenduse kuidagi desinstallivad, ei tühista see muudatusi ega dešifreeri faile. Filecoder genereerib seadme sisu krüpteerimisel avaliku ja privaatse võtme paari. Avalik võti on krüptitud võimsa RSA-1024 algoritmi ja kõvakoodiga väärtusega, mis saadetakse loojatele. Kui ohver on tasunud esitatud Bitcoini üksikasjade kaudu, saab ründaja dekrüpteerida privaatvõtme ja selle ohvrile vabastada.

Filekooder pole mitte ainult agressiivne, vaid ka keeruline, et sellest lahti saada:

ESETi teadlased olid varem teatanud, et kõvakodeeritud võtmeväärtust saab kasutada failide dekrüpteerimiseks ilma väljapressimistasu maksmata, muutes krüptimisalgoritmi dekrüpteerimisalgoritmiks. Lühidalt öeldes tundsid teadlased, et lunavara Filecoder loojad olid tahtmatult maha jätnud dekrüpteri loomiseks üsna lihtsa meetodi.

„Kampaania nii teostamise kui ka selle krüptimise kitsas sihtimise ja vigade tõttu on selle uue lunavara mõju piiratud. Kui arendajad parandavad vead ja operaatorid hakkavad sihtima laiemaid kasutajagruppe, võib Android / Filecoder.C lunavara saada tõsiseks ohuks. '

The teadlased on värskendanud oma postitust Filecoderi lunavara kohta ja selgitas, et 'see' kõvakoodiga võti 'on RSA-1024 avalik võti, mida ei saa hõlpsasti murda, mistõttu on selle konkreetse lunavara jaoks dekrüptori loomine peaaegu võimatu.'

Kummalisel kombel täheldasid teadlased ka seda, et lunavaravara koodis pole midagi sellist, mis toetaks väidet, et mõjutatud andmed lähevad pärast loendusaja lõppemist kaduma. Pealegi näivad pahavara loojad mängivat lunaraha summaga. Kuigi 0,01 Bitcoin või BTC jääb standardiks, näivad järgnevad numbrid olevat pahavara loodud kasutajatunnus. Teadlased kahtlustavad, et see meetod võib olla autentimistegur, et sobitada sissetulevad maksed ohvriga dekrüpteerimisvõtme genereerimiseks ja saatmiseks.

Sildid android