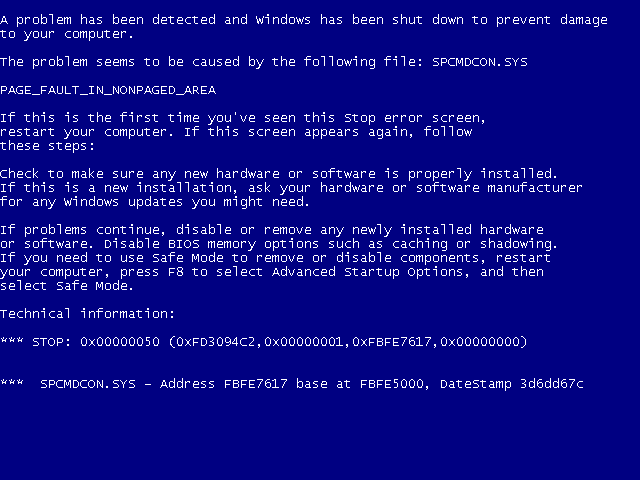

Selle nädala alguses postitas Twitteris olev kasutaja, kes kasutab kasutajanime SandboxEscaper, sotsiaalmeedia platvormi voogu teavet Microsofti Windowsi operatsioonisüsteemi vaevava nullipäevase kohaliku privileegi eskaleerimise haavatavuse kohta. Kasutaja SandboxEscaper lisas oma postitusega ka kontseptsioonitõendi, mis oli lingitud GitHubi veebisaidi viite kaudu, mis sisaldab kontseptsiooni tõestus üksikasjalikult.

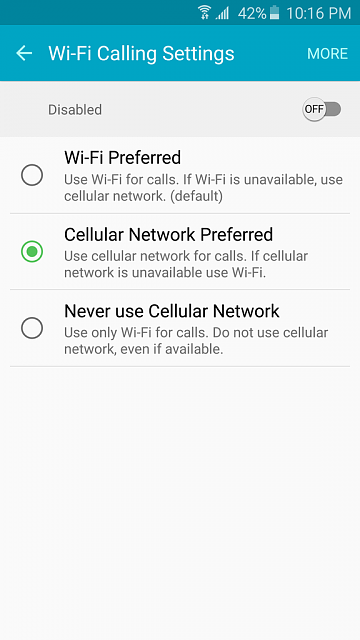

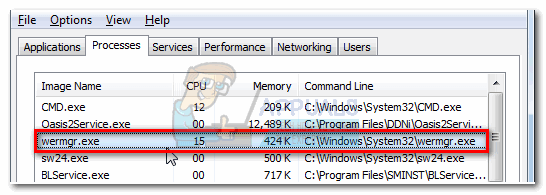

Kasutaja postitatud teabe kohaselt on kohaliku Windowsi protseduurikõne (Advanced Local Procedure Call, ALPC) liideses kohaliku privileegi eskaleerimise haavatavus, mida Microsoft Windowsi ülesannete ajastaja kasutab. Selle haavatavuse kasutamine võib anda pahatahtlikule ründajale õiguse saada kasutatavas seadmes süsteemi kohalikele kasutajaõigustele.

Kasutaja säutsu jätkates näib, et selle haavatavuse osas pole veel ühtegi müüjat, kes oleks selle välja töötanud. Tundub ka, et vaatamata SandboxEscaperi Twitteris peetud haavatavuse arutelule ja selle kinnitamisele teiste turvauurijate, näiteks Kevin Beaumont'i poolt, pole müüja seda haavatavust ametlikult lahendanud ja see pole edasiseks uurimiseks veel isegi CVE identifitseerimismärki saanud ja avalik teave. Hoolimata asjaolust, et seda pole CVE domeenis töödeldud, on haavatavus CVSS 3.0 skaalal reastatud keskmise riskiga ja nõuab kiiret tähelepanu.

Task Scheduleri kaudu on Windowsis lõppkasutaja -> SYSTEM privileegi eskaleerimisviga, see töötab. Ka keegi palkab @SandboxEscaper . https://t.co/TArOrY0YGV

- Registreeru hääletama (@GossiTheDog) 27. august 2018

Kuigi Microsoft ei ole selle probleemi kohta veel ühtegi parandust, ametlikku värskendust ega nõuandet avaldanud, kinnitas Microsofti pressiesindaja, et ettevõte on haavatavusest teadlik, lisades, et Microsoft 'värskendab mõjutatud nõuandeid ennetavalt nii kiiresti kui võimalik'. Arvestades Microsofti edusamme riskantsete haavatavuste kiirete ja nutikate lahenduste pakkumisel, võime värskendust oodata väga varsti.

0patch on aga vahepeal välja andnud mikropleki haavatavuse jaoks, mida mõjutatud kasutajad saavad vajadusel rakendada. Mikroplaat töötab täielikult uuendatud 64-bitise Windows 10 versiooniga 1803 ja 64-bitise Windows Server 2016. Selle mikropleki saavutamiseks peate alla laadima ja käivitama 0patch Agent installeri, registreeruma teenuse kasutajaks kontoga ja seejärel alla laadima saadaolevad mikropleki värskendused vastavalt vajadustele oma süsteemi. Allalaadimisleht sisaldab ka viimast Task Scheduleri haavatavuse mikroplaati. 0patch hoiatab, et mikroplaaster on ajutine lahendus ja haavatavuse püsiva lahendusena tuleks otsida Microsofti ametlikku väljaannet.

Üllataval kombel kadus SandboxEscaper Twitterist täielikult ära, kuna tema konto kadus peavoolu voogudest varsti pärast teavet seoses nullipäevase Windowsi ärakasutamisega. Tundub, et kasutaja on nüüd tagasi Twitteris (või on kõikuv ja sotsiaalmeedia saidil kõikuv), kuid selle kohta pole uut teavet jagatud.

Sildid Microsoft Windows

![uTorrent on eakaaslastega ühenduse loomisel kinni jäänud [parandatud]](https://jf-balio.pt/img/how-tos/19/utorrent-stuck-connecting-peers.jpg)