Pilt on võetud magavast arvutist

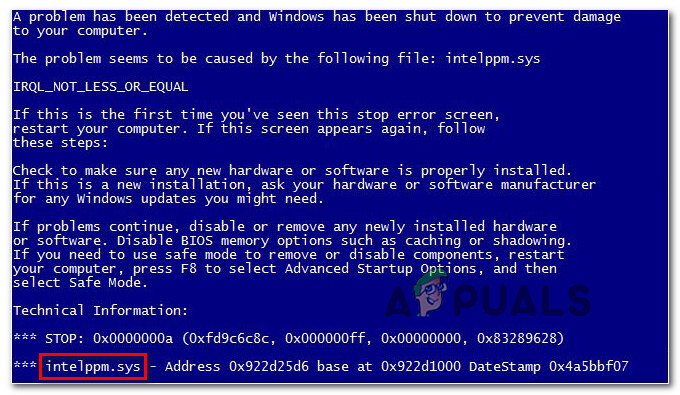

2015. aastal Windows 10-s algselt kasutusele võetud Windowsi failitüüp “.SettingContent-ms” on haavatav käskude täitmise suhtes, kasutades selle skeemis atribuuti DeepLink, mis ise on lihtne XML-dokument.

Matt Nelson SpectreOps avastas ja teatas haavatavusest, mida ründajad saavad hõlbustada kasulikku koormust juurdepääsu saamiseks, samuti simuleeriti selles videos

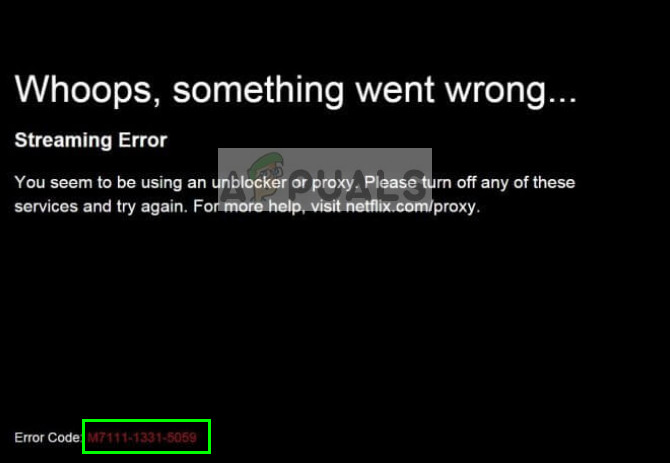

Ründajad saavad faili SettingContent-ms abil laadida alla Internetist allalaaditavaid faile, mis tekitab mitmeid tõsise kahju tekkimise võimalusi, kuna seda saab kasutada failide allalaadimiseks, mis võivad lubada kaugkoodide täitmist.

Isegi kui Office 2016 OLE-blokeerimisreegel ja ASR-i alamprotsessi loomise reegel võimaldavad ründajal OLE-plokist kõrvale hiilida .SettingsContent-ms-failifailid koos lubatud kausta Office'i kaustas võimaldavad ründajal neist juhtnuppudest mööda hiilida ja suvaliselt käivitada käsud, nagu Matt näitas SpectreOpsi ajaveebis, kasutades faili AppVLP.

OLE / ASR-i kõrvalehoidmise kasulik koormus - SpectreOps

Vaikimisi on Office'i dokumendid märgistatud kui MOTW ja avanevad kaitstud vaates, on teatud faile, mis lubavad endiselt OLE-d ja mida ei käivita kaitstud vaade. Ideaalis ei tohiks fail SettingContent-ms käivitada ühtegi faili väljaspool C: Windows ImmersiveControlPanel.

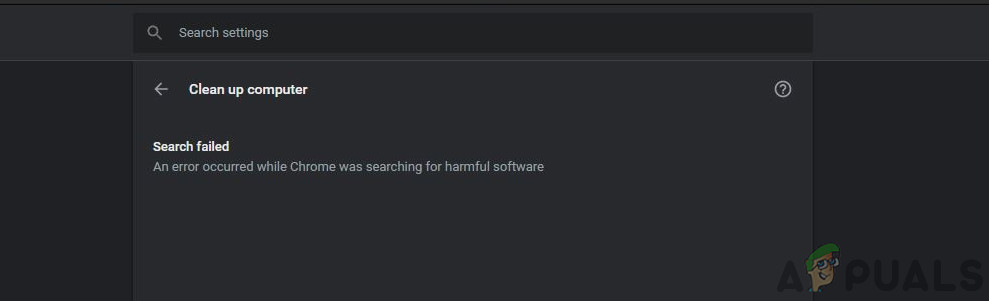

Matt soovitab ka failivormingute kastreerimist, hävitades nende käitlejad, seadistades HKCR-i registriredaktori kaudu 'DelegateExecute': SettingContent Shell Open Command jälle tühjaks - kuid pole garantiisid, et selle tegemine ei purusta Windowsi enne selle proovimist tuleks luua taastepunkt.