Cisco

Turvaviga populaarses Webexi videokonverentsi platvormis võimaldas volitamata või autoriseerimata kasutajatel liituda privaatsete veebikoosolekutega. Sellise tõsise ohu privaatsusele ja potentsiaalsete edukate spionaažikatsete värava lappis Webexi emaettevõte Cisco Systems.

Cisco Systems avastas ja lappis veel ühe lünga, mis lubas kõigil volitamata võõrastel inimestel sisse logida virtuaalsetel ja privaatsetel koosolekutel, isegi parooliga kaitstud kohtumistel ja pealtkuulamisel. Ainsad komponendid, mis olid vajalikud häkkimise või rünnaku edukaks tõrjumiseks, olid koosoleku ID ja Webexi mobiilirakendus.

Cisco süsteemid avastavad Webexi videokonverentside turvalisuse haavatavuse raskusastmega 7,5:

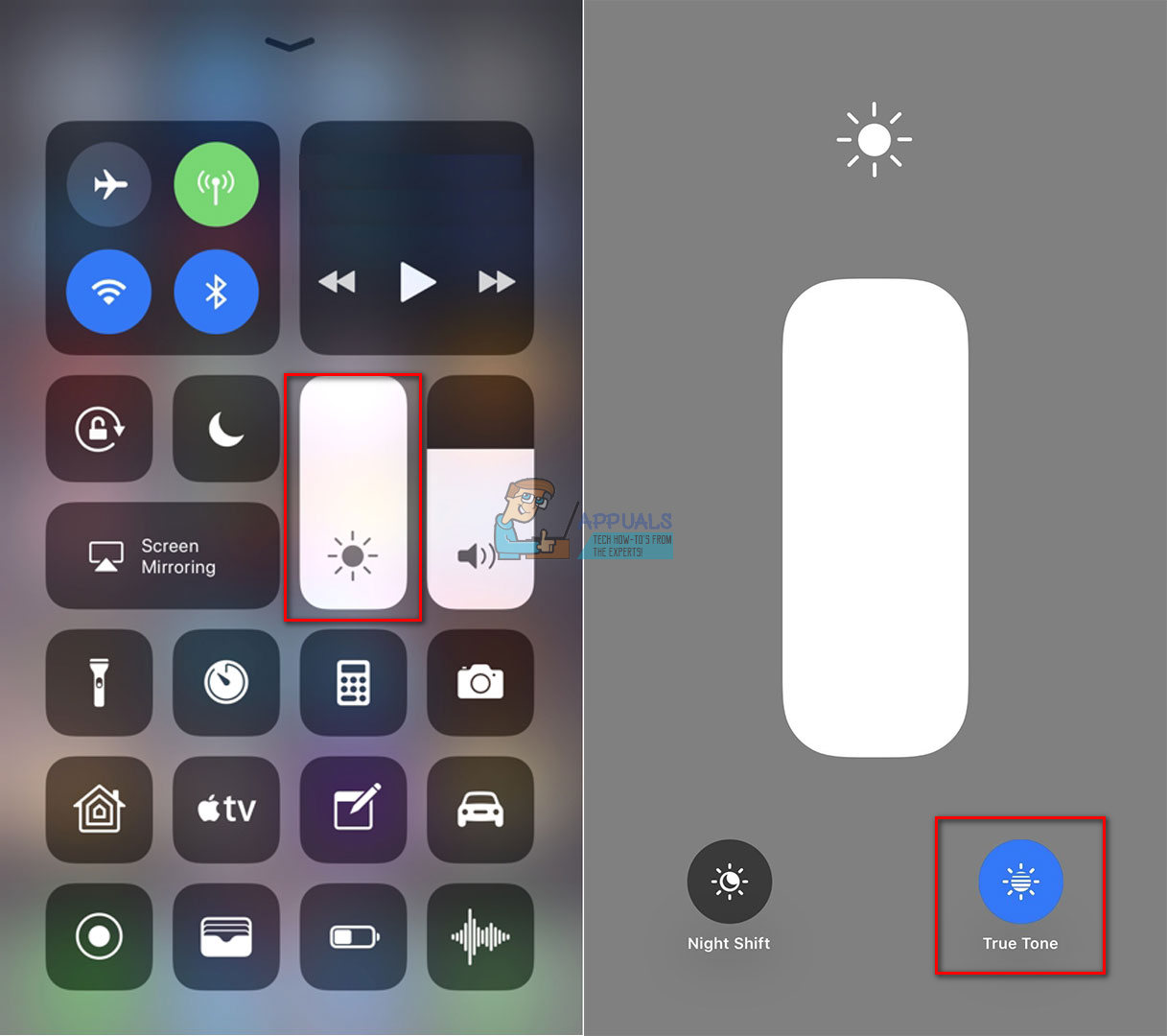

Kaugründaja sai Webexi turvaviga ära kasutada, ilma et oleks vaja mingit autentimist, märkis Cisco. Ründajal oleks vaja vaid koosoleku ID-d ja Webexi mobiilirakendust. Huvitaval kombel saab rünnaku käivitamiseks kasutada nii iOS-i kui ka Androidi mobiilirakendusi Webexile, teatas Cisco a Reedene nõustamine ,

„Volitamata osaleja võib seda haavatavust ära kasutada, kui pääsete mobiilseadme veebibrauseris teadaolevale koosoleku ID-le või koosoleku URL-ile. Seejärel taotleb brauser seadme Webexi mobiilirakenduse käivitamist. Järgmisena pääseb interpreet konkreetsele koosolekule juurde mobiilirakenduse Webex kaudu, parooli pole vaja. ”

RT ohupost: A #Cisco viga võib lubada kaughuvil, autoriseerimata ründajal sisestada parooliga kaitstud videokonverentsi koosolek. #ICYMI https://t.co/gbNkUyOYN9

- Meadow Mountain Tech (@meadowmttech) 26. jaanuar 2020

Cisco on välja selgitanud vea algpõhjuse. „Haavatavus on tingitud soovimatust koosolekuteabe kokkupuutest konkreetse koosoleku liitumisvooga mobiilirakenduste jaoks. Volitamata osaleja võib seda haavatavust kasutada, kui pääsete mobiilseadme veebibrauserist teadaolevale koosoleku ID-le või koosoleku URL-ile. '

Ainus aspekt, mis oleks pealtkuulajat paljastanud, oli virtuaalsel koosolekul osalejate nimekiri. Volitamata osalejad oleksid koosoleku osalejate nimekirjas liikuva osalejana nähtavad. Teisisõnu võib tuvastada kõigi inimeste kohaloleku, kuid administraatori ülesanne on loata volitatud isikute tuvastamiseks loendi võrdlemine volitatud töötajatega. Kui seda ei avastata, võib ründaja kergesti pealt kuulata potentsiaalselt salajasi või kriitilisi ärikohtumiste üksikasju ThreatPost .

Cisco tooteturbeintsidentidele reageerimise meeskond parandab Webexi haavatavust:

Cisco Systems avastas ja lappis hiljuti turvavea CVSS-skooriga 7,5 kümnest. Muide, turvaauku, mida ametlikult jälgiti kui CVE-2020-3142 leiti sisejuurdluse käigus ja lahendati veel üks Cisco TAC-i tugijuhtum. Cisco on lisanud, et vea eksponeerimise või kasutamise kohta pole kinnitatud teateid: „Cisco tooteturbeintsidentidele reageerimise meeskond (PSIRT) ei ole teadlik avalikes teadetes selles nõukogus kirjeldatud haavatavuse kohta.”

Webexi viga võimaldas kõigil liituda privaatsete veebikohtumistega - parooli pole vaja https://t.co/F9rQ4UA2Mm pic.twitter.com/7uftEBe15T

- Graham Cluley (@gcluley) 26. jaanuar 2020

Haavatavamad Cisco Systems Webexi videokonverentside platvormid olid Cisco Webex Meetings Suite'i saidid ja Cisco Webex Meetings Online'i saidid versioonidele, mis olid varasemad kui 39.11.5 (esimese puhul) ja 40.1.3 (teise puhul). Cisco parandas haavatavuse versioonides 39.11.5 ja uuemates versioonides, parandatud on Cisco Webex Meetings Suite'i saidid ja Cisco Webex Meetings Online'i saitide versioon 40.1.3 ja uuemad.

Sildid Cisco