Cisco haavatavus CVE-2018-0375. ZLAN Partnerid

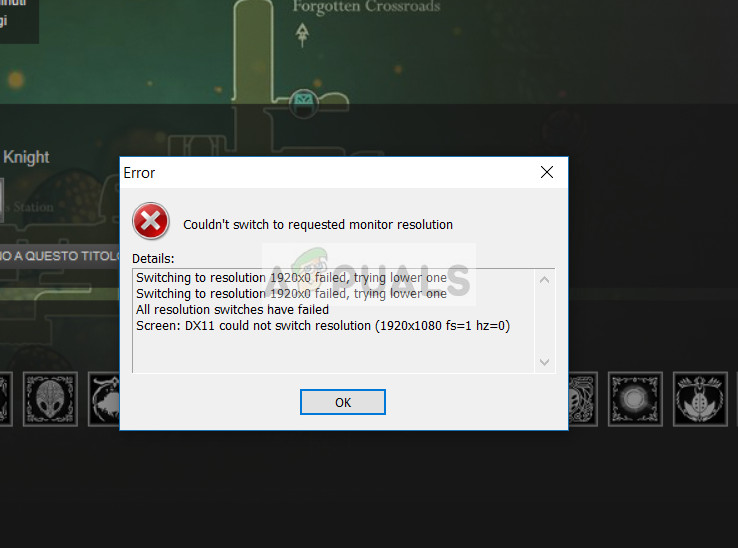

Võrgu- ja turvariistvara tootja, Cisco , on viimase viie kuu jooksul tabanud Cisco Policy Suite oma viienda suurema tagaukse haavatavusega. Cisco on ettevõte, mis on spetsialiseerunud võrgulahenduste loomisele teenusepakkujatele ja ettevõtetele. See võimaldab ettevõtetel hallata, piirata ja jälgida, kuidas kliendid ja töötajad ettevõtte võrguteenuseid kasutavad, võrku tungivate käskude kaudu, mis pääsevad juurde, jälgivad ja koguvad kasutajate veebitegevuse andmeid. Sellele teabele on juurdepääs ühe keskadministraatori kaudu, mida kontrollib teenuse pakkuv ettevõte, ja selle süsteemi kaudu rakendatakse ettevõtte Interneti-kasutusega seotud eeskirju, näiteks teatud veebisaitide blokeerimine. Cisco välja antud tarkvara sisaldab tahtlikult selliseid võrku riivavaid funktsioone, mis võimaldavad ettevõtetel süsteemi täielikku ja tõhusat jälgimist. Kui aga administraatori mandaadid on rikutud või kui pahatahtlik kõrvaline isik pääseb käsukeskusele juurde, võib ta kogu võrgus laastada, omades täielikku juurdepääsu kasutajate tegevusele ja suutes oma domeene kontrollida, kuid s / ta valib. See oli see, mida Cisco oma ohus lihtsalt ohustas CVE-2018-0375 (vea ID: CSCvh02680 ), mis sai enneolematu CVSS raskusaste 9,8 võimalikust 10-st. Haavatavus avastati Cisco poolt läbi viidud sisejulgeoleku testimise kaudu.

Cisco aruanne selles küsimuses avaldati 18. juulil 2018 kell 16.00 GMT ja nõustamine pandi identifitseerimismärgi „cisco-sa-20180718-policy-cm-default-psswrd” alla. Aruande kokkuvõttes selgitati, et haavatavus oli Cisco Policy Suite'i klastrihalduris (enne väljaandmist 18.2.0) ja see võib lubada volitamata kaughäkkeril pääseda juurde tarkvarasse manustatud juurkontole. Juurkontol on vaikimisi volitused, mis seavad selle manipuleerimise ohtu, mida häkker saaks kasutada võrgule juurdepääsu saamiseks ja selle haldamiseks täielike administraatori õigustega.

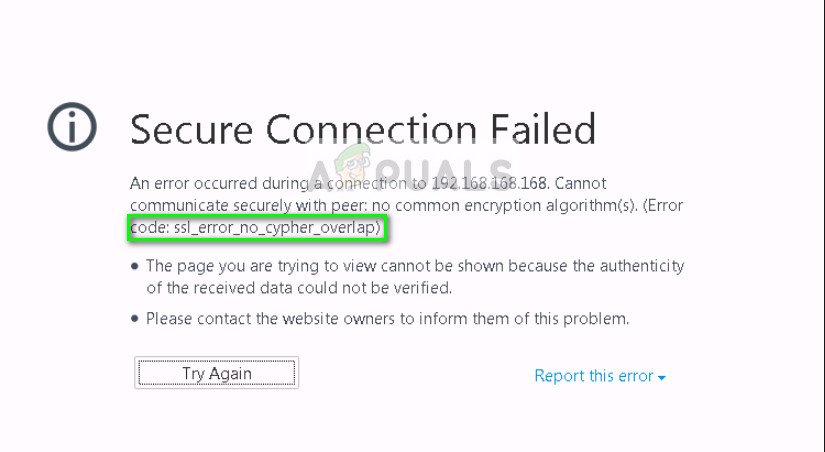

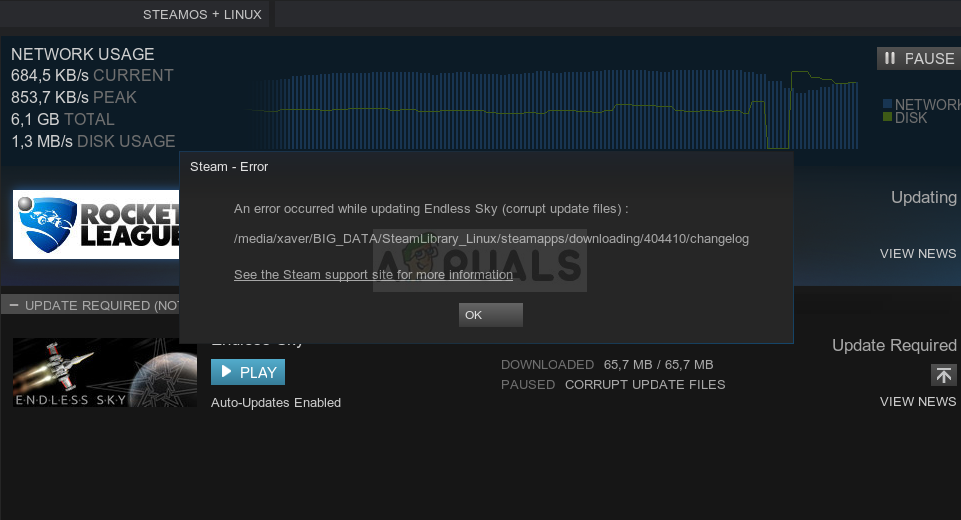

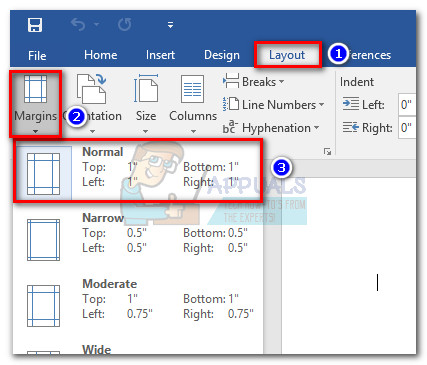

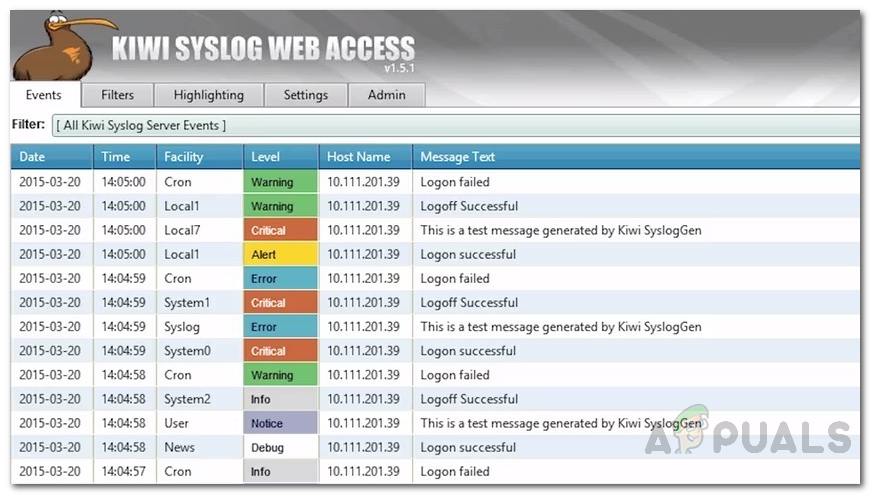

Cisco tuvastas, et see oli põhimõtteline haavatavus ja selle probleemi lahendamiseks pole lahendust. Seega andis ettevõte välja tasuta paranduse versioonis 18.2.0 ja kõiki nende toote kasutajaid julgustati tagama, et nende võrgusüsteemid värskendataks parandatud versiooniga. Lisaks sellele põhilisele haavatavusele 24 muud haavatavust ja viga fikseeriti ka uues värskenduses, mis hõlmas Cisco Webexi võrgusalvestusmängijate koodide kaugtäitmise haavatavusi ja Cisco SD-WAN-lahenduse omavolilist faili ülekirjutamise haavatavust.

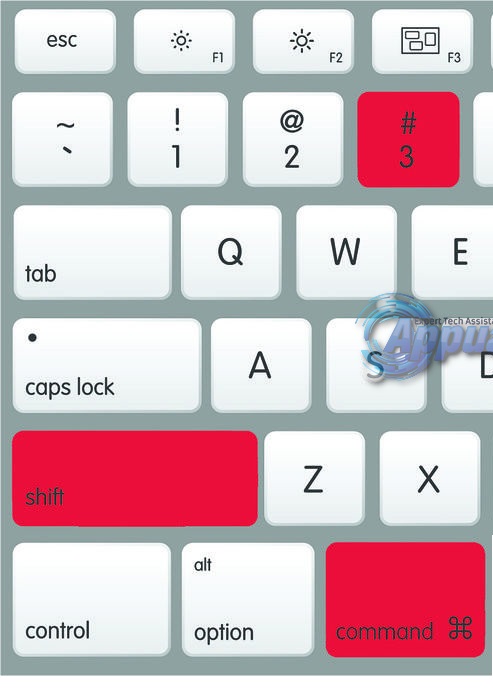

Süsteemi ajakohasuse tagamiseks palutakse administraatoritel kontrollida oma seadmeid seadme CLI-s, sisestades käsu about.sh. See edastab administraatorile väljundi kasutatava versiooni kohta ja selle kohta, kas sellele on paigaldatud plaastreid. Kõik seadmed, mis kasutavad versiooni alla 18.2.0, tunnistatakse haavatavaks. See hõlmab mobiiltelefone, tahvelarvuteid, sülearvuteid ja muid seadmeid, mida ettevõte jälgib Cisco abil.

24 versiooni 18.2.0 värskenduses sisalduvad haavatavused ja vead. Cisco / Appuals