Juba pikka aega arvatakse, et lunavara mõjutab sel juhul harva Linuxit ja isegi FreeBSD-d töötavaid masinaid. Kahjuks on KillDisk lunavara nüüd rünnanud käputäit Linuxi toega masinaid ja tundub, et isegi levitused, mis räsivad juurkonto nagu Ubuntu ja selle erinevad ametlikud keerutused, võivad olla haavatavad. Teatud arvutiteadlased on avaldanud arvamust, et paljud Ubuntu mõjutanud turvaohud kahjustasid kuidagi Unity töölaua liidese mõnda aspekti, kuid see oht võib kahjustada isegi neid, kes kasutavad KDE, Xfce4, Openbox või isegi täiesti virtuaalsel konsoolil põhinevat Ubuntu Serveri.

Loomulikult kehtivad seda tüüpi ohu vastu võitlemisel head mõistlikkuse reeglid. Ärge pääsege brauseris kahtlastele linkidele juurde ja veenduge, et kontrolliksite pahavara nii Internetist alla laaditud kui ka e-posti manustest pärinevaid faile. See kehtib eriti kõigi allalaaditavate käivitatavate koodide kohta, kuigi ametlikest hoidlatest pärinevad programmid saavad selle ohu vähendamiseks digitaalallkirja. Enne skripti sisu lugemist peate alati kasutama tekstiredaktorit. Nende asjade kõrval on mõned konkreetsed sammud, mida saate teha, et kaitsta oma süsteemi Ubuntu ründava KillDIski vormi eest.

1. meetod: hajutage juurkonto

Ubuntu arendajad tegid teadliku otsuse juurkonto räsimiseks ja kuigi see pole veel tõestanud seda tüüpi rünnakute peatamist, on see üks peamisi põhjuseid, miks süsteeme on aeglaselt kahjustatud. Juurdepääs juurkontole on võimalik taastada, mis on tavaline neile, kes kasutavad oma masinaid serveritena, kuid sellel on turvalisuse osas tõsiseid tagajärgi.

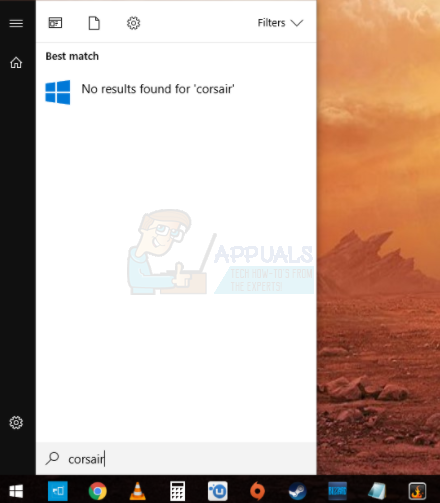

Mõned kasutajad võivad olla välja andnud sudo passwd ja andnud siis juurkontole parooli, mida nad saaksid tegelikult kasutada nii graafilisest kui ka virtuaalsest konsoolist sisselogimiseks. Selle funktsiooni viivitamatuks keelamiseks kasutage root sisselogimise kõrvaldamiseks sudo passwd -l juur ja pange Ubuntu või kasutatav spin tagasi sinna, kus see algselt oli. Kui teilt parooli küsitakse, peate tegelikult sisestama oma kasutaja parooli, mitte spetsiaalse parooli, mille andsite juurkontole, eeldades, et töötate kasutaja sisselogimisega.

Parim meetod seisneb loomulikult selles, et pole kunagi alustanud sudo passwdi kasutamist. Ohutum viis probleemi lahendamiseks on sudo bashi kasutamine juurkonto saamiseks. Teilt küsitakse parooli, mis oleks jällegi teie kasutaja, mitte juurparool, eeldades, et teil on Ubuntu masinas ainult üks kasutajakonto. Pidage meeles, et võite saada ka juurkesta teistele kestadele, kasutades sudo, millele järgneb nimetatud koore nimi. Näiteks loob sudo tclsh lihtsa Tcl-tõlgi põhjal juurkesta.

Kui olete administreerimisülesannete täitmisega lõpetanud, tippige shellist väljumiseks kindlasti exit, sest juurkasutaja kest võib süsteemis kustutada kõik failid, sõltumata nende omandiõigustest. Kui kasutate sellist kesta nagu tclsh ja teie viip on lihtsalt% -märk, proovige viipal käsklusena whoami. See peaks täpselt ütlema, kellena olete sisse loginud.

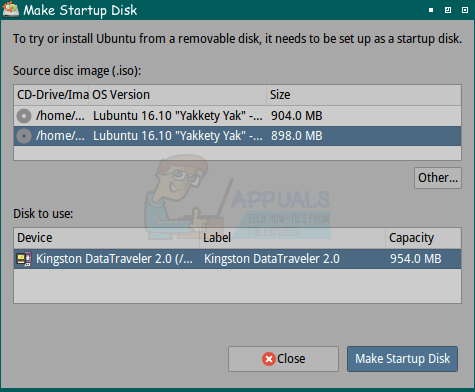

Alati võite kasutada ka sudo rbashi juurdepääsuks piiratud kestale, millel pole nii palju funktsioone ja mis annab seetõttu vähem võimalusi kahju tekitada. Pidage meeles, et need toimivad võrdselt hästi nii töölaua keskkonnas avatud graafilisest terminalist, täisekraani graafilise terminali keskkonnast kui ka ühest kuuest virtuaalsest konsoolist, mille Linux teile pakub. Süsteem ei suuda eristada neid erinevaid võimalusi, mis tähendab, et saate neid muudatusi teha tavalisest Ubuntust, mis tahes keerutusest nagu Lubuntu või Kubuntu või Ubuntu Serveri installist ilma graafiliste töölauapakettideta.

2. meetod: kontrollige, kas juurkontol on kasutamata parool

Käivitage sudo passwd -S juur, et kontrollida, kas juurkontol on igal ajal kasutamiskõlbmatu parool. Kui see nii on, siis loeb see tagastatud väljundis juure L, samuti teavet root parooli sulgemise kuupäeva ja kellaaja kohta. See vastab üldiselt Ubuntu installimise ajale ja seda saab ohutult eirata. Kui see loeb hoopis juur P-d, on juurkontol kehtiv parool ja peate selle 1. meetodi toimingutega lukustama.

Kui selle programmi väljund loeb NP-d, peate probleemi lahendamiseks veelgi hädavajalikumalt käivitama sudo passwd -l juure, kuna see näitab, et juurparooli pole üldse ja kõik, sealhulgas skript, võivad saada juurkesta virtuaalsest konsoolist.

3. meetod: rikutud süsteemi tuvastamine GRUB-ist

See on hirmutav osa ja põhjus, miks peate oma kõige olulisematest failidest alati varukoopiad tegema. Kui laadite GNU GRUB menüü, vajutades süsteemi käivitamisel tavaliselt Esc, peaksite nägema mitmeid erinevaid alglaadimisvalikuid. Kuid kui näete sõnumit, kus need on, siis võite vaadata kompromiteeritud masinat.

KillDisk-programmiga ohustatud testimasinad lugesid umbes järgmist:

* Meil on nii kahju, kuid krüptimine

teie andmetest on edukalt lõpule viidud,

nii et võite kaotada oma andmed või

Edasi suunatakse teid saatma raha konkreetsele aadressile. Peaksite selle masina ümber vormindama ja Linuxi sellele uuesti installima. Ärge vastake ühelegi KillDiski ähvardusele. See mitte ainult ei aita ainult selliseid skeeme käitavaid inimesi, vaid ka Linuxi versiooniprogramm ei salvesta tegelikult krüptovõtit vea tõttu. See tähendab, et sellest pole parata, isegi kui peaksite järele andma. Veenduge, et teil oleksid puhtad varukoopiad ja te ei peaks muretsema sellise positsiooni pärast.

4 minutit loetud