Oracle VirtualBox

Virtuaalboksi nullipäevase haavatavuse avalikustas sõltumatu haavatavuse uurija ja arendaja Sergei Zelenyuk. VirtualBox on kuulus avatud allikaga virtualiseerimistarkvara, mille on välja töötanud Oracle. See hiljuti avastatud haavatavus võib lubada pahatahtlikul programmil pääseda virtuaalsest masinast ja seejärel käivitada kood masina OS-is.

Tehnilised detailid

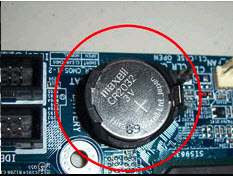

See haavatavus ilmneb mäluprobleemide tõttu ja mõjutab Intel PRO / 1000 MT Desktop võrgukaarti (E1000), kui NAT (võrguaadressi tõlge) on määratud võrgurežiim.

Probleem kipub olema sõltumatu operatsioonisüsteemi tüübist, mida host ja virtuaalsed masinad kasutavad, kuna see asub jagatud koodibaasis.

Selle haavatavuse tehnilise selgituse kohaselt kirjeldatud GitHubis, haavatavus mõjutab kõiki praeguseid VirtualBoxi versioone ja esineb Virtual Machine (VM) vaikekonfiguratsioonis. Haavatavus võimaldab pahatahtlikul programmil või ründajal, kellel on administraatori õigused või juurvõrgu külaline OS-is, käivitada ja pääseda suvalisest koodist hostisüsteemi rakenduskihis. Seda kasutatakse koodi käivitamiseks enamikust kasutajaprogrammidest, millel on kõige vähem õigusi. Zelenyuk ütles: 'E1000-l on haavatavus, mis võimaldab külalise juur- / administraatoriõigustega ründajal põgeneda hosti rõngasse 3. Seejärel saab ründaja olemasolevate tehnikate abil laiendada õigusi, et helistada 0 kaudu / dev / vboxdrv.' Samuti on avaldatud video demonstratsioon Vimeo rünnakust.

Võimalik lahendus

Selle haavatavuse jaoks pole veel turvapaika saadaval. Zelenyuki sõnul on tema ärakasutamine täiesti usaldusväärne, mille ta järeldas pärast selle katsetamist Ubuntu versioonis 16.04 ja 18.04 × 86-46. Siiski arvab ta, et see ärakasutamine töötab ka Windowsi platvormi vastu.

Kuigi tema pakutavat ärakasutamist on üsna raske teostada, võib järgmine tema selgitus aidata neid, kes soovivad selle tööle panna:

„Külaliste operatsioonisüsteemi laadimiseks on ära kasutada Linuxi kernelmoodulit (LKM). Windowsi juhtum eeldaks draiverit, mis erineb LKM-ist vaid initsialiseerimise ümbrise ja kerneli API-kõnede poolest.

Draiveri laadimiseks mõlemas operatsioonisüsteemis on vaja kõrgendatud õigusi. See on tavaline ja seda ei peeta ületamatuks takistuseks. Vaadake Pwn2Owni võistlust, kus teadlased kasutavad ärakasutamise ahelaid: kasutatakse brauserit, mis avas külalises OS-is pahatahtliku veebisaidi, tehakse täieliku rõnga 3 saamiseks brauseri liivakastist pääsemine, operatsioonisüsteemi haavatavust kasutatakse 0 kus on midagi, mida vajate, et külalise OS-ist hüpervisorit rünnata. Kõige võimsamad hüpervisiooni haavatavused on kindlasti need, mida saab külalisringist 3. ära kasutada. VirtualBoxis on ka selline kood, millele pääseb juurde ilma külalise juurõigusteta ja enamasti pole seda veel kontrollitud.

Kasutamine on 100% usaldusväärne. See tähendab, et see töötab kas alati või mitte kunagi sobimatute binaarsete failide või muude peenemate põhjuste tõttu, mida ma ei arvestanud. See töötab vähemalt Ubuntu 16.04 ja 18.04 x86_64 vaikekonfiguratsiooniga külalistel. '

Zelenyuk otsustas selle haavatavuse viimase avastusega börsile minna, kuna ta oli „lahkarvamuses infosekide, eriti turvalisuse uuringute ja veaparanduse tänapäevase olukorraga”, millega ta silmitsi seisis eelmisel aastal, kui ta oli vastutustundlikult teatanud VirtualBoxi puudusest Oracle. Samuti avaldas ta oma pahameelt selle üle, kuidas haavatavuse vabastamise protsessi turustatakse ja kuidas turvateadlased neid igal aastal konverentsidel esile toovad.

Kuigi selle haavatavuse jaoks pole veel ühtegi turvapaiku saadaval, saavad kasutajad end selle eest kaitsta, muutes oma võrgukaardi virtuaalsetest masinatest paravirtualiseeritud võrguks või PCnetiks.