Live Nationi meelelahutus

Ticketmaster pidi hiljuti parandama suhteliselt tõsise rikkumise, mis võib põhjustada mitme tuhande kliendi krediitkaardi mandaadi lekke. Nad on probleemi lahendamise nimel kõvasti tööd teinud, kuid üks inimene arvab, et ta on lahendanud selle, mis rünnakuid esmajoones ajendas.

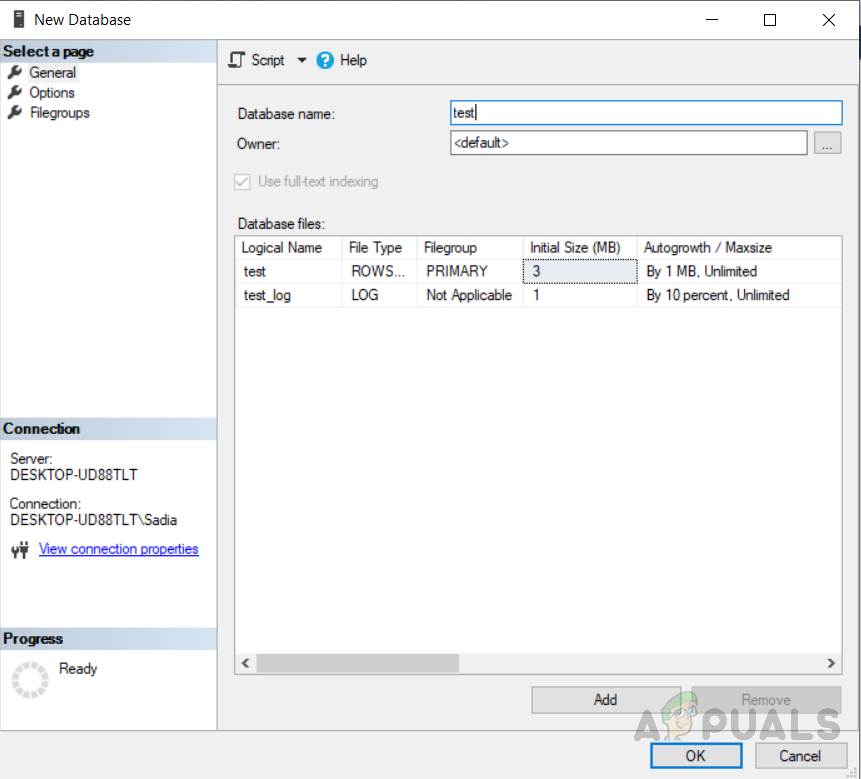

Suurbritannia üks digitaalse turvalisuse tippteadlasi Kevin Beaumont usub, et teab, mis oli rünnaku vektor. Inbenta oli pakkunud veebimeistritele vestlusboti, mis töötab Inbenta enda kaugserverist JavaScripti faili kutsumisel.

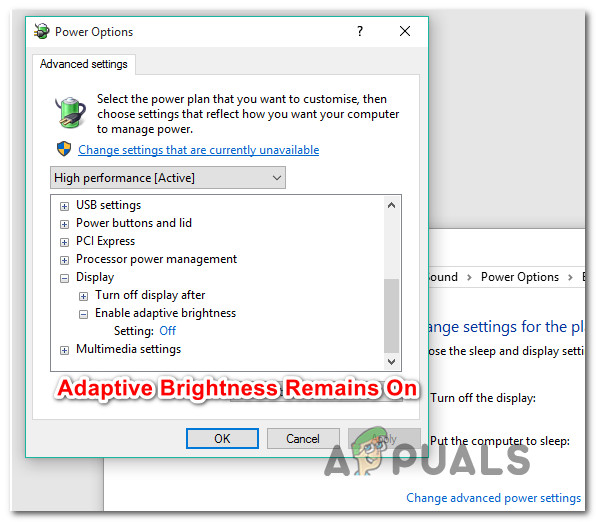

Selle konkreetse JavaScripti tüki kutsumiseks kasutati ühte HTML-i rida. Beaumont leidis, et Inbent andis Ticketmasterile ühe JavaScripti ühe liini, mida nad võisid seejärel oma makselehel kasutada ilma Inbenta tehnikutele teatamata. Kuna kood oli nüüd Ticketmasteri maksete töötlemise saidil, paigutati see funktsionaalselt kõigi seda saiti läbivate krediitkaarditehingute keskele.

Seejärel võiks Beaumonti teooria kohaselt JavaScripti koodi käivitada kliendi brauseris samalt lehelt, kus oli tema krediitkaardi teave. Keegi on koodi muutnud ja andnud sellele volituse midagi pahatahtlikku teha.

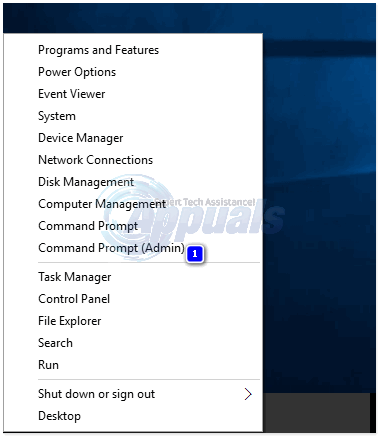

Tundub, et tema uuringud näitavad ka seda, et pahavaratõrjevahendid tegid oma tööd. Mõni turvatarkvara sai skripti liputama hakata mitu kuud enne seda, kui Ticketmasteri agendid teatasid rikkumise toimumisest. Ilmselt laaditi JavaScripti fail ise mõnda ohuteabe tööriista, mis on enam kui tõenäoline, kuidas nad suutsid rikkumise õigeaegselt tabada.

Teised eksperdid on väljendanud muret JavaScripti teegisõltuvuste pärast ja selle üle, kuidas see on seotud sellise rikkumisega. Kooderid on muutunud tavapäraseks, et kasutavad kolmandate osapoolte sõltuvusprobleemide lahendamiseks git-hoidlaid, et kasutada teatud JavaScripti raamistikke, mis nende tööd lihtsustavad.

Kuigi see on koodide taaskasutuse tõhus meetod, on oht, et mõnes neist sõltuvustest võib olla midagi pahatahtlikku. Paljud neist hoidlatest on aeg-ajalt kräkkerite ohvrid, kes neid ka kuritarvitavad, mis tähendab, et nad saavad tõlkida auditeerimata koodi lisakohtadesse, et leida tee muidu legitiimsetesse alustesse.

Selle tulemusel soovivad mõned rohkem tähelepanu pöörata rangetele koodide auditeerimise protseduuridele, et vähendada sellist tüüpi probleemide riski.

Sildid veebiturvalisus