Populaarne WordPressi pistikprogramm, mis aitab veebisaitide administraatoreid hooldus- ja hooldustegevustes, on äärmiselt kasulik ekspluateerimise suhtes haavatav . Kergesti manipuleeritavat pistikprogrammi saab kasutada kogu veebisaidi passiivseks muutmiseks või ründajad saavad administraatoriõigustega sama üle võtta. Populaarse WordPressi pistikprogrammi turvaviga on märgitud kui „Kriitiline“ ja saanud ühe kõrgeima CVSS-i skoori.

WordPressi pistikprogrammi saab kasutada volitatud administraatorite minimaalse järelevalve all. Haavatavus jätab andmebaasi funktsioonid ilmselt täiesti turvata. See tähendab, et iga kasutaja saab potentsiaalsed lähtestada kõik soovitud andmebaasitabelid ilma autentimiseta. Pole vaja lisada, et see tähendab, et postitused, kommentaarid, terved lehed, kasutajad ja nende üleslaaditud sisu saab mõne sekundi jooksul lihtsalt minema pühkida.

WordPressi pistikprogrammi „WP andmebaasi lähtestamine” haavatav veebisaidi ülevõtmise või eemaldamise hõlpsaks kasutamiseks ja manipuleerimiseks:

Nagu nimigi ütleb, kasutatakse andmebaaside lähtestamiseks pistikprogrammi WP Database Reset. Veebisaidi administraatorid saavad valida täieliku või osalise lähtestamise vahel. Nad saavad tellida isegi lähtestamise konkreetsete tabelite põhjal. Pistikprogrammi suurim eelis on mugavus. Pistikprogramm väldib WordPressi tavapärase installimise hoolikat ülesannet.

Leiti, et WordPressi pistikprogrammi WP andmebaasi lähtestamine sisaldab ärakasutatavat turbeprobleemi, mida saab kasutada haavatavate veebisaitide ülevõtmiseks. Vastavalt #WordPress kogu, on pistikprogramm aktiivne enam kui 80 000 veebisaidil. Värskendage pistikprogrammi juba täna. https://t.co/xrCjyVPvzY

- valvsad tehnoloogiad (@VigilantCloud) 17. jaanuar 2020

The Wordfence'i turvameeskond , mis paljastas vead, näitas, et WP andmebaasi lähtestamise pistikprogrammist leiti 7. jaanuaril kaks tõsist haavatavust. Kumbagi haavatavust saab kasutada veebisaidi täieliku lähtestamise sundimiseks või sama ülevõtmiseks.

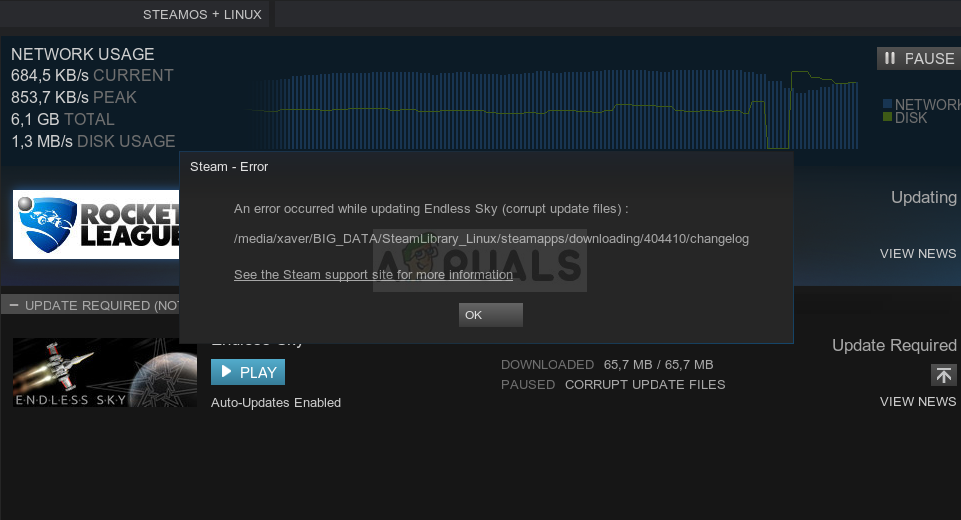

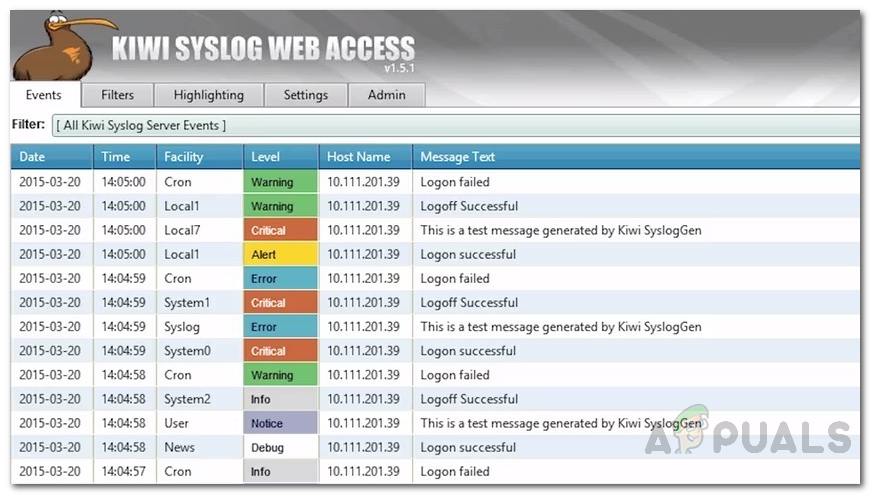

Esimene haavatavus on märgitud kui CVE-2020-7048 ja andis välja CVSS-skoori 9,1. See viga on andmebaasi lähtestamise funktsioonides. Ilmselt ei tagatud ühtegi funktsiooni kontrollide, autentimise ega privileegide kontrollimisega. See tähendab, et iga kasutaja saab lähtestada kõik soovitud andmebaasitabelid ilma autentimiseta. Kasutaja pidi lihtsalt esitama WP Database Reset pistikprogrammi jaoks lihtsa kõnetaotluse ja sai tõhusalt pühkida lehti, postitusi, kommentaare, kasutajaid, üleslaaditud sisu ja palju muud.

https://t.co/zcP3OPb8N5

- GeekWire Security (@geekwiresec) 17. jaanuar 2020

Teine turvanõrkus on märgitud kui CVE-2020-7047 ja andis välja CVSS-skoori 8,1. Ehkki pisut madalam tulemus kui esimene, on teine viga sama ohtlik. See turvaviga võimaldas igal autentitud kasutajal mitte ainult anda endale jumala tasemel administraatoriõigusi, vaid ka 'kõik teised kasutajad lihtsa taotlusega tabelist välja visata'. Šokeerivalt ei olnud kasutaja loa tase oluline. Samast rääkides ütles Wordfence'i Chloe Chamberland,

'Kui tabel wp_users lähtestati, viskas see kasutajatabelist kõik kasutajad, sealhulgas kõik administraatorid, välja arvatud praegu sisse logitud kasutaja. Taotlust saatev kasutaja eskaleeritakse automaatselt administraatorile, isegi kui nad oleksid ainult tellijad. '

https://t.co/tjKkqkNEsR

- GeekWire Security (@geekwiresec) 17. jaanuar 2020

Ainsa administraatorina võiks kasutaja sisuliselt haavatavat veebisaiti kaaperdada ja sisuhaldussüsteemi (CMS) täieliku kontrolli alla saada. Turvalisuse uurijate sõnul on WP Database Reset pistikprogrammi arendajale hoiatatud ja haavatavuste plaaster pidi sel nädalal kasutusele tulema.

Pistikprogrammi WP Database Reset uusim versioon koos lisatud plaastritega on 3.15. Arvestades nii tõsist turvariski kui ka suuri võimalusi andmete püsivaks kõrvaldamiseks, peavad administraatorid kas pistikprogrammi värskendama või selle täielikult eemaldama. Ekspertide sõnul on umbes 80 000 veebisaidil WP Database Reset plugin installitud ja aktiivne. Siiski näib, et veidi rohkem kui 5 protsenti neist veebisaitidest on täienduse teinud.

Sildid Küberturvalisus WordPress