WordPress. Orderland

Veebisaitidele, mis kasutavad populaarseid sisuhaldussüsteeme (CMS), nagu Joomla ja WordPress, kehtivad koodisüstla ja ümbersuunaja skript. Uus turvaoht saadab pahaaimamatud külastajad ilmselt ehtsa välimusega, kuid väga pahatahtlikele veebisaitidele. Kui see on edukalt ümber suunatud, üritab turvaoht seejärel saata nakatunud koodi ja tarkvara sihtarvutisse.

Turvaanalüütikud on avastanud üllatava turvaohu, mis on suunatud Joomlale ja WordPressile, kahele kõige populaarsemale ja laialdasemalt kasutatavale CMS-i platvormile. Miljonid veebisaidid kasutavad sisu loomiseks, muutmiseks ja avaldamiseks vähemalt ühte CMS-i. Analüütikud hoiatavad nüüd Joomla ja WordPressi veebisaitide omanikke pahatahtliku ümbersuunamisskripti eest, mis tõukab külastajaid pahatahtlikele veebisaitidele. Sucuri turvalisuse uurija Eugene Wozniak, üksikasjalikult pahatahtlikku turvaohtu mille ta oli avastanud kliendi veebisaidilt.

Äsja avastatud .htaccess-injektori oht ei ürita peremeest ega külastajat halvata. Selle asemel püüab mõjutatud veebisait pidevalt veebisaidi liiklust reklaamisaitidele suunata. Ehkki see ei pruugi kõlada eriti kahjulikult, üritab injektori skript installida ka pahatahtlikku tarkvara. Rünnaku teine osa koos seadusliku välimusega veebisaitidega võib tõsiselt mõjutada hosti usaldusväärsust.

Joomla ja ka WordPressi veebisaidid kasutavad .htaccess-faile väga sageli konfiguratsioonis muudatuste tegemiseks veebiserveri kataloogitasandil. Ütlematagi selge, et see on veebisaidi üsna kriitiline komponent, kuna fail sisaldab hostveebilehe põhikonfiguratsiooni ja selle võimalusi, mis hõlmavad juurdepääsu veebisaidile, URL-i ümbersuunamisi, URL-i lühendamist ja juurdepääsu kontrolli.

Turvaanalüütikute sõnul kuritarvitas pahatahtlik kood .htaccess-faili URL-i ümbersuunamisfunktsiooni: „Kuigi enamik veebirakendusi kasutab ümbersuunamisi, kasutavad halvad osalejad neid funktsioone ka reklaaminäitamiste loomiseks ja pahaaimamatud saidi külastajad andmepüügisaitidel või muudel pahatahtlikel veebilehtedel. '

Mis on tõeliselt murettekitav, on see, et pole selge, kuidas ründajad said Joomla ja WordPressi veebisaitidele juurde. Ehkki nende platvormide turvalisus on üsna tugev, saavad ründajad pärast sisenemist pahatahtliku koodi üsna hõlpsalt esmase sihtmärgi Index.php failidesse istutada. Index.php-failid on kriitilised, kuna need vastutavad Joomla ja WordPressi veebilehtede edastamise eest, nagu sisu stiil ja selle aluseks olevad spetsiaalsed juhised. Põhimõtteliselt on esmane juhiste kogum, mis juhendab mida ja kuidas veebisaidil pakutakse.

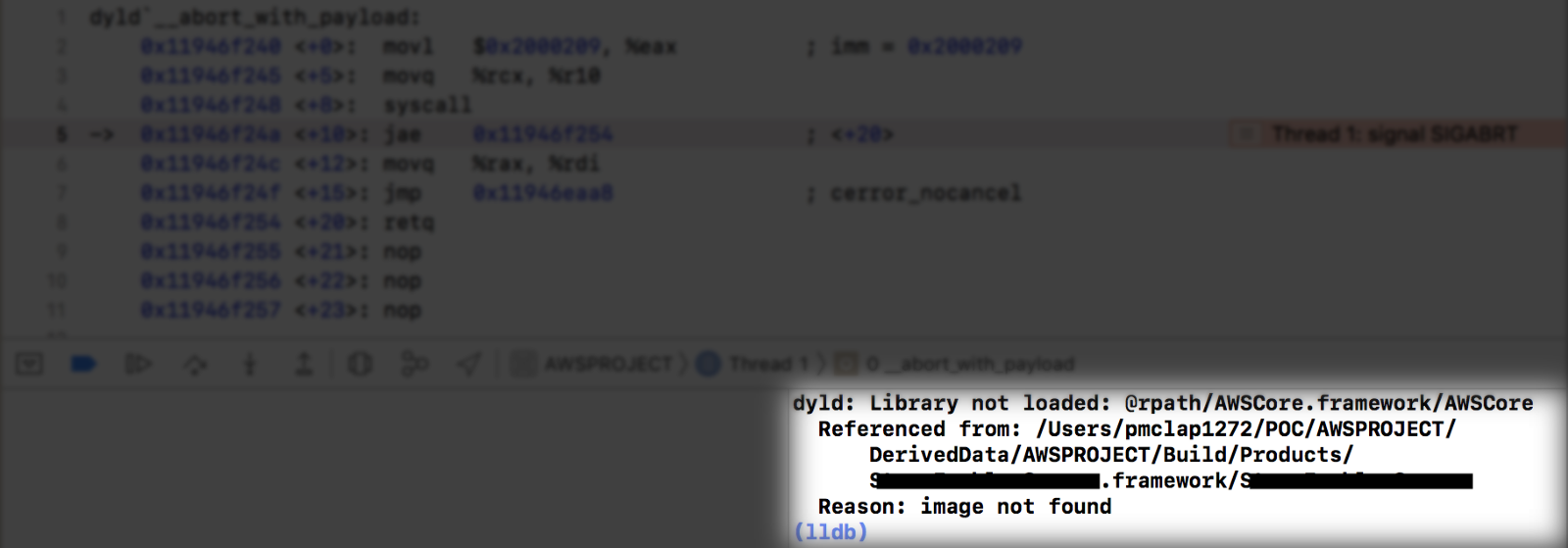

Pärast juurdepääsu saamist saavad ründajad muudetud Index.php-failid turvaliselt istutada. Seejärel suutsid ründajad pahatahtlikke ümbersuunamisi .htaccess-failidesse süstida. .Htaccess-injektori oht käivitab koodi, mis otsib kogu veebisaidi .htaccess-faili. Pärast pahatahtliku ümbersuunamisskripti leidmist ja süstimist süvendab ähvardus seejärel otsingut ja katseid rünnata rohkem faile ja kaustu.

Peamine meetod rünnaku eest kaitsmiseks on .htaccess-faili kasutamine täielikult tühistada. Tegelikult kõrvaldati .htaccess-failide vaiketugi alates Apache 2.3.9-st. Kuid mitmed veebisaitide omanikud otsustavad selle siiski lubada.