intezer Labs

Infotõrjerühm APT15, mis võib olla seotud Hiinas asuva organisatsiooniga, on välja töötanud uue pahavara tüve, mille turvauuringute tippfirma Intezer infosek-eksperdid väidavad, et laenavad koodi vanematest tööriistadest. Grupp on tegutsenud vähemalt alates 2010–2011 ja seetõttu on sellel üsna suur koodikogu, millest edasi liikuda.

Kuna APT15 kipub korraldama spionaažikampaaniaid kaitse- ja energiaeesmärkide vastu, on see püsinud üsna kõrgel kohal. Grupi kräkkerid kasutasid Suurbritannia tarkvarainstalleeringute tagaukseid haavatavusi, et tabada Ühendkuningriigi valitsuse töövõtjaid juba märtsis.

Nende viimane kampaania hõlmab midagi, mida turvaeksperdid nimetavad MirageFoxiks, kuna see põhineb ilmselt 2012. aasta vintage tööriistal Mirage. Tundub, et see nimi pärineb stringist, mis on leitud ühest moodulist, mis töötab krakkimise tööriistana.

Kuna algsed Mirage'i rünnakud kasutasid koodi nii kaugšelli loomiseks kui ka dekrüpteerimisfunktsioonideks, sai seda kasutada turvaliste süsteemide juhtimiseks, hoolimata sellest, kas need olid virtualiseeritud või töötasid palja metalliga. Mirage ise jagas koodi ka küberrünnakutööriistadega nagu MyWeb ja BMW.

Ka need on leitud APT15-st. DLL-i turvaeksperdid koostasid 8. juunil nende uusima tööriista näidise ja laadisid seejärel päev hiljem VirusTotal üles. See andis turvauurijatele võimaluse võrrelda seda teiste sarnaste vahenditega.

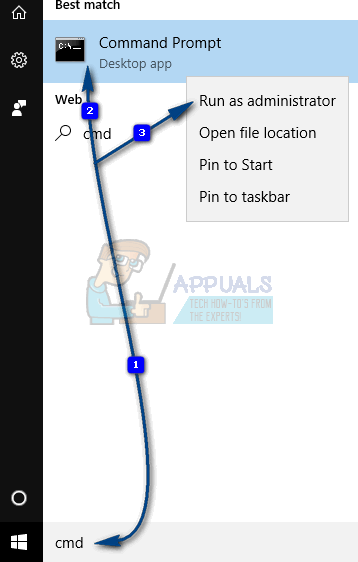

MirageFox kasutab muidu õigustatud McAfee käivitatavat faili DLLi ohustamiseks ja seejärel kaaperdamiseks, et lubada suvalist koodi käivitamist. Mõned eksperdid usuvad, et seda tehakse konkreetsete süsteemide ülevõtmiseks, millele saab seejärel manuaalse käsu ja juhtimise (C & C) juhised edastada.

See sobiks mustriga, mida APT15 kasutas varem. Intezeri esindaja on isegi öelnud, et kohandatud pahavara komponentide loomine, mis on kavandatud kõige paremini sobima ohustatud keskkonnaga, on see, kuidas APT15 tavaliselt nii-öelda äri ajab.

Varasemad tööriistad kasutasid Internet Exploreris esinevat ärakasutamist, et pahavara saaks suhelda kaug- ja vastusserveritega. Kuigi mõjutatud platvormide loend pole veel saadaval, näib, et see konkreetne pahavara on väga spetsialiseerunud ja seetõttu ei näi see ohtu enamiku tüüpi lõppkasutajatele.

Sildid pahavara