Windows 10

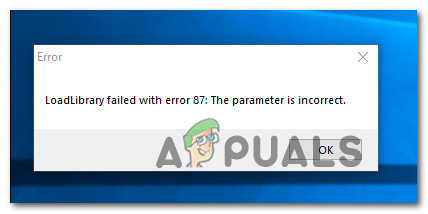

Microsoft Windows OS-il on kaks turvaauku, mida pahatahtliku koodi kirjutajad kasutavad ära. Äsja avastatud turvavead on koodi kaugkäivitamise või RCE-võimelised ja need esinevad Adobe Type Manageri teegis. Turvaviga võib lubada ekspluataatoritel pärast viimaste värskenduste installimist ohvri arvutitele kaugjuurdepääsu ja juhtimist. Pange tähele, et plaastrit pole veel saadaval.

Microsoft tunnistas, et on olemas kaks Windowsi nullpäeva turvaauku, mis võivad täielikult uuendatud süsteemides käivitada pahatahtliku koodi. Haavatavused on leitud Adobe Type Manageri teegist, mida kasutatakse Adobe Type 1 PostScripti kuvamiseks Windowsis. Microsoft on lubanud, et töötab välja plaastri riski maandamiseks ja ekspluateerimiste parandamiseks. Kuid ettevõte vabastab plaastrid eelseisva Patch teisipäeva raames. Muret tekitavatel Windows OS-i kasutajatel on siiski mõned ajutised ja lihtsad lahendused kaitsta oma süsteeme nende kahe uue RCE haavatavuse eest.

Microsoft hoiatab Windowsi kooditäitmise 0-päevaste piiratud sihitud rünnakute potentsiaaliga haavatavuste eest:

Äsja avastatud RCE haavatavused olemas Adobe Type Manageri teegis, Windowsi DLL-failis, mida paljud rakendused kasutavad Adobe Systemsist saadaolevate fontide haldamiseks ja renderdamiseks. Haavatavus koosneb kahest koodi täitmise veast, mille võivad vallandada pahatahtlikult koostatud Adobe Type 1 Postscript-vormingus peafondide ebaõige käitlemine. Ohvri arvuti edukaks ründamiseks vajavad ründajad lihtsalt dokumendi avamiseks sihtmärki või isegi Windowsi eelvaate paanil selle eelvaadet. Pole vaja lisada, et dokument on nööritud pahatahtliku koodiga.

⚠️ HOIATUS!

Kõik versioonid #Microsoft Windowsi (7, 8.1, 10, Server 2008, 2012, 2016, 2019) operatsioonisüsteemid sisaldavad 2 uut fondi parsimise teegi RCE turvaauku:

—KRIITILINE

—VARUSTAMATA

—Aktiivsete ZERO-DAY rünnakute allÜksikasjad ➤ https://t.co/PXfkKFY250 #küberturvalisus pic.twitter.com/USFNpCcQ5t

- Häkkeriuudised (@TheHackersNews) 23. märts 2020

Microsoft on kinnitanud, et arvutid töötavad Windows 7 on äsja avastatud turvaaukude suhtes kõige haavatavamad. Ettevõte märgib, et fondi parsimise kaugkäivitamise haavatavust kasutatakse Windows 7 süsteemide vastu suunatud 'piiratud sihitud rünnakutes'. Mis puutub Windows 10 süsteemidesse, siis on haavatavuste ulatus üsna piiratud, näitas nõuandet :

'Ründaja saab haavatavust mitmel viisil kasutada, näiteks veenab kasutajat spetsiaalselt koostatud dokumenti avama või seda Windowsi eelvaate paanil vaatama,' märkis Microsoft. Kuigi Windows 10, Windows 8.1 ja Windows 7 pole veel parandust leidnud, selgitab ettevõte, et „süsteemide puhul, kus töötab Windows 10 toetatud versioone, võib edukas rünnak põhjustada koodi käivitamist ainult piiratud õiguste ja võimalustega AppContaineri liivakasti kontekstis.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft pole äsja avastatud turvavigade mõju ulatuse kohta palju üksikasju pakkunud. Ettevõte ei näidanud, kas ekspluateerimised viivad pahatahtlikud kasulikud koormused edukalt toime või üritavad neid lihtsalt proovida.

Kuidas kaitsta Windowsi 0-päevaste RCE uute turvaaukude eest Adobe Type Manageri teegis?

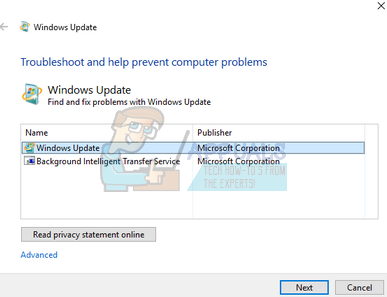

Microsoft ei ole veel ametlikult välja andnud plaastrit, mis kaitseks äsja avastatud RCE turvanõrkuste eest. Plaastrid saabuvad eeldatavasti plaastri teisipäevale, tõenäoliselt järgmisel nädalal. Seni soovitab Microsoft kasutada ühte või mitut järgmistest lahendustest:

- Eelvaate ja detailide paani keelamine Windows Exploreris

- Teenuse WebClient keelamine

- Nimetage ATMFD.DLL ümber (Windows 10 süsteemides, millel on selle nimega fail) või keelake fail registrist

Esimene meede peatab Windows Exploreris automaatselt avatud tüüpi fontide kuvamise. Muide, see meede hoiab ära teatud tüüpi rünnakud, kuid see ei takista kohalikul autentitud kasutajal haavatavuse ärakasutamiseks spetsiaalselt loodud programmi.

Ründajad kasutavad ära Windowsi nullpäeva vigu, ütles Microsoft esmaspäevases turvanõuandes. Ettevõtte sõnul võivad „piiratud sihitud rünnakud” kasutada kahte Windowsi kaugseire kaugkoodijuhi (RCE) haavatavust https://t.co/JHjAgO4sSi kaudu @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24. märts 2020

Teenuse WebClient keelamine blokeerib vektori, mida ründajad tõenäoliselt kasutavad kaugkasutuste tegemiseks. Selle lahenduse korral küsitakse kasutajatelt kinnitust enne meelevaldsete programmide avamist Internetist. Sellest hoolimata on ründajatel siiski võimalik käivitada programme, mis asuvad sihitud kasutaja arvutis või kohalikus võrgus.

Viimane soovitatud lahendus on üsna tülikas, kuna see põhjustab sisseehitatud fontidele tuginevate rakenduste kuvamisprobleeme ja võib mõne rakenduse töötamise lõpetada, kui nad kasutavad OpenType'i fonte.

Avastati Windowsi mõjutav RCE-i haavatavus, Microsoft hindas selle tõsidust kriitiliseks. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24. märts 2020

Nagu alati, hoiatatakse Windows OS-i kasutajaid otsima kahtlaseid taotlusi ebausaldusväärsete dokumentide vaatamiseks. Microsoft on lubanud püsiva paranduse, kuid kasutajad peaksid hoiduma kontrollimata või ebausaldusväärsetest allikatest pärit dokumentidele juurde pääsemast või nende avamisest.

Sildid Windows