Tehnikatööstus üritab turvauurijate 2017. aasta lõpus avastatud kahte uut haavatavust parandada (või vähemalt leevendada). Sulatamine ja Spekter teevad pealkirju üle kogu maailma ja mõjuval põhjusel - need kaks viga mõjutavad peaaegu kõiki viimase 20 aasta jooksul valmistatud Inteli, AMD või ARMi protsessori toega seadmeid.

Need haavatavused võivad mõjutada nutitelefone, lauaarvuteid, sülearvuteid, pilveservereid ja loetelu jätkub. Pidage meeles, et see pole Microsofti ainuprobleem - see mõjutab kõiki teisi operatsioonisüsteemide müüjaid.

Mis on Meltdown ja Spectre?

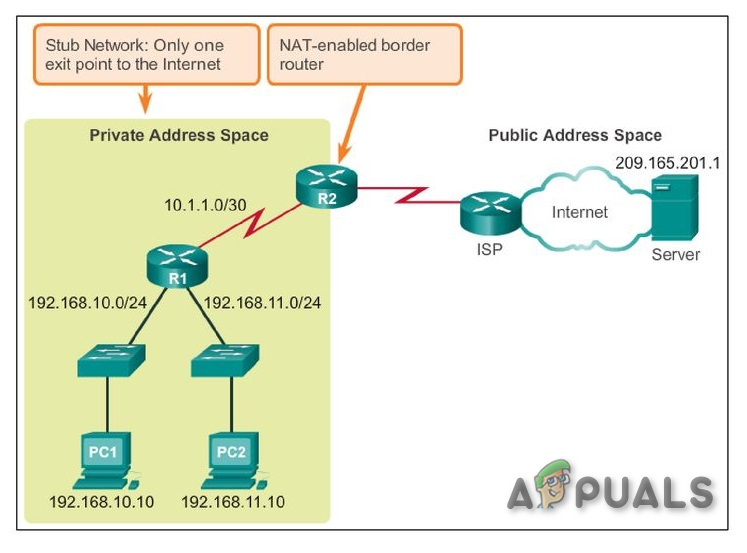

Dubleeritud Sulatamine ja Spekter , võimaldavad kaks haavatavust ründajal kasutada kaasaegsete protsessorite kriitilisi vigu, et pääseda juurde kaitstud tuuma mälu . Õige oskuste komplektiga saaks häkker neid teoreetiliselt ära kasutada, et kahjustada protsessori privilegeeritud mälu ja käitada pahatahtlikku koodi, et pääseda sellest ülitundlikule mälusisule. See mälusisu võib sisaldada paroole, klahvivajutusi, isikuandmeid ja muud väärtuslikku teavet.

See haavatavuste komplekt näitab, et sellest on võimalik mööda hiilida aadressiruumi eraldamine - protsessori terviklikkuse alus alates 1980. aastast. Siiani aadressiruumi eraldamine peeti turvaliseks eraldusmehhanismiks kasutajarakenduste ja operatsioonisüsteemi ning kahe rakenduse vahel.

Kõik kaasaegsed protsessorid kasutavad päringute kiirendamiseks tervet rida põhiprotsesse. Sulatamine ja Spekter kasutage tundlike või isiklike andmete väljavõtmiseks ära erinevate juhiste ajastust. Kuigi turvaeksperdid leidsid, et Spectrit on raskem kasutada kui Meltdowni, näib, et see võib teha tunduvalt rohkem kahju kui Meltdown.

Kuidas see sind mõjutab?

Kuigi Sulatamine möödub kasutajarakenduste ja operatsioonisüsteemi eraldamisest, Spekter rebib isolatsiooni kahe erineva rakenduse vahel. Spectre'i puhul on võib-olla kõige murettekitavam asjaolu, et häkkerid ei pea enam programmis haavatavust leidma - teoreetiliselt on võimalik parimaid tavasid järgivaid programme petma tundliku teabe lekitamiseks, isegi kui neil on kindel turvapood.

Kui peaksime turvaohu suhtes olema täiesti pessimistlikud, ei saa enam ühtegi rakendust pidada 100% ohutuks. Kuigi Spectre'i ja Meltdowni kasutavaid kinnitatud rünnakuid pole olnud, on tõenäoline, et mustade mütsidega häkkerid juba kaaluvad, kuidas neid haavatavusi ära kasutades oma andmete kätte saada.

Turvapaigad

Kahjuks on see kiibitaseme turvaviga, mida ei saa tarkvarauuendusega täielikult kõrvaldada. Kuna see nõuab OS-i tuuma muutmist, on ainus püsiv parandus, mis rikkumised täielikult kõrvaldab, arhitektuuri ümberkujundamine (teisisõnu CPU asendamine). See on jätnud tehnikatööstuse suurtele tegijatele vähe valikuid. Kuna nad ei saa kõigi varem välja antud seadmete keskseadet asendada, on nende parim lootus maandada ohtu nii palju kui võimalik turvapaikade abil.

Kõik operatsioonisüsteemide müüjad on vigade kõrvaldamiseks välja andnud (või vabastavad) turvapaigad. Parandamisel on aga oma hind - eeldatavasti aeglustavad turvapaigad kõiki mõjutatud seadmeid 5–30 protsendi ulatuses, kuna OS-i tuum käitleb mälu põhimõtteliselt.

Harva juhtub, et kõik suured mängijad saavad kokku, et neid vigu parandada, kuid see on ka hea näitaja selle kohta, kui tõsine probleem tegelikult on. Liigse paanikata on hea tava turvavärskendustel silma peal hoida ja kindlasti pakkuda oma seadmele parimat kaitset nende haavatavuste eest. Selle ülesande abistamiseks oleme koostanud loetelu parandustest, mis on seotud kahe turvaveaga.

Kuidas kaitsta protsessori Meltdown ja Spectre turvavigade eest

Allpool leiate loendi võimalustest kaitsta end Meltdowni ja Spectre haavatavuste eest. Juhend on jaotatud alamtiitlite reaks, kus on kõige populaarsem seadmete valik, mida need haavatavused mõjutavad. Järgige oma seadmele vastavat juhendit ja vaadake kindlasti seda linki uuesti, kuna värskendame artiklit uute parandustega nende vabastamisel.

Märge: Pidage meeles, et allpool toodud sammud on suures osas tõhusad Meltdowni vastu, mis on kõige otsesem oht kahele turvavigale. Spectre on endiselt suur tundmatu, kuid turvauurijad paigutavad selle oma nimekirjas teiseks, sest seda on palju raskem kasutada kui Meltdowni.

Kuidas parandada Spectre ja Meltdowni turvavigu Windowsis

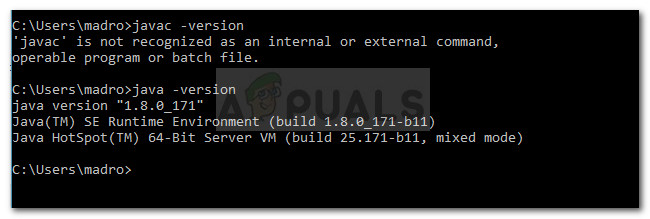

Maksimaalse kaitse tagamiseks Windowsi uute turvavigade eest tuleb täita kolm peamist nõuet - OS-i värskendus, brauseri värskendus ja püsivara värskendus. Keskmise Windowsi kasutaja vaatepunktist on parim asi, mida praegu teha, tagada, et teil oleks uusim Windows 10 värskendus, ja veenduge, et surfate veebis lappitud veebibrauserist.

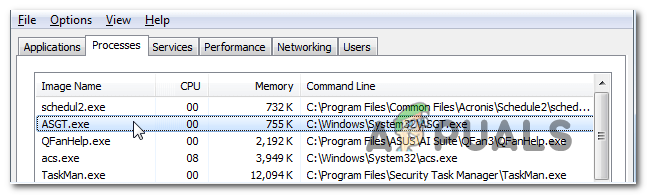

Microsoft on juba välja andnud hädaolukorra turvapaiga WU (Windowsi uuendus). Tundub siiski, et värskendus pole mõnes arvutis nähtav, kuna kolmandate osapoolte viirusetõrjepaketid takistavad tuuma muutmist. Turvaeksperdid töötavad välja toetatud viirusetõrjeprogrammide loendi, kuid asjad on pehmelt öeldes killustatud.

Kui teil pole palutud automaatselt värskendada, avage Run aken ( Windowsi klahv + R ), tippige kontrolli värskendamine ” ja tabas Sisenema . Aastal Windowsi uuendus klõpsake nuppu Kontrolli kas uuendused on saadaval ja installige uus turvavärskendus, kui seda palutakse.

Microsoft on selle probleemi lahendamiseks pakkunud ka Windows 7, Windows 8.1 ja Windows 10 käsitsi allalaadimise linke:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Märge: Ülaltoodud lingid sisaldavad mitut värskenduspaketti vastavalt erinevatele protsessori arhitektuuridele. Laadige alla oma arvuti konfiguratsioonile vastav plaaster.

Windowsi arvuti kaitsmine Spectre'i ja Meltdowni eest on siiski veidi keerulisem kui Microsofti turvapaiga allalaadimine. Teine kaitseliin on teie kasutatava veebibrauseri turvapaigad.

- Firefox sisaldab juba versiooni 57 algavat parandust.

- Edge ja Internet Explorer Windows 10 jaoks on juba saanud turvapaigad, mille eesmärk on nende haavatavuste eest kaitsta.

- Chrome teatas turvaparandusest, mis peaks ilmuma 23. jaanuaril.

Kasutajatele antakse brauseri tasemel kaitse tagamiseks kõik automaatsed värskendused. Kui teil pole brauseri uusimat versiooni või värskendus ei installitud automaatselt, desinstallige see ja laadige alla uusim versioon.

Eraldi puiesteel töötavad kiibitootjad (Intel, AMD ja ARM) riistvara täiendava kaitsmise nimel püsivara värskenduste kallal. Tõenäoliselt levitavad neid originaalseadmete tootjate püsivara värskendused eraldi. Kuid töö on alles algus, nii et võib kuluda mõnda aega, kuni näeme oma seadmetesse saabuvat püsivara värskendusi. Kuna püsivara värskenduste väljaandmine sõltub originaalseadmete tootjatest, tasub proovida, kas teie arvuti OEM-toe veebisaidilt leiate võimaliku paranduse kohta uudiseid.

Juba räägitakse sellest, et Microsoft ühendab protsessorite loojate abiga, et luua tööriist, mis kontrollib nii püsivara kui ka Windowsi värskenduste kaitset. Kuid seni peame end käsitsi kontrollima.

Kuidas parandada Spectre'i ja Meltdowni turvavigu Androidis

Android-seadmeid mõjutavad ka Spectre ja Meltdown haavatavused. Noh, vähemalt teoreetiliselt. See oli Google'i uurimisrühm, kes avastas haavatavused ja teavitas kiibitootjaid (ammu enne seda, kui ajakirjandus sellest tuult püüdis). See juhtus kuus kuud enne kooskõlastatud avalikustamist, nii et võib oletada, et see viivitus võimaldas Google'il olla konkurentidest paremini ette valmistatud.

Alates 5. jaanuarist hakkas Google levitama a uus turbevärskendus Androidile, et kaitsta Meltdowni ja Spectre'i eest. Kuid arvestades Androidi valdkonna killustatust, on tõenäoline, et te ei saa seda niipea, kui soovite. Loomulikult olid Google'i kaubamärgiga telefonid nagu Nexus ja Pixel esmatähtsad ja said selle peaaegu koheselt OTA-ks.

Kui teil on mõne muu tootja kui Google Android-telefon, võite seda kaua oodata. Arvestades ajakirjanduse tähelepanu, mida Meltdown ja Spectre saavad, võivad need protsessi oluliselt kiirendada.

Kuid olenemata teie Androidi tootjast minge lehele Seaded ja vaadake, kas teil on uus värskendus ootel. Kui ei, siis tehke veebipõhine uurimine, et teada saada, kas teie telefoni tootja kavatseb peagi paranduse välja anda.

Kuidas parandada Spectre'i ja Meltdowni turvavigu ios

Apple on kahtlemata tabatud, kui need kaks haavatavust avalikustame. Ehkki ettevõte eitas esialgu, et Meltdown ja Spectre mõjutavad mõnda nende seadet, on nad sellest ajast peale jõudnud tunnistama, et viga mõjutab kõiki iPhone'e . Kuna neil on peaaegu identne protsessori arhitektuur, mõjutavad turvavead iPade ja iPodi võrdselt.

Apple on teatanud, et on alustanud iOS 11.2 versioonis Meltdowni leevendamisprotseduure, kuid vanemate versioonide paranduse väljaandmise kuupäeva ei teatatud. Tundub, et järgmine värskendus on suunatud Javascripti potentsiaalse ärakasutamise ühendamisele Safaris.

Ootades Apple'i ametlikku avaldust, hoidke silma peal oma iPhone'i, iPadi või iPodi värskendustel. Minema Seaded> Üldine> Tarkvarauuendus ja installige kõik ootel olevad värskendused.

Kuidas parandada Spectre'i ja Meltdowni turvavigu Macis

Ehkki Apple oli probleemi kohta esialgu napisõnaline, mõjutavad Mace ka Meltdown ja Spectre. Nagu selgub, peaaegu kõik Apple'i tooted (lisaks Apple Watchidele).

Ettevõte on juba välja andnud rea parandusi, mis on mõeldud probleemi leevendamiseks, alustades macOS-i versioon 10.13.2 , ja tippjuht kinnitas, et rohkem parandusi on teel. Nii MacOS-is kui ka iOS-is on Safari brauseri eelseisev värskendus, mis on väidetavalt loodud Javascripti võimaliku ärakasutamise leevendamiseks.

Kuni uute paranduste saabumiseni rakendage oma OS X-i või macOS-i jaoks hoolikalt App Store'i värskendusi ja veenduge, et kasutate uusimat võimalikku versiooni.

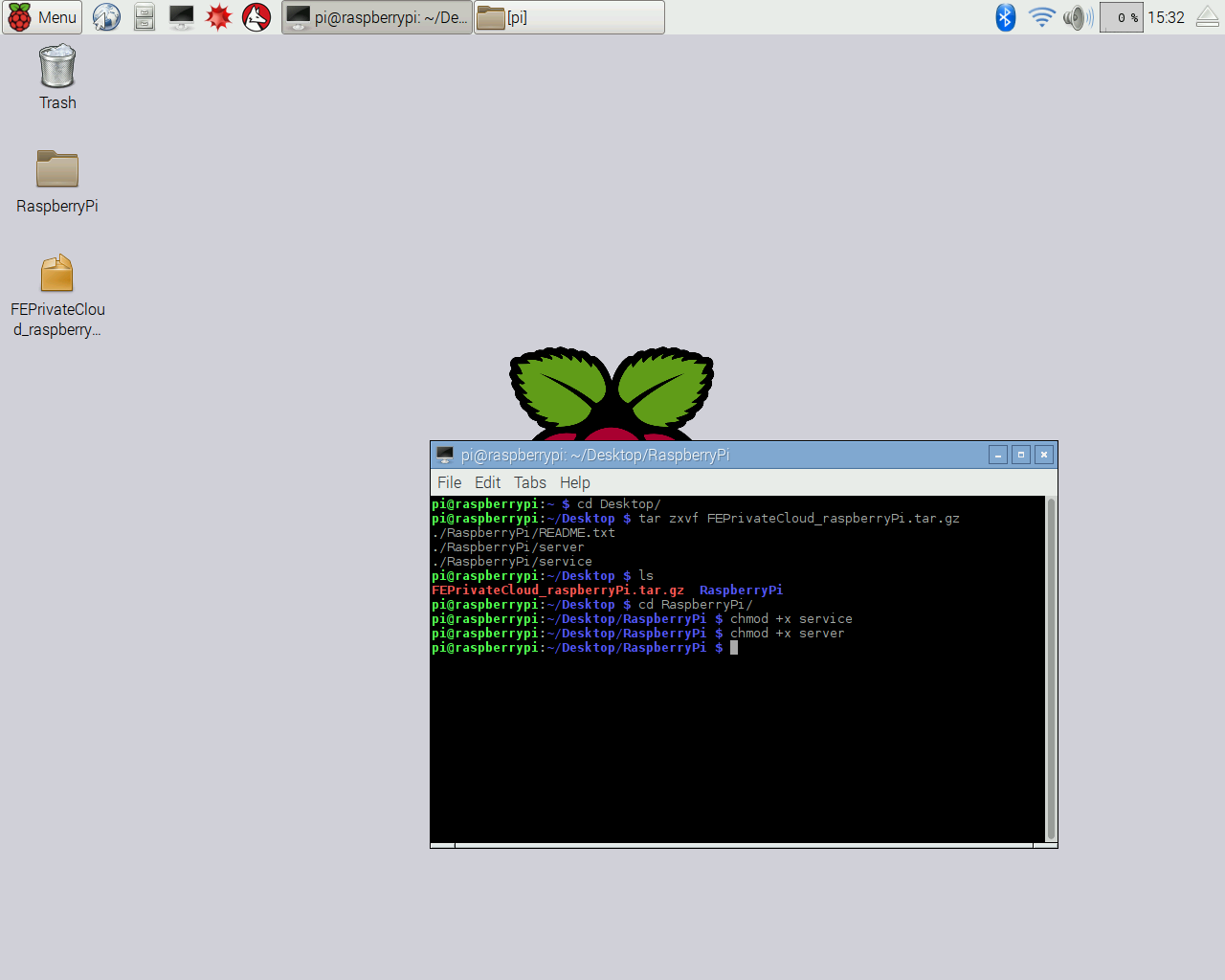

Kuidas parandada Spectre'i ja Meltdowni turvavigu Chrome OS

Chromebookid näivad olevat seadmed, millel on kõige tugevam kaitsekiht Meltdowni ja Spectre'i eest. Google teatas, et kõiki hiljutisi Chromebooke tuleks nende uute turvaohtude eest automaatselt kaitsta. Kõik Chromebookid töötavad Chrome OS-i versioon 63 (ilmus detsembris) peaks juba olema vajalikud turvaparandused.

Kaitse tagamiseks veenduge, et teil oleks Chrome OS-i uusim värskendus. Enamik kasutajaid kasutab juba versiooni 63, kuid kui te seda ei tee, värskendage kohe.

Kui soovite tehnilisemat tehnikat, võite tippida ' kroom: // gpu ” oma Omnibarisse ja tabas Sisenema . Seejärel kasutage Ctrl + F otsida operatsioonisüsteem 'See võimaldab teil näha oma kerneli versiooni. Kerneli versioonid 3.18 ja 4.4 on nende turvavigade eest juba lappitud.