Apple, Inc., C-Net

Kuigi macOSil on maine turvalise Unixi keskkonnana, näib, et kolmanda osapoole arendajad võiksid teoreetiliselt kasutada operatsioonisüsteemi turvateenuste petmiseks Apple'i koodiallkirjastamise API-d. Need tööriistad võivad siis valesti arvata, et varjatud pahatahtlik kood on Apple'i allkirjastatud ja seetõttu on selle kasutamine ohutu, hoolimata sellest, mida ta teeb.

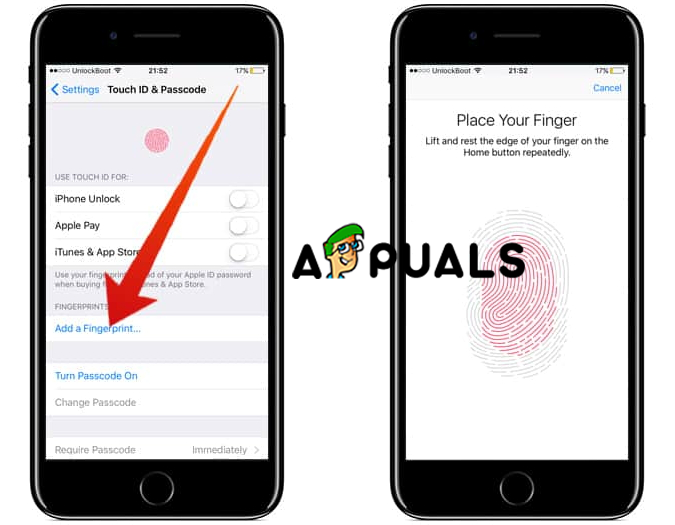

Koodi allkirjastamine on suurepärane võimalus ebausaldusväärse koodi välja rookimiseks, nii et süsteemis töötavad ainult need protsessid, mida on ohutu käivitada. Nii macOS kui ka iOS kasutavad allkirju nii Mach-O binaarkaartide kui ka rakenduskomplektide sertifitseerimiseks, kuid näib, et nädala alguses leidsid eksperdid viisi selle süsteemi õõnestamiseks.

Infoseci uurijate sõnul kasutab valdav enamus turvatoodetest krüptograafiliste allkirjade kontrollimiseks vale meetodit, mis paneb neid vaatama Apple'i allkirjastatud potentsiaalselt allkirjastamata koodi.

Tundub, et Apple'i enda tööriistad on siiski API-d õigesti rakendanud. Haavatavuse ärakasutamise meetod on seetõttu pisut veider ja tugineb vähemalt osaliselt rasvkanaaride toimimisele.

Näiteks ühendas üks turvauurija Apple'i allkirjastatud legitiimse programmi ja segas selle binaararvutiga, mis oli kompileeritud i386, kuid x86_64 seeria Macintoshi arvutite jaoks.

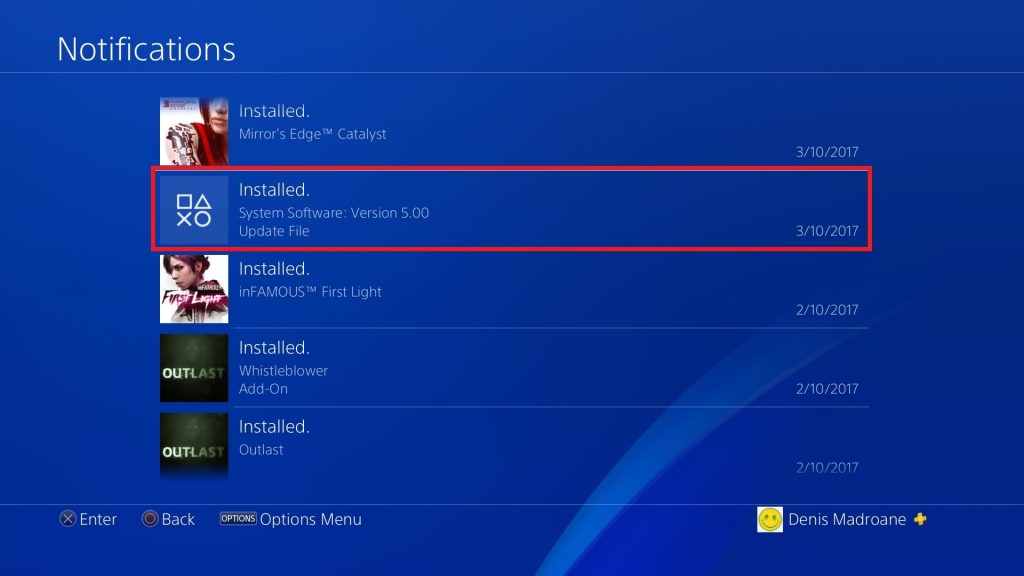

Seetõttu peaks ründaja võtma puhtast macOS-i installist õigustatud binaarkaardi ja seejärel sellele midagi lisama. Uue binaarse osa protsessori tüübi rida tuleb seejärel seadistada millekski kummaliseks ja kehtetuks, et näida, nagu see poleks host-kiibistiku emakeel, kuna see annab tuumale õiguse koodi vahele jätta ja suvalist käivitamist alustada protsessid, mis hiljem liini alla lisatakse.

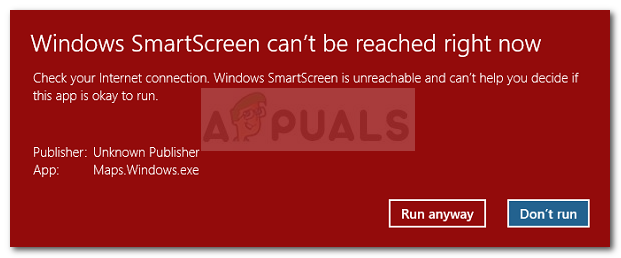

Apple'i enda insenerid ei pea haavatavust siiski nii ohuks kui selle kirjutamise ajal. Selleks, et kasutajad lubaksid ekspluateerimise installimist, on vaja sotsiaalset inseneri- või andmepüügirünnakut. Sellest hoolimata on mitmed kolmandate osapoolte arendajad kas välja andnud plaastreid või kavatsevad need välja anda.

Kasutajatel, kes kasutavad mis tahes mõjutatud turbetööriistu, soovitatakse tulevaste probleemide vältimiseks neid värskendada kohe, kui plaastrid on saadaval, ehkki selle ärakasutamise teadaolevat kasutamist pole veel tekkinud.

Sildid Apple'i turvalisus macOS