MITMWEB-liides. MITMProxy

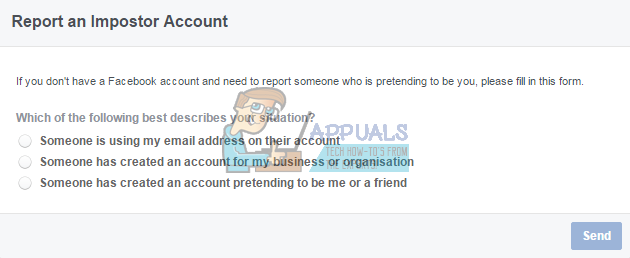

The CVE-2018-14505 silt anti Mitmproxy veebipõhises kasutajaliideses avastatud haavatavusele mitmweb. Haavatavusega esines Prahas algselt Josef Gajdusek, kes kirjeldas, et kaitse puudumine DNS-i taaskinnitamise eest mitmwebi liideses võib viia pahatahtlike veebisaitide juurdepääsu andmetele või suvaliste Pythoni skriptide käivitamise failisüsteemis, seadistades suvandi skriptid.

Võimaliku ekspluateerimise tutvustamiseks esitas Gajdusek ka ideekontrolli.

See kontseptsioonitõend põhines teisel tihedalt seotud Travis Ormandy üldisel kontseptsioonitõendil.

Tundub, et parim viis selle viivitamatuks leevendamiseks on hostinime sobitamine '(localhost | d + . D + . D + . D +)', et kasutajad saaksid pääseda juurde DNS-i taasesitamise haavatavuse juurde mitmweb ka teistelt hostidelt. Püsivam lahendus tähendaks jupyteri stiilis lahenduse kasutuselevõttu, kus veebiliides oleks parooliga kaitstud ja edastaks pääsukoodi veebisaidile webbrowser.open. Sama efekti saavutamiseks võib kasutada ka hostipea päisel põhinevat valget loendit, mis võimaldab vaikimisi juurdepääsu kohalikule hostile või IP-aadressile. Toetav ipv6 kood kaitse parandamiseks DNS-i uuesti sidumise vastu kirjutas mitmproxy arendaja ja doktorant Maximilian Hils vastusena selle haavatavuse registreerimisele CVE MITERis.