DELL EMC UK

Delli EMC andmekaitsenõustaja versioonides 6.4–6.5 on avastatud XML-välise üksuse (XEE) süstimisnõrkus. See haavatavus on leitud REST API-s ja see võib lubada autentsel kaug pahatahtlikul ründajal kahjustada mõjutatud süsteeme, lugedes serverifaile või põhjustades teenuse keelamist (DoS-i krahh pahatahtlikult koostatud dokumenditüüpide määratluste (DTD) kaudu XML-i päringu kaudu.

Delli EMC andmekaitsenõustaja on loodud pakkuma ühtset platvormi andmete varundamiseks, taastamiseks ja haldamiseks. Selle eesmärk on pakkuda ühtset analüüsi ja teadmisi suurettevõtete IT-keskkondade kohta. See automatiseerib kord käsitsi toimuvat protsessi ja tagab suurema tõhususe ning madalama kulutasuvuse. Rakendus toetab varukoopia andmebaasi osana paljusid tehnoloogiaid ja tarkvarasid ning see on ideaalne vahend auditite järgimise tagamiseks.

Sellele haavatavusele on määratud silt CVE-2018-11048 , mille hinnangul on kõrge riskitõsidus, ja omistas sellele vastavalt CVSS 3.0 baashinde 8,1. Haavatavus mõjutab DELL EMC andmekaitsenõustaja versioone 6.2, 6.3, 6.4 (enne plaastrit B180) ja 6.5 (enne plaastrit B58). Leitakse, et haavatavus mõjutab ka integreeritud andmekaitseseadme versioone 2.0 ja 2.1.

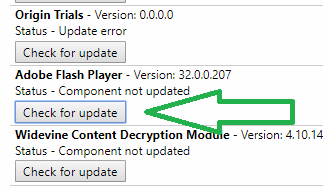

Dell on sellest haavatavusest teadlik, kuna ta on välja andnud oma toote värskendused, et leevendada ärakasutamise tagajärgi. Plaaster B180 või uuem sisaldab vajalikke värskendusi Delli EMC andmekaitsenõustaja versioonile 6.4 ja plaastrid B58 või uuemad sisaldavad vastavalt programmi versiooni 6.5 vajalikke värskendusi.

Registreeritud Delli EMC veebitoe kliendid saavad seda hõlpsalt teha lae alla vajalik parandus EMC tugiteenuste veebisaidilt. Kuna seda haavatavust on XEE-i sisestamise haavatavuse ja võimaliku DoS-i krahhi tõttu suur ekspluateerimise oht, palutakse kasutajatel (eriti platvormi kasutavate suurettevõtete administraatoritel) plaaster kohe rakendada, et vältida süsteemi kompromisse.