Dahua teabe- ja turvasätted. IFSEC Global

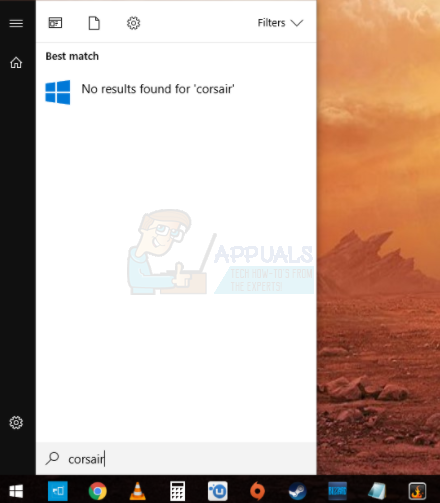

Kui inimesed pöörduvad füüsiliste koduvalvurite, turvaametnike ja loomade valvurite eest digitaalse videosalvestuse (DVR) suletud ahelaga (CCTV) turvakaamerate poole, on häkkerid avastanud vanemates tehnoloogiates haavatavuse, mis võimaldab rikkuda juurdepääsu installitud koduseireseadmete kontodele mis võib ohustada omanikke. Dahua on juhtiv turva- ja seiretehnoloogiaettevõte, mis pakub ajakohaseid turvalisi lahendusi vananenud moodulite asendamiseks, kasutades olemasolevaid ühendusi ja kaabeldusi. Tundub siiski, et Dahua turvapiltide DVR-seadmetes on alates 2013. aastast teada olnud haavatavus, millele saadeti värskendus turvalisuse täiendamiseks, kuid kuna paljud kasutajad pole tasuta täiendust kasutanud, on tuhanded seadmed olid varastatud juurdepääsukirjad ja need on nüüd ohustatud punasega.

Enne avalikkusele tutvustamist uuriti ja kirjutati selle kasutamist põhjalikult. The aruanne CVE-2013-6117, mille on avastanud ja üksikasjalikult välja töötanud Jake Reynolds, selgitab, et ekspluateerimine algab häkkerist, mis käivitab Dahua seadmega edastusjuhtimisprotokolli porti 37777 kasuliku koormuse jaoks. Selle päringu peale saadab seade automaatselt välja oma dünaamilise domeeninimesüsteemi mandaadi, mida häkker saab seejärel seadmele kaugjuurdepääsu teha, selle salvestatud sisuga rikkuda ning selle konfiguratsioonidega manipuleerida. Alates haavatavusest teatamisest saadeti värskendustaotlused välja, kuid kuna paljud kasutajad otsustasid versiooniuuendustest loobuda, on nende volitused varastatud ja nüüd on need saadaval otsingumootoris ZoomEye, mis hoiab arvestust erinevatest seadmetest ja veebisaitidelt saadud teabe üle.

Küberruumi ZoomEye otsingumootor. ICS ZoomEye

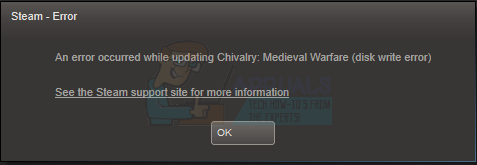

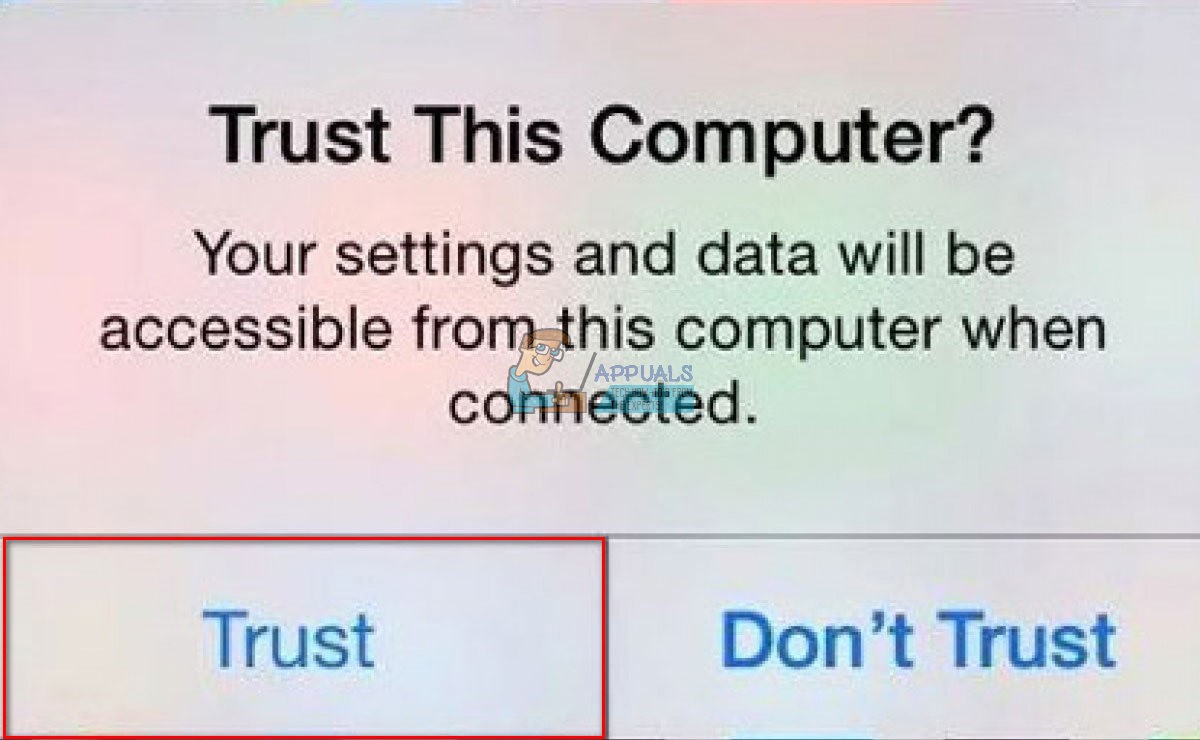

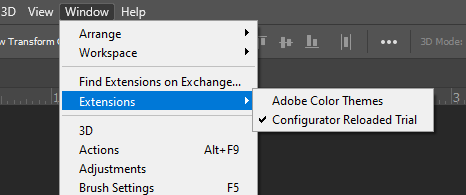

Dahua DVR-seadmed töötavad üle TCP 37777 pordi, mille kaudu nad kasutavad DVR-i kaamerasüsteemile kaugsidest Interneti-ühenduse kaudu lihtsat binaarprotokolli. Selle protsessi üheski punktis pole vaja piisavat mandaadi autentimist, nagu ühekordsete binaarsete protseduuride puhul oodatakse. See on otsene ühendus seadme pordiga ja võimaldab juurdepääsu nii praegustele filmivoogudele kui ka varem salvestatud materjalidele, mida saab hallata ja kaugjuhtimisega pühkida. ActiveX, PSS, iDMSS ja muud sarnased võimaldavad häkkeril mööda minna ka pakutavast minimaalsest sisselogimislehest, mis võimaldab häkkeril seejärel saata volitamata taotlusi, mis võivad teha juurdepääsu alates DVR-i pühkimisest, et muuta juurdepääsumandaate. Teise stsenaariumi korral pääseb häkker TCP 37777 porti, et mõõta kasutatava DVR-i püsivara ja seerianumbrit. Kasutades ühekordseid binaarprotokolle järgmiselt, võib ta hankida seadmesse salvestatud e-posti, DDNS-i ja FTP-teabe. Seda teavet saab kasutada DVR-i kaugjuurdepääsu veebiportaali sisselogimislehe jälgimiseks ja seejärel saab häkker juurdepääsu huvipakkuvatele voogudele ja kaadritele. Seda juhul, kui häkker ei kavanda protsessi üle ega välista sisselogimislehte täielikult, nagu varem märgitud.

Veebi kaugsisselogimise leht. Sügavuse turvalisus

Vaadates ZoomEye andmeid, on selge, et seda haavatavust on kasutatud selleks, et pääseda ligi sadadele tuhandetele DVR-idele ja hankida nende juurdepääsukoodid toote veebiportaali kaudu kaugvaatamiseks. Tuhandete paroolide logid salvestatakse ZoomEye-s lihtsas juurdepääsus ja paroolide või kasutajanimede lihtne otsing võib tuua uskumatult palju lööke. Kogutud andmete otsimisel ei ole lohutav tõdeda, et umbes 14 000 inimest otsustavad parooli paroolina hoida, kuid see ei ole selle haavatavuse otsene probleem. Dahua avaldas värskenduse, mis lisab täiendavaid turvalisuse tasemeid, et vältida kaamera materjalidele volitamata juurdepääsu, kuid hoolimata sellest hoiab kaugjuurdepääs kogu protsessi veidi ebamäärasena, kuna juurdepääsule pole aega ja kohta piiranguid ning sama hästi kui omanikul saab kaugelt oma kaameratesse, ka häkker, kellel õnnestub sisselogimistunnused varastada. Nagu eespool selgitatud, pole nende varastamine liiga keeruline, kui kõik Dahua seadmed töötavad ühtsetes sadamates ja ühendustes.