WordPress. Orderland

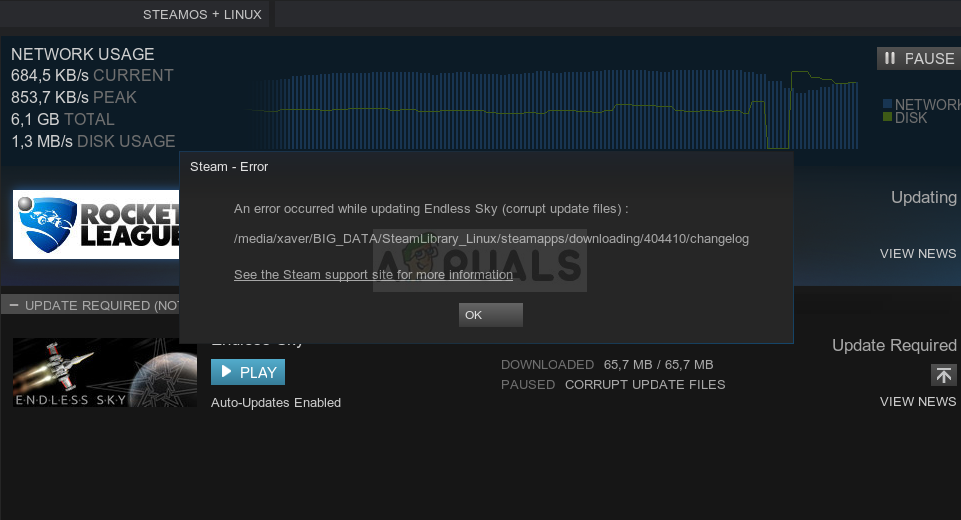

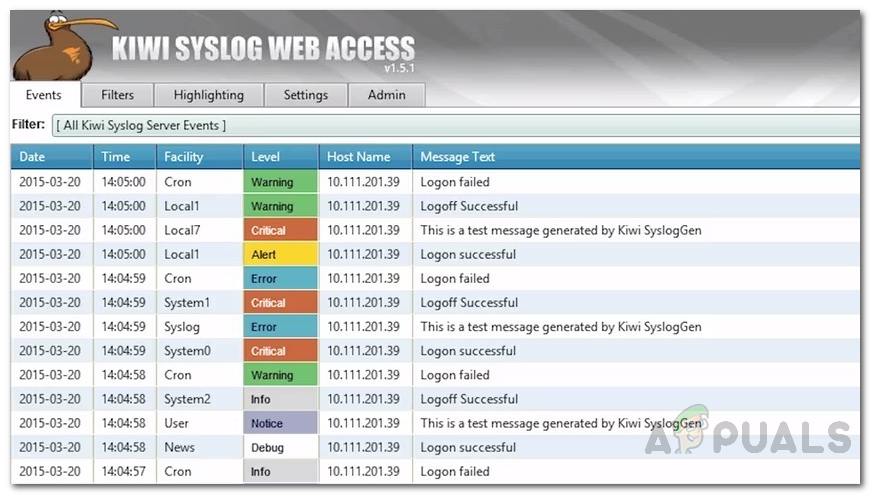

Saididevahelise skriptimise (XSS) haavatavus avastati kolmel WordPressi pistikprogrammil: Gwolle Guestbook CMS-i pistikprogramm, Strong Testimonials-plugin ja Snazzy Maps-i pistikprogramm süsteemi tavapärase turvakontrolli käigus DefenseCode ThunderScaniga. Gwolle külalisteraamatu pistikprogrammi üle 40 000 aktiivse installimise, plugina „Strong Testimonials“ üle 50 000 aktiivse installimise ja Snazzy Mapsi pistikprogrammi enam kui 60 000 sellise installimise korral on saididevahelise skripti haavatavus kasutajatele oht anda administraatorile juurdepääs pahatahtlik ründaja ja kui see on tehtud, antakse ründajale vaba luba pahatahtliku koodi edasiseks levitamiseks vaatajatele ja külastajatele. Seda haavatavust on uuritud DefenseCode'i nõuandetunnuste alt DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (vastavalt) ja on otsustanud keskmist ohtu kujutada kõigil kolmel rindel. See eksisteerib loetletud WordPressi pistikprogrammides PHP keeles ja leiti, et see mõjutab kõiki pistikprogrammide versioone kuni v2.5.3 Gwolle külalisteraamatule, v2.31.4 tugevatele iseloomustustele ja v1.1.3 Snazzy Mapsile.

Saididevahelise skriptimise haavatavust kasutatakse siis, kui pahatahtlik ründaja meisterdab hoolikalt URL-i sisaldava JavaScripti koodi ja manipuleerib WordPressi administraatori kontoga ühenduse loomiseks nimetatud aadressiga. Selline manipuleerimine võib toimuda saidile postitatud kommentaari kaudu, millele administraatoril tekib kiusatus klõpsata või e-posti, postituse või foorumi arutelu kaudu, millele juurdepääs on. Kui taotlus on esitatud, käivitatakse peidetud pahatahtlik kood ja häkkeril õnnestub saada täielik juurdepääs selle kasutaja WordPressi saidile. Saidi avatud juurdepääsu korral saab häkker saidile lisada rohkem selliseid pahatahtlikke koode, et pahavara levitada ka saidi külastajatele.

Haavatavuse avastas DefenseCode algselt esimesel juunil ja WordPressile teatati sellest 4 päeva hiljem. Müüjale anti lahenduse esitamiseks tavapärane 90-päevane vabastamisperiood. Uurimisel leiti, et haavatavus eksisteeris funktsioonis echo (), eriti Gwolle külalisteraamatu pistikprogrammi muutuja $ _SERVER ['PHP_SELF'], muutuja $ _REQUEST ['id'] pluginas Strong Testimonials ja muutuja $ _GET ['text'] Snazzy Mapsi pistikprogrammis. Selle haavatavuse riski maandamiseks on WordPress välja andnud kõigi kolme pistikprogrammi värskendused ja kasutajatel palutakse värskendada oma pistikprogrammid vastavalt uusimatele saadaolevatele versioonidele.