PB Tech

Malwarebytesiga töötav tippturbeuurija Jerome Segura on välja mõelnud viisi, kuidas Microsoft Office'i turvakaitsetest mööda hiilida, kasutades ründevektorit, mis ei nõua makrosid. See tuleb teiste teadlaste kannul, kes hiljuti leidsid meetodeid makro otseteede kasutamiseks Accessi andmebaaside kuritarvitamiseks.

Manustades sättefail Office'i dokumenti, saavad ründajad sotsiaalse inseneritegevuse abil panna kasutajad ohtlikke koode käivitama ilma täiendavate märguanneteta. Kui tehnika töötab, ei viska Windows ühtegi veateadet. Isegi krüptilistest saab mööda minna, mis aitab varjata asjaolu, et kõik toimub.

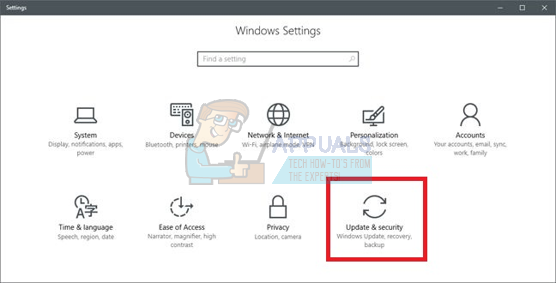

Windows 10-le omane failivorming sisaldab XML-koodi, mis võimaldab juhtpaneelil luua otseteid applettidele. Seda vormingut .SettingContent.ms ei olnud Windowsi varasemates versioonides olemas. Seetõttu ei tohiks nad teadlastele teadaolevalt selle ärakasutamise suhtes haavatavad olla.

Neil, kes on Office'i rakenduse Wine rakenduste ühilduvuskihi abil kasutusele võtnud, ei tohiks probleeme tekkida ka sellest, kas nad kasutavad GNU / Linuxi või macOS-i. Üks XML-elementidest, mida see fail omab, võib aga palja metalli peal töötavate Windows 10 masinatega laastamistööd teha.

Nagu element on teada, võimaldab DeepLink binaarseid käivitatavaid kimbusid käivitada ka siis, kui nende taga on lülitid ja parameetrid. Ründaja võib kutsuda PowerShelli ja seejärel lisada midagi selle järele, et nad saaksid suvalist koodi käivitama hakata. Kui nad eelistavad, võiksid nad isegi helistada algsele pärandtõlgile ja kasutada sama keskkonda, mida Windowsi käsurida on kodeerijatele pakkunud alates NT kerneli varasematest versioonidest.

Selle tulemusel võiks loov ründaja meisterdada dokumendi, mis näeb välja õigustatud, ja teeselda, et on keegi teine, et panna inimesi sellel lingil klikkima. Näiteks võib see harjuda krüptotöötlusrakenduste allalaadimisega ohvri masinasse.

Samuti võivad nad soovida faili saata suure rämpspostikampaania kaudu. Segura soovitas, et see peaks tagama, et klassikalised sotsiaalse inseneri rünnakud ei läheks varsti moest välja. Kuigi sellist faili tuleks levitada lugematutele kasutajatele, tagamaks, et vähesed võimaldaksid koodi käivitamist, peaks see olema võimalik, varjates seda millekski muuks.

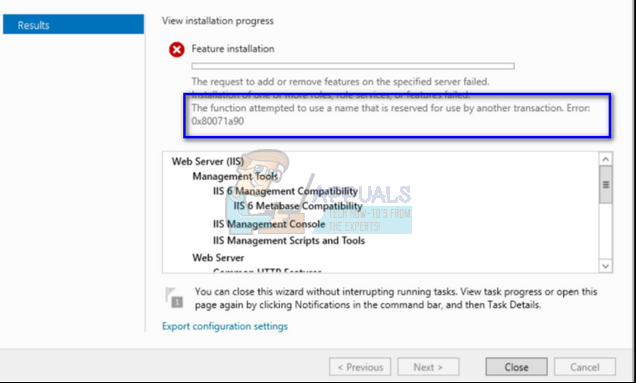

![[FIX] VJoy installimine ebaõnnestus](https://jf-balio.pt/img/how-tos/90/vjoy-failed-install.png)