Oracle

Kaks märgistusega haavatavust CVE-2018-2998 ja CVE-2018-2933 on avastanud Denis Andzakovic PulseSecurityst, kes kasutab ära Oracle WebLogic Serveri SAML ja WLS-i põhikomponendid vastavalt andmetele juurdepääsuks ja nende muutmiseks piiratud ulatuses.

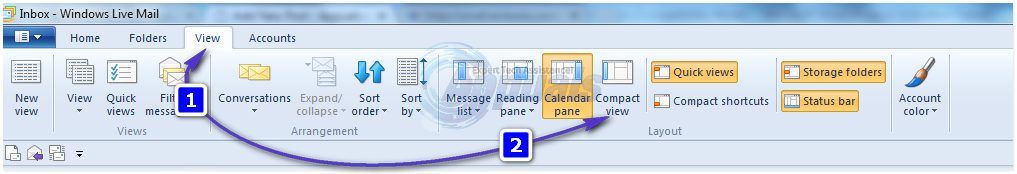

Oracle WebLogic SAML-teenuse pakkuja autentimismehhanismis avastati kaks haavatavust. Lisades XML-i kommentaari SAML-i

NameIDmärgendi abil saab ründaja sundida SAML-i teenusepakkujat teise kasutajana sisse logima. Lisaks ei nõua WebLogic vaikekonfiguratsioonis allkirjastatud SAML-i väiteid. Kui SAML-i väitest allkirjaosad välja jätta, saab ründaja koostada suvalise SAML-i väite ja mööda autentimismehhanismist.

Denis Andzakovic - pulsijulgeolek

Leiti, et Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 on nende haavatavuste suhtes haavatav, kuigi on leitud, et ka kolm muud versiooni: 10.3.6.0, 12.1.3.0 ja 12.2.1.2.

Sees riskihindamise maatriks Oracle'i avaldatud hinnangul hinnati CVE-2018-2998 haavatavust SAML-i komponendi lokaalseks kasutamiseks. Vastavalt CVSS-i versioon 3.0 , anti sellele haavatavusele baashindeks 5,4 kümnest, hinnates üldiselt manipuleerimise riskifaktorit. Samas hinnangus hinnati CVE-2018-2933 haavatavust WLS Core'i komponentide kasutamiseks kohalikes serveriseadmetes. Haavatavusele anti veidi madalam põhiskoor 4,9 võimalikust 10-st. Oracle avaldas oma kasutajatele dokumendi ID-ga 2421480.1 koos juhistega selle haavatavuse leevendamiseks. See dokument on Oracle'i administraatori kontodele juurdepääsetav, kui nad sisse logivad.

Oracle Security Assertions Markup Language (SAML) kirjeldab raamistikku, mis hõlbustab autentimisteabe jagamist mitme sama võrgu seadme vahel, võimaldades ühel seadmel teise poolt tegutseda. See sõnastab kasutajate autentimise ja autoriseerimise: kas nende mandaadid on seaduspärased ja kas neil on nõutud õigused taotletud toimingute tegemiseks. Sageli kasutatakse seda protokolli kasutajate ühekordse sisselogimise seadistamiseks ja SAML-i pakkujad haldavad serveri või administraatori seadet, mis need mandaadid jagab. Pärast autentimist ja volitamist võimaldab XML-is olev SAML-i väide täita määratud kasutajaülesande. SAML 2.0 on seatud selle autentimis- ja autoriseerimisprotsessi standardiks arvutites alates 2005. aastast ning see on Oracle WebLogic Serveri kasutatav standard nende loodud rakendustes.

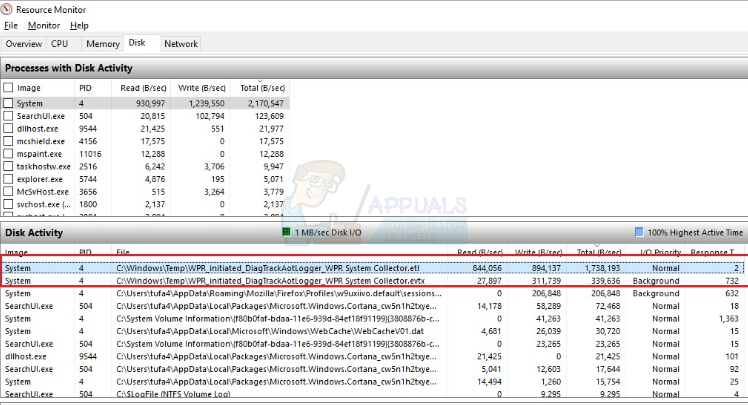

Töötades WebLogic Serveri põhikomponentides avastatud haavatavusega, leiti, et need kaks haavatavust kasutavad ära asjaolu, et WebLogic ei nõua vaikimisi allkirjastatud kinnitusi. Haavatavused manipuleerisid autentimis- ja autoriseerimismehhanismiga, lisades suvalise XML-i kommentaari Nime ID-sildile, sundides süsteemi lubama teise kasutaja kontole sisselogimist SAML-i väite allkirja kehtetuks muutmata, kuna server kontrollib ainult kommentaarile järgnevat stringi, nagu näidatud allpool.

ründajaadminKui administraatori serveri konfiguratsiooniseadetes on SingleSignOnServicesMBean.WantAssertionsSigned atribuut on keelatud või pole nõutav, nagu ka vaikimisi, allkirja ei kontrollita ja autentimisest saab mööda minna, et keegi saaks sisse logida mis tahes valitud kasutajana. Häkkerid saavad selle haavatavuse abil süsteemi võimsatele kontodele juurde pääseda, et häirida süsteemi sätteid, andmete väljavõtmist või rikutud servereid. Selles vaikeseadistuses, mis ei nõua allkirju, jagab järgmine kood (loetavuse jaoks lühendatud) Pulsiturvalisus näitab, kuidas häkker saab sisse logida administraatorina:

REDACTED REDACTED admin WLS_SP urn: oaas: nimed: tc: SAML: 2.0: ac: klassid: PasswordProtectedTransportSelle haavatavuse ja sellega kaasnenud eelmise avastamiseks on Oracle palunud, et kasutajad värskendaksid oma toote vastavat Oracle'i komponenti 2018. aasta juuli Oracle Fusion Middleware'i kriitilise parandusega.