GrandCrab Ransomware v4.1.2. Malwarebytes Lab

GrandCrab Ransomware installib end varjatud arvutisüsteemidesse varjatud veebi allalaadimiste kaudu, enamasti väidetavalt PDF-kviitungite kujul, ja krüpteerib kasutaja kohalikud andmed, käivitades oma .gdcb- ja .crab-failid. See lunavara on kõige levinum omalaadne pahavara ja ta kasutab saaklooma levitamiseks komplekti Magnitude Exploit. Hiljuti avastati GrandCrab Ransomware uusim versioon, versioon 4.1.2, ja enne selle rünnakute hoogustumist on Lõuna-Korea küberturbeettevõte AhnLab , on kopeerinud GrandCrabi lunavara 4.1.2 poolt rikutud süsteemides käivitatava kuueteistkümnendsüsteemi ja ettevõte on sõnastanud selle eksisteerimaks kahjustamata süsteemides kahjutult, nii et kui lunavara siseneb süsteemi ja täidab selle stringi selle krüptimiseks, on see petetud arvama, et arvuti on juba krüpteeritud ja ohustatud (väidetavalt juba nakatunud) ja nii ei käivita lunavara uuesti sama krüptimist, mis kahekordse failide krüptimise ja hävitamise.

AhnLabi sõnastatud kuueteistkümnendsüsteemi string loob oma hostisüsteemidele ainulaadsed kuueteistkümnendsüsteemi ID-d, tuginedes hosti enda üksikasjadele ja koos kasutatavale Salsa20 algoritmile. Salsa20 on struktureeritud voo sümmeetriline šifr, mille pikkus on 32 baiti. On täheldatud, et see algoritm on paljude rünnakute vastu edukas ja pahatahtlike häkkeritega kokku puutudes on see oma hostiseadmeid harva kahjustanud. Šifri töötas välja Daniel J. Bernstein ja esitas selle e-voog arendamise eesmärgil. Nüüd on see kasutusel AhnLabi võitlusmehhanismis GrandCrab Ransomware v4.1.2.

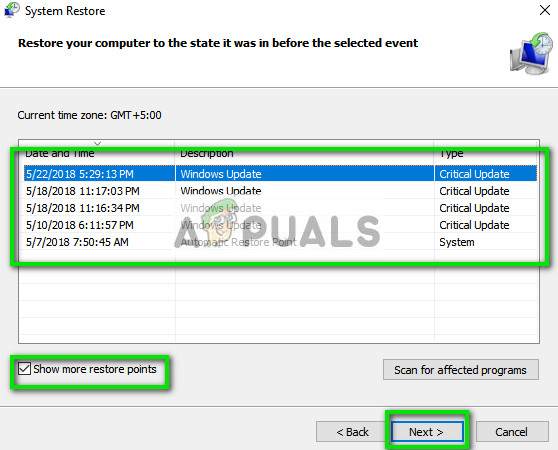

Formuleeritud rakendus GC v4.1.2 tõrjumiseks salvestab selle [hexadecimal-string] .lock-faili erinevates kohtades, lähtudes hosti Windowsi operatsioonisüsteemist. Windows XP-s salvestatakse rakendus kausta C: Documents and Settings All Users Application Data. Windowsi, Windows 7, 8 ja 10 uuemates versioonides on rakendus salvestatud kataloogi C: ProgramData. Selles etapis eeldatakse, et rakendus petab edukalt ainult GrandCrab Ransomware v4.1.2. Seda ei ole veel lunavara vanemate versioonide suhtes proovile pandud, kuid paljud kahtlustavad, et kui uuema rakenduse failid sobitatakse vanemate lunavaravastaste võitluskoodidega, võidakse need backportimise kaudu parempoolsesse tasemesse viia ja rünnatud ära visata. vanematest lunavara versioonidest. Selle lunavara ohu hindamiseks on Fortinet põhjalikult avaldanud uuringud selles küsimuses ja ohu eest kaitsmiseks on AhnLab teinud oma rakenduse tasuta allalaadimiseks kättesaadavaks järgmiste linkide kaudu: Link 1 & Link 2 .