Krüptimise illustratsioon

Mängijad, kes kavatsevad alla laadida EPIC mängude käivitaja , platvormi, mida kasutatakse juurdepääsuks ülipopulaarsele võrgumängu videomängule Fortnite, petab uus pahavara kampaania. Arvestades aktiivsete mängijate suurt hulka ja paljusid teisi, kes on EPIC Gamesi pakutavate mängude vastu huvitatud, võisid paljud viirustega koormatud allalaadijad pahaaimamatult juurde pääseda, alla laadida ja installida.

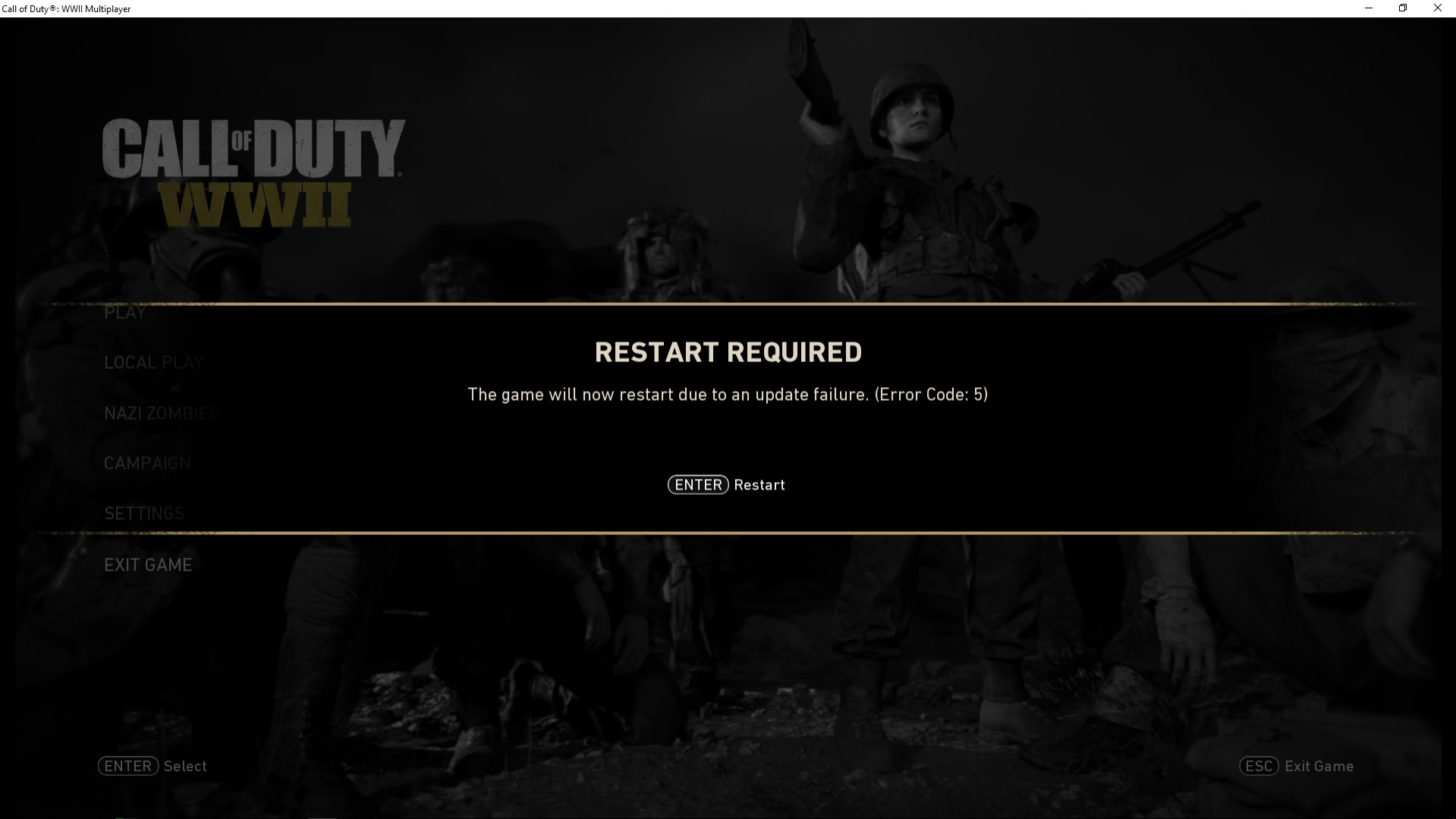

Uus LokiBoti kampaania üritab kasutajaid nakatada, esinedes EPIC-mängude kanderaketina. Kampaania on nutikalt loonud käivitusprogrammi duplikaadi, mis sarnaneb algse EPIC Games kanderaketi allalaadimissaidiga ja rakendusega. Võltsitud allalaadijat pakutakse pahaaimamatutele kasutajatele nutikalt meisterdatud andmepüügi- või masspostituskampaaniate kaudu. Pealegi sisaldab LokiBoti koormatud võltskäivitaja mitmeid trikke, et vältida populaarsete viirusetõrjeprogrammide tuvastamist ja kustutamist.

LokiBoti Trooja pahavara üritab EPIC-mängudel ja Fortnite'i populaarsusel sõita:

Küberkurjategijad levitavad võimas vormi Trooja pahavara, võltsides kanderaketti maailma ühe populaarseima videomängu jaoks. Uus LokiBoti kampaania üritab kasutajaid nakatada, varjates end ülipopulaarse võrgumängu võrgus mängiva videomängu Fortnite peamise arendaja ja levitaja EPIC Games'i käivitajana.

Trooja pahavara kampaania LokiBot on varjatud populaarseks mängude käivitajaks https://t.co/cv52zfLrXg

- ZDNet (@ZDNet) 17. veebruar 2020

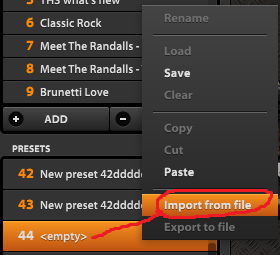

Trend Micro küberturvalisuse uurijad avastasid kõigepealt uue LokiBot Trooja pahavara kampaania. Nad väidavad, et ebatavaline installiprotseduur on aidanud viirusel vältida viirusetõrjetarkvara tuvastamist. Teadlased väidavad, et võltsitud EPIC-mängude käivitaja või allalaadija arendajad levitavad sama rämpsposti andmepüügimeilide kaudu. Neid e-kirju saadetakse hulgi potentsiaalsetele sihtmärkidele.

Võltsitud EPIC-mängude allalaadija kasutab ettevõtte seaduslikuks ilmumiseks originaalset logo. Muide, pahavara LokiBot Trooja loojad on oma viiruste juurutamiseks regulaarselt kasutanud õngevõtmise e-posti kampaaniaid. Kuigi mitmed e-posti platvormid suudavad selliseid massimeile tuvastada ja rämpspostina märkida, võivad mõned hoolikalt koostatud e-kirjad sellest läbi lipsata.

Kuidas nakatab uus võlts EPIC-mängude käivitaja LokiBot Trooja pahavara arvuteid?

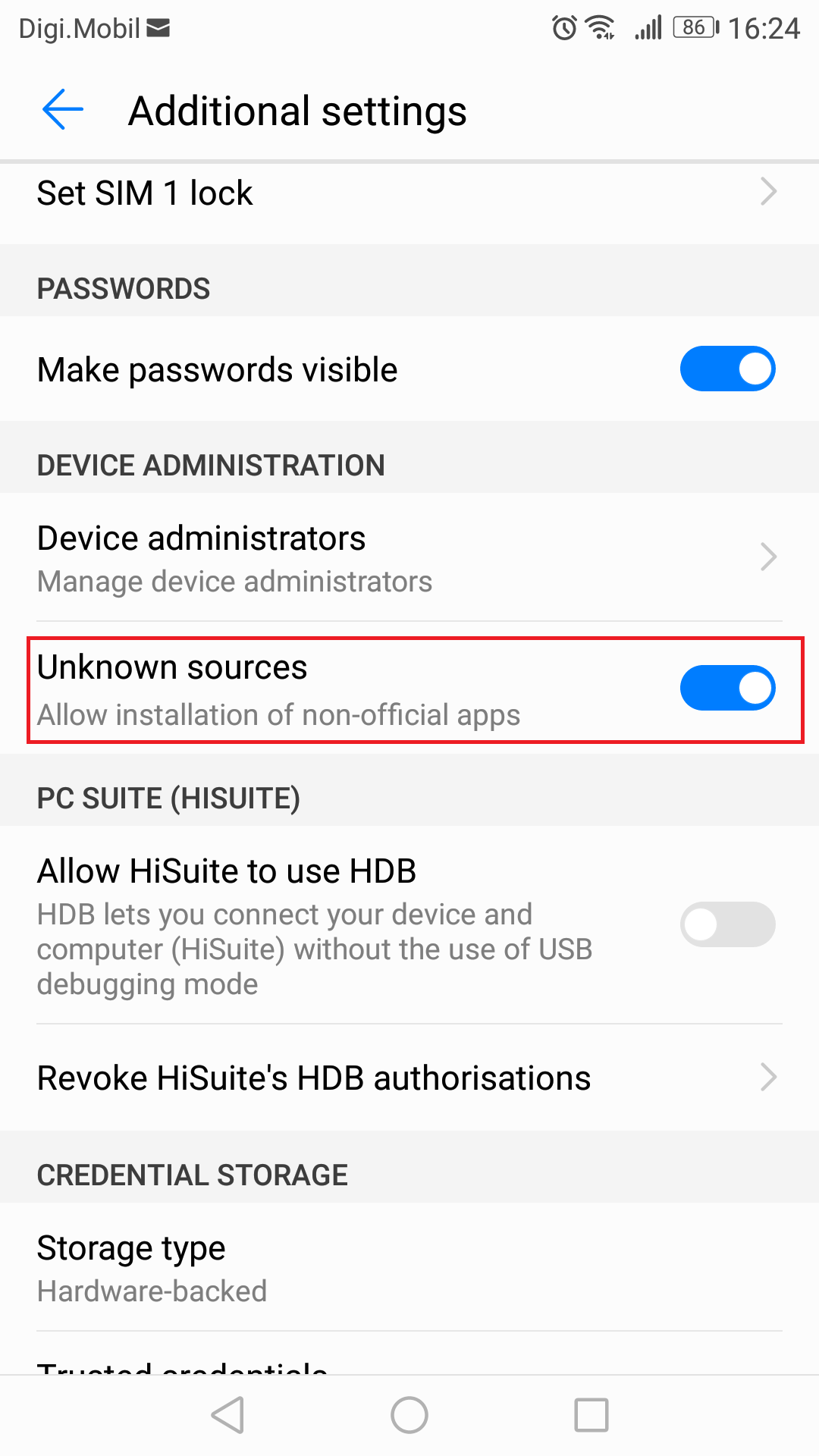

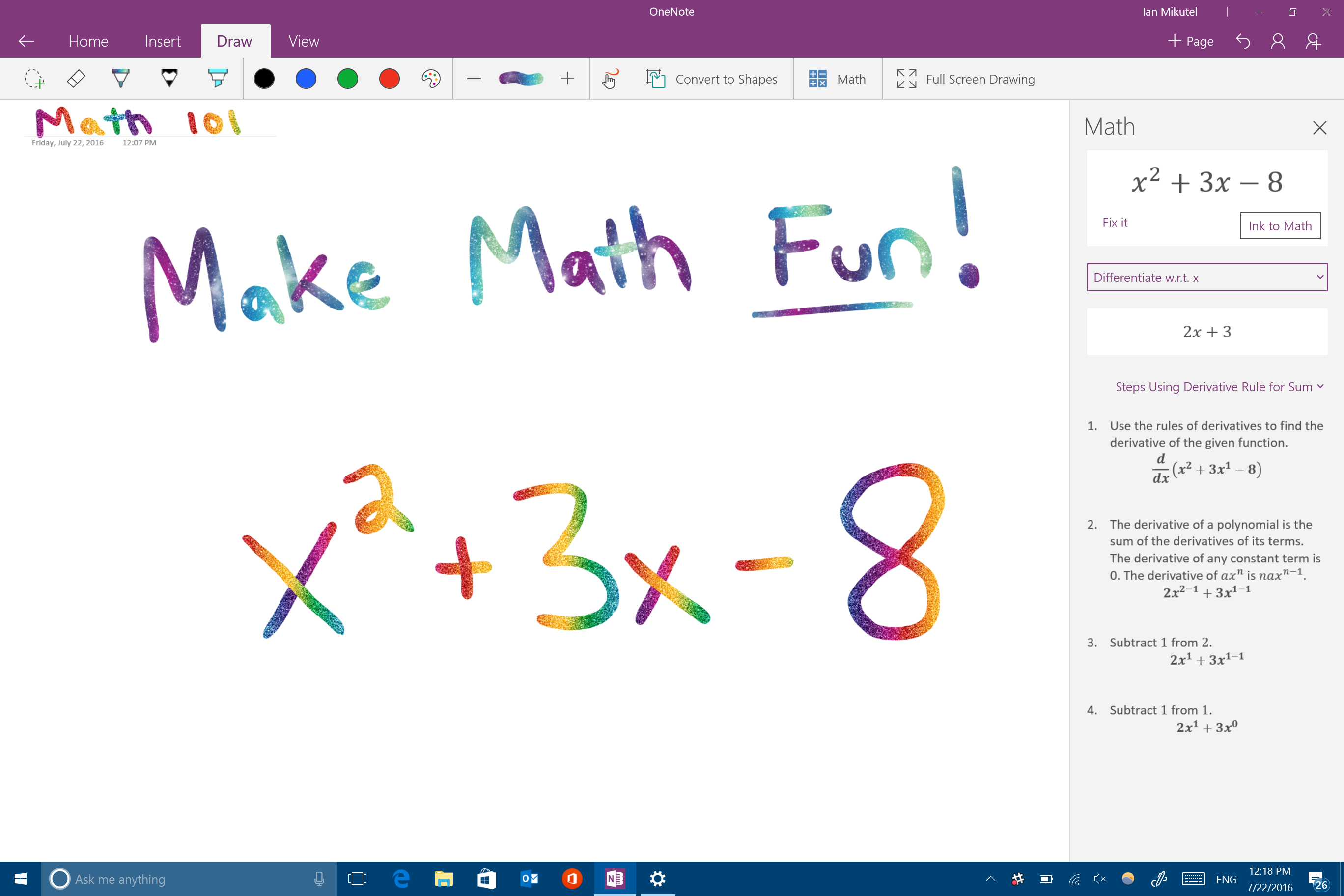

Kui pahaaimamatu kasutaja on alla laadinud võltsitud EPIC Games kanderaketi, mis on nakatunud LokiBot Trooja pahavaraga, viskab viirus kaks eraldi faili - lähtekoodifaili C # ja .NET käivitatava faili - masina rakenduste andmete kataloogi. C # lähtekood on hägune. See sisaldab suures koguses mõttetut või rämpskoodi, mis näib olevat maskeerimistehnika, et takistada viirusetõrjetarkvara viiruse hõivamist.

Pärast masinas kõigi turvameetmete edukat möödumist loeb ja koostab .NET-fail C # koodi. Teisisõnu, kampaania kodeerib paketi ja dešifreerib sama enne LokiBoti käivitamist nakatunud masinas.

LokiBoti pahavara varastab andmeid nime all https://t.co/gCpdosLVT8

Häkkimise uudised #EpicGames #EpicGamesLauncher #LokiBotMalware #Pahavara- TechDator (@TechDator) 17. veebruar 2020

LokiBoti Trooja pahavara ilmus esmakordselt 2015. aastal. Selle eesmärk on luua nakatunud Windowsi süsteemidesse tagauks. Pahavara on mõeldud ohvritelt tundliku teabe varastamiseks. Pahavara üritab varastada kasutajanimesid, paroole, pangaandmeid ja krüptoraha rahakottide sisu.

Kõige levinum tööriist pahavara sees on klahviloger, mis jälgib brauseri ja töölaua tegevust. Uus Trooja pahavara variant LokiBot installib sisuliselt tagaukse, mis on vajalik teabe varastamiseks, tegevuse jälgimiseks, muu pahavara installimiseks. Kuid seda saab kasutada ka täiendava pahavara või viiruste juurutamiseks.

Kasutajaid või mängijaid hoiatatakse, et nad laadivad tarkvara ja manuseid alla ainult usaldusväärsetest allikatest. EPIC-mängud ja legitiimse tarkvara arendajad saavad teha koostööd turvaorganisatsioonidega juurutada võrke turvavaid turvalahendusi ja tuvastada võimalikud ohud.

Sildid Küberturvalisus eepos