Keskmine

Ruhr-Universitat Bochumi teadlased: Dennis Felsch, Martin Grothe ja Jorg Schwenk ning Opole ülikooli teadlased: Adam Czubak ja Marcin Szymanek avastasid võimaliku krüptograafilise rünnaku haavatavate IPSec IKE rakenduste vastu, mida kasutasid paljud võrguettevõtted, näiteks Cisco, Huawei, ZyXel ja Clavister. Teadlased on oma uurimistöö kohta avaldanud dokumendi ja peaksid millalgi sel nädalal Baltimore'is toimuva USENIXi turvasümpoosionil esitama tõendi rünnaku kontseptsiooni kohta.

Uuringute järgi avaldatud , kasutades sama võtmepaari IKE juurutuste erinevates versioonides ja režiimides 'See võib viia protokollideülese autentimise ümbersõitmiseni, võimaldades ründajate poolt kehastada ohvri peremeest või võrku.' Teadlased selgitasid, et see töötab nii „Me kasutame Bleichenbacheri oraaklit IKEv1 režiimis, kus autentimiseks kasutatakse RSA krüpteeritud noncese. Selle ärakasutamise abil rikume need RSA krüptimispõhised režiimid ja lisaks katkestame RSA allkirjapõhise autentimise nii IKEv1 kui ka IKEv2. Lisaks kirjeldame võrguühenduseta sõnaraamatu rünnakut PSK (eeljagatud võtme) põhiste IKE-režiimide vastu, hõlmates seega kõiki IKE olemasolevaid autentimismehhanisme. '

Näib, et haavatavus tuleneb müüjate seadmete dekrüptimise tõrgetest. Neid tõrkeid saab kasutada tahtlike šifrite edastamiseks IKEv1 seadmesse koos RSA-krüpteeritud nonces'idega. Kui ründajal on selle rünnaku sooritamine edukas, võib ta pääseda allalaaditud krüpteeritud noncesidele.

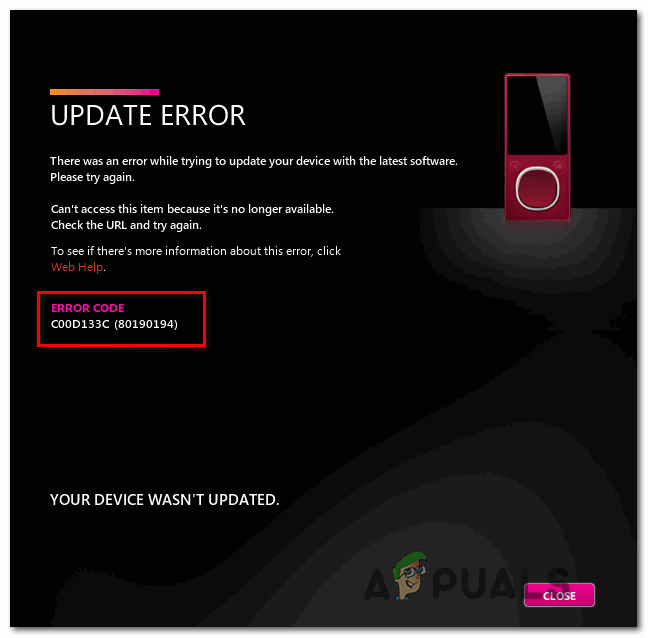

Arvestades selle haavatavuse tundlikkust ja ohustatud võrguettevõtteid, on mitmed võrguettevõtjad selle probleemi lahendamiseks välja andnud plaastrid või on riskantse autentimisprotsessi oma toodetest täielikult eemaldanud. Mõjutatud toodeteks olid Cisco tarkvara IOS ja IOS XE, ZyXeli ZyWALL / USG tooted ning Clavister ja Huawei tulemüürid. Kõik need tehnoloogiaettevõtted on välja andnud vastavad püsivara värskendused, mis tuleb alla laadida ja otse oma toodetesse installida.