LockCrypt lunavara. Parandage nakatunud arvuti

Suhteliselt nõrgem pahatahtlik lunavara LockCrypt on töötanud radari all, et korraldada väikesemahulisi küberkuritegevuse rünnakuid alates 2017. aasta juunist. Kõige aktiivsem oli see tänavu veebruaris ja märtsis, kuid seetõttu, et lunavara tuleb installida käsitsi seadmete jõustumiseks ei kujutanud see endast nii suurt ohtu kui mõned kõige kuulsamad krüptokuritegevad lunarahad seal, GrandCrab on üks neist. Analüüsimisel (a proov saadud VirusTotalilt) viirusetõrjeettevõtted, nagu Rumeenia ettevõte BitDefender ja MalwareBytes Research Lab, avastasid turvaeksperdid lunavara programmeerimisel mitmeid vigu, mida oleks võimalik varastatud failide dekrüpteerimiseks tühistada. Kogutud teabe abil on BitDefender välja andnud a Dekrüpteerimise tööriist mis on võimeline taastama faile kõigil LockCrypt lunavara versioonidel, välja arvatud viimane.

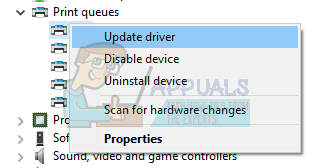

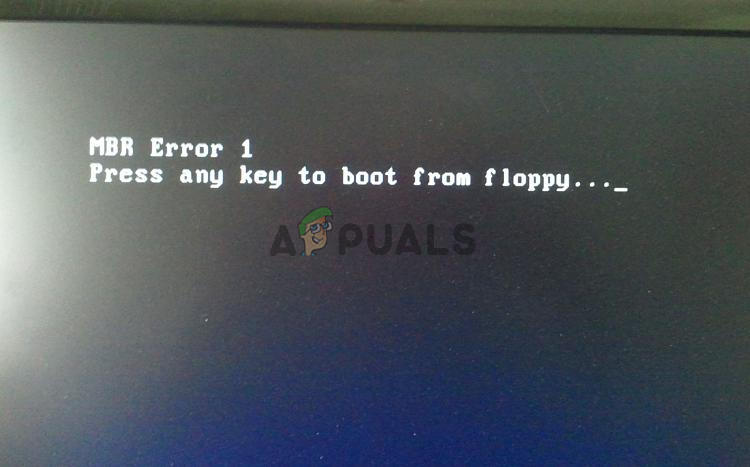

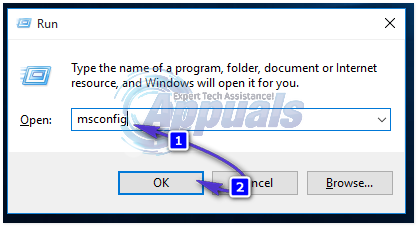

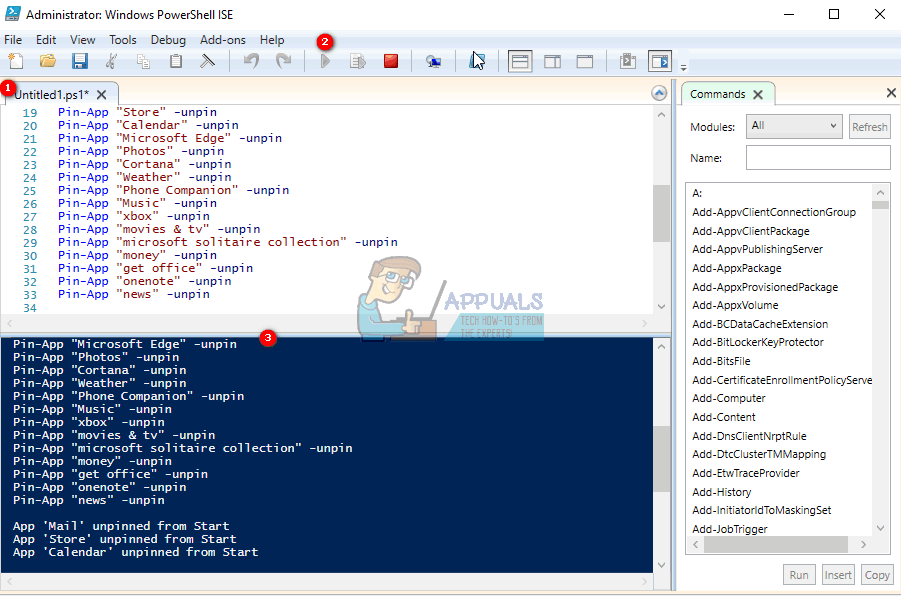

MalwareBytes Labi põhjalike uuringute kohaselt aruanne mis analüüsib pahavara seest ja väljast, on LockCryptis esimene viga asjaolu, et selle jõustumiseks on vaja käsitsi installimist ja administraatori õigusi. Kui need tingimused on täidetud, käivitatakse käivitatav fail, asetades faili wwvcm.exe kataloogi C: Windows ja lisades ka vastava registrivõtme. Kui lunavara hakkab süsteemi tungima, krüpteerib see kõik failid, millele tal on juurdepääs, sealhulgas .exe-failid, peatades süsteemiprotsessid, et tagada oma protsessi katkematu jätkumine. Failinimedeks muudetakse juhuslikud base64 tähtnumbrilised stringid ja nende laienditeks määratakse .1btc. Protsessi lõpus käivitatakse tekstifaili lunaraha märkus ja lisateave salvestatakse registrisse HKEY_LOCAL_MACHINE, mis sisaldab rünnatud kasutaja määratud ID-d ja meeldetuletusi failide taastamise juhiste kohta.

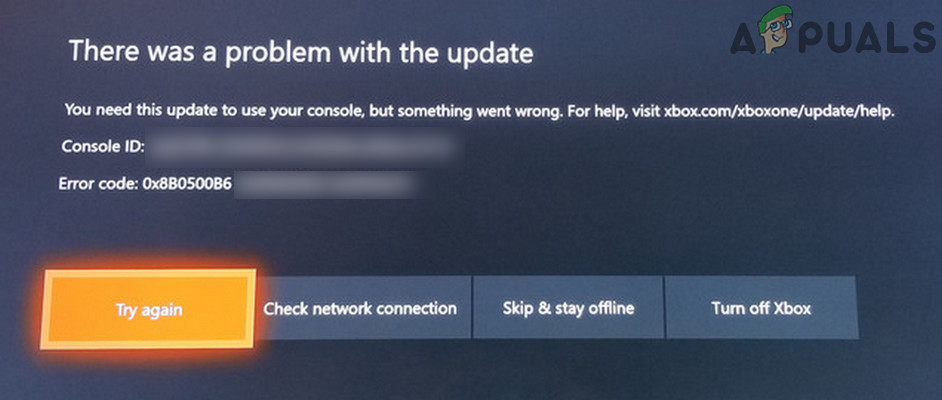

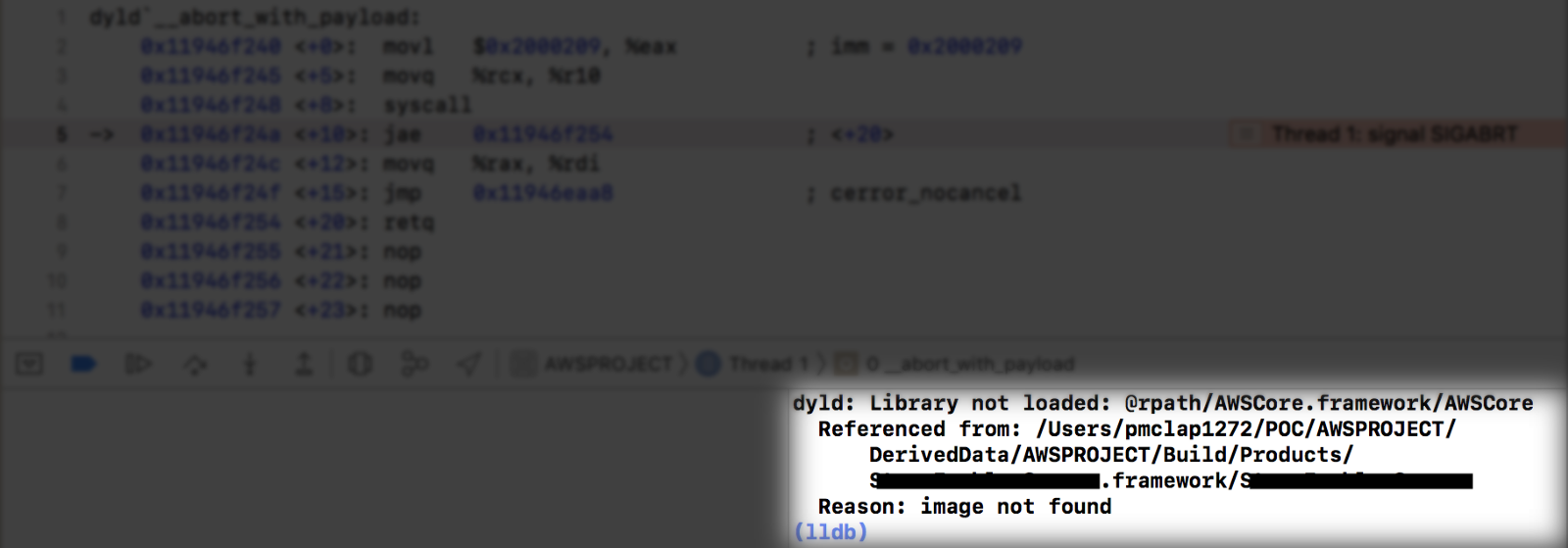

LockCrypt lunavara märkus hüpikaken. MalwareBytes Lab

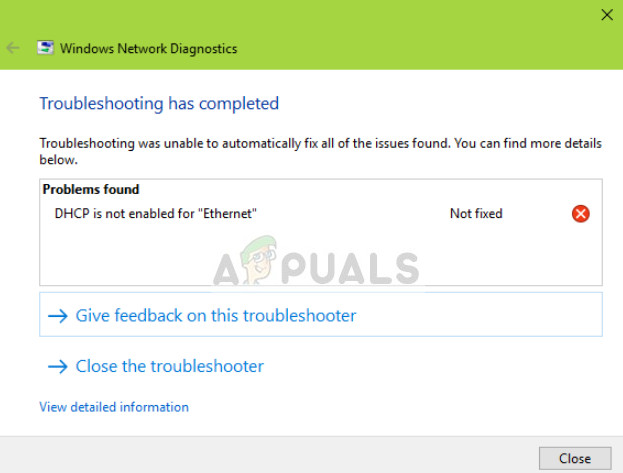

Ehkki see lunavara on võimeline töötama ilma Interneti-ühenduseta, on teadlased leidnud, et juhul, kui see on ühendatud, suhtleb Iraanis asuva CNC-ga, saates rünnatud seadme määratud ID-le, operatsioonisüsteemile ja baasnumbrilistele andmetele Base64 tähti. lunavara pärsib asukohta kettal. Teadlased on avastanud, et pahavara kood kasutab funktsiooni GetTickCount, et määrata juhuslikult valitud tähtnumbrilised nimed ja suhtlus, mille dešifreerimiseks pole eriti tugevad koodid. Seda tehakse kahes osas: esimene kasutab XOR-operatsiooni, teine aga XOR-i, samuti ROL-i ja bitipõhist vahetust. Need nõrgad meetodid muudavad pahavara koodi hõlpsasti dešifreeritavaks - nii suutis BitDefender seda manipuleerida, et luua lukustatud .1btc failide dekrüptimisriist.

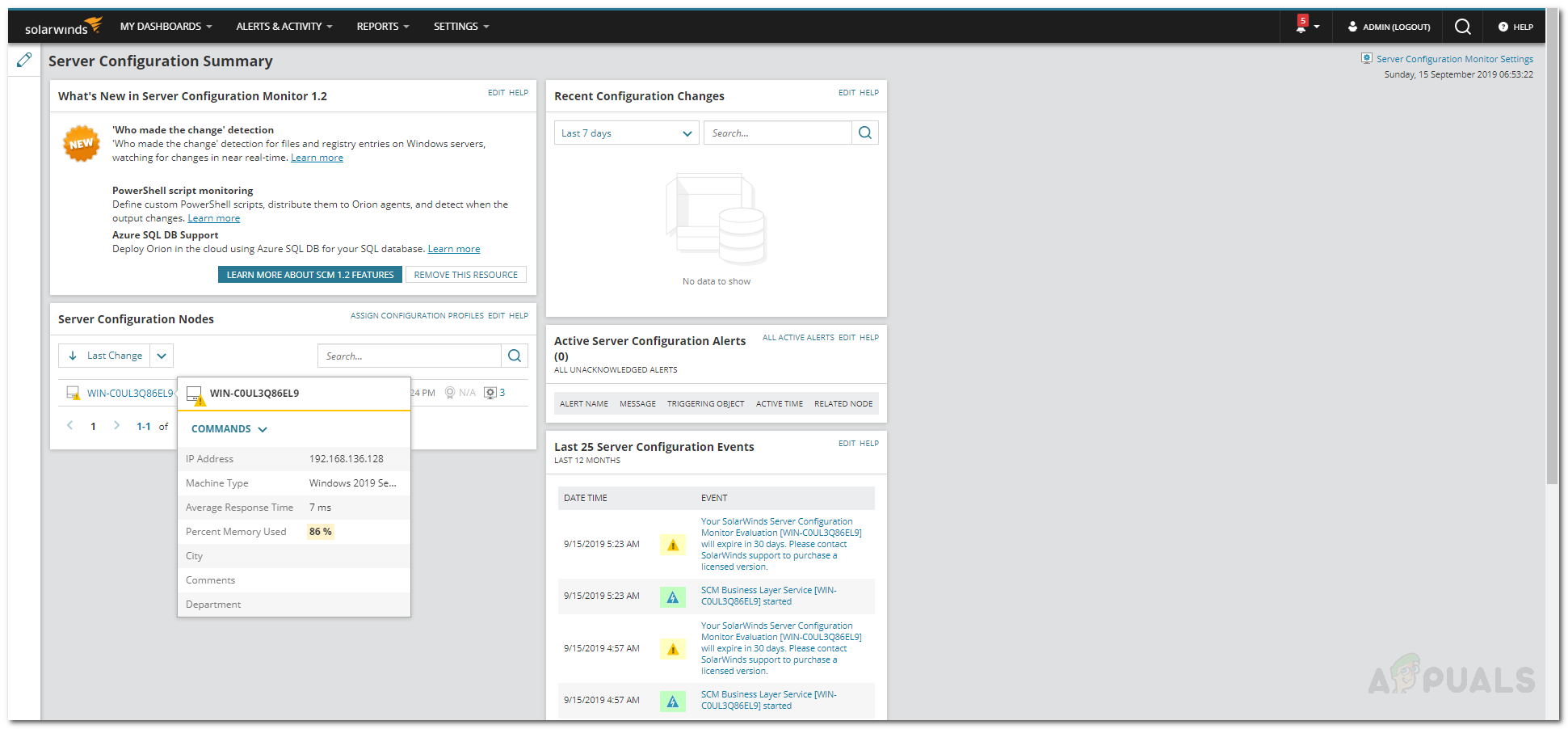

BitDefender on uurinud LockCrypti lunavara mitut versiooni, et välja töötada avalikult saadaval olev BitDefender Tool, mis on võimeline dekrüpteerima .1btc faile. Teised pahavara versioonid krüpteerivad failid ka .lock, .2018 ja .mich laienditeks, mis on ka turvauurijaga kontakteerudes dešifreeritavad. Michael Gillespie . Näib, et lunavara uusim versioon krüptib failid laiendisse .BI_D, mille jaoks pole veel dekrüpteerimismehhanismi välja mõeldud, kuid kõik eelmised versioonid on nüüd hõlpsasti dešifreeritavad.