Universaalne meediumiserver. Nööri lõikamine

Ribalaiuse välise XML-i väliste üksuste töötlemise haavatavuse on leidnud Chris Moberly Universal Media Serveri versiooni 7.1.0 XML-i sõelumismootoris. Haavatavus eraldas reserveeritud sildi CVE-2018-13416 , mõjutab teenuse funktsioone Simple Service Discovery Protocol (SSDP) ja Universal Plug and Play (UPnP).

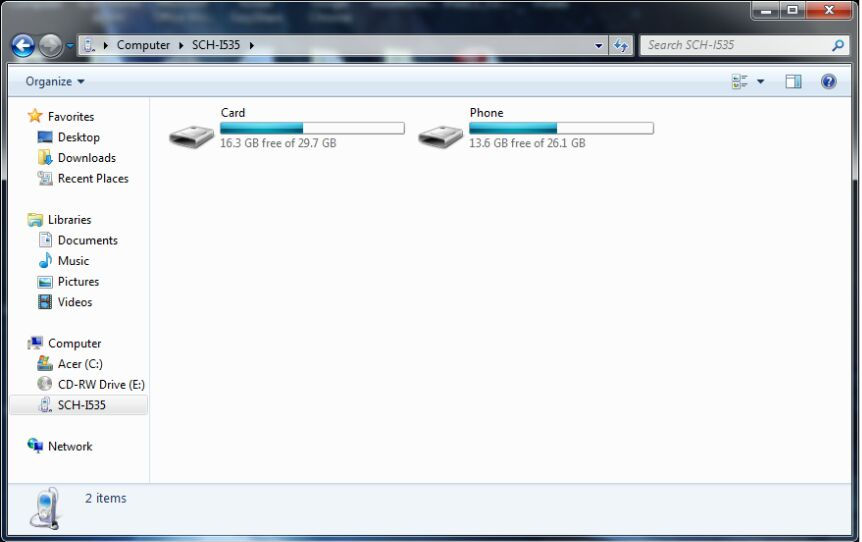

Universal Media Server on tasuta teenus, mis edastab heli, videot ja pilte DLNA-toega seadmetele. See töötab hästi Sony PlayStations 3 ja 4, Microsofti Xbox 360 ja One ning paljude nutitelefonide, nutitelerite, nutikate ekraanide ja nutikate multimeediumipleieritega.

Haavatavus võimaldab samas LAN-is autoriseerimata ründajal juurdepääsu süsteemi failidele samade õigustega kui Universal Media Serveri teenust käitaval volitatud kasutajal. Ründaja on võimeline kasutama ka SMB-ühendusi, et manipuleerida NetNTLM-i turvaprotokolliga selgeks tekstiks teisendatava teabe paljastamiseks. Seda saab hõlpsalt kasutada paroolide ja muude mandaatide varastamiseks kasutajalt. Sama mehhanismi abil saab ründaja Windowsi seadmetes käske eemalt täita, vaidlustades NetNTLM-i turvaprotokolli või sellele reageerides.

SSDP-teenus saadab UPnP-seadmete avastamiseks ja sidumiseks UDP-multisaate porti 1900 aadressile 239.255.255.250. Kui see ühendus on loodud, saadab seade tagasi seadme kirjeldaja XML-faili asukoha, mis sisaldab jagatud seadme kohta lisateavet. Seejärel kasutab UMS ühenduse loomiseks sellest XML-failist teavet HTTP kaudu. Selle haavatavus ilmneb siis, kui ründajad loovad oma XML-failid kavandatud asukohta, võimaldades neil sellega seoses UMS-i käitumist ja selle sidet kasutada. Kui UMS sõelub juurutatud XML-faili, pääseb see SMB juurde muutujaga $ smbServer, mis võimaldab ründajal seda kanalit NetNTLM-i turvaprotokolli väljakutse esitamiseks või sellele reageerimiseks.

Selle haavatavuse oht on vähemalt tundliku teabe ohustamine ja käskude kaugtõstmine kõrgeimal ekspluateerimise tasemel. Leiti, et see mõjutab Windows 10 seadmetes Universal Media Serveri versiooni 7.1.0. Samuti kahtlustatakse, et UMSi varasemad versioonid on sama probleemi suhtes haavatavad, kuid seni on selle jaoks testitud ainult versiooni 7.1.0.

Selle haavatavuse kõige elementaarsem ärakasutamine nõuab, et ründaja seadistaks XML-faili järgmist lugema. See annab ründajale juurdepääsu NetNTLM-i turvaprotokollile, võimaldades võrgu kaudu külgsuunas liikumist ühe rikutud konto alusel.

& xxe; & xxe-url; 1 0Kui ründaja kasutab haavatavust, käivitades kuri-ssdp tööriist hostilt ja käivitab samas seadmes netcati kuulaja või Impacketi, saab ründaja manipuleerida seadme SMB-suhtlusega ning eraldada andmed, paroolid ja teave selge tekstina. Ründaja saab ohvri arvutist failidest ka kogu üherealise teabe hankida eemalt, seadistades seadme XML-faili Device Descriptor järgmiseks:

&saada;See palub süsteemil naasta teise data.dtd-faili kogumiseks, mille ründaja võib seadistada lugema:

% kõik;Nende kahe failiga manipuleerides saab ründaja ohvri arvutis olevatest failidest ühe rea teavet hankida, arvestades, et ründaja määrab käsu kindlasse kohta vaatama.

UMS-i teavitati sellest haavatavusest mõne tunni jooksul pärast selle avastamist ja ettevõte on teatanud, et nad töötavad turvaprobleemi lahendamiseks plaastri kallal.

![[FIX] Vea kood 2203 programmi installimisel](https://jf-balio.pt/img/how-tos/18/error-code-2203-when-installing-program.png)