Meltdowni ja spektri haavatavuste tähistamiseks loodud logod. Piltide autorid: häkkeriuudised

Tehnoloogilised tootjad avastasid haavatavust nakatava mikroprotsessori 2017. aasta suvel ja teave selle haavatavuse kohta, mille nimi oli “Spectre”, avaldati hiljem selle aasta alguses avalikkusele. Sellest ajast peale on Intel, kelle kiibid on olnud kõige segaduses, pannud 100 000 dollari suuruse preemia Spectre-klassi arenenud haavatavustest teatamisele ning MIT-i Vladimir Kiriansky ja isejuhtiv Carl Waldspurger on taganud rahalise auhinna edasikandmise eest üksikasjalikud uuringud kahe uusima versiooni ühe haru haavatavuse kohta: vastavalt Spectre 1.1 ja Spectre 1.2.

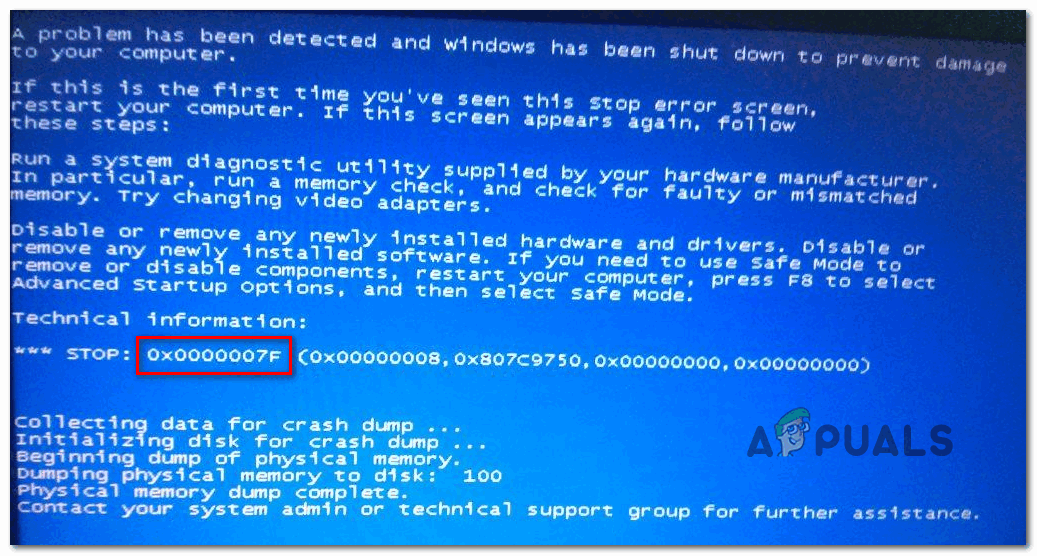

Kirianskis ja Waldspurgeris paber avaldatud 10. juulil 2018, kirjeldades Spectre 1.1 ja Spectre 1.2 haavatavuste üksikasju, selgitatakse, et esimene 'võimendab spekulatiivseid kauplusi spekulatiivsete puhvrite ülevoolude loomiseks', teine aga võimaldab spekulatiivsetel poodidel 'kirjutuskaitstud andmeid üle kirjutada' ”Sarnases mehhanismis, mida kasutatakse Spectre 3.0 klassi haavatavuses, mida tuntakse Meltdowni nime all. Spectre-klassi vigade põhiolemuste tõttu ei saa neid värskenduste või plaastrite abil täielikult nurjata, vaid need vajavad arvutitöötluse põhiprojekti täielikku muutmist, kuid hea uudis selles osas on rünnakud saavad toimuda ainult seadmetes, mis võimaldavad suuremat ekspluateerimisvabadust, kus pahatahtlik kood võib pärssida ja käituda.

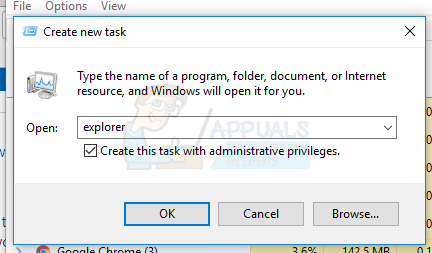

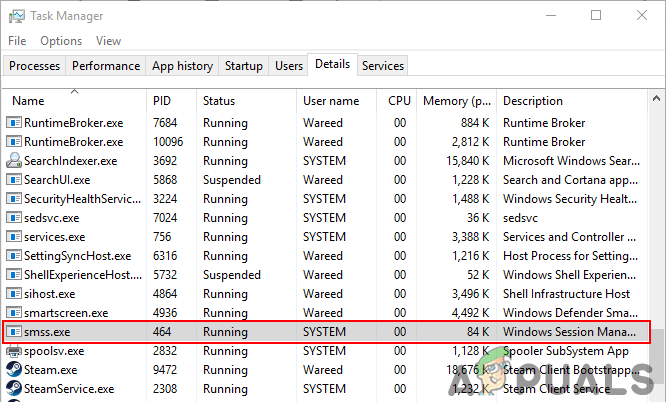

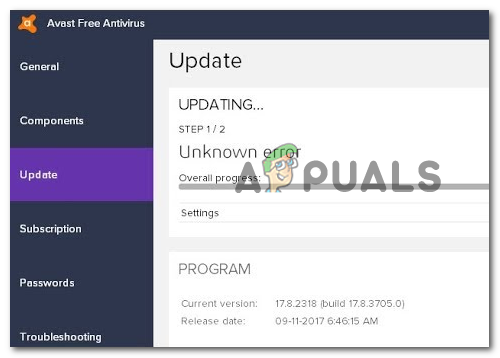

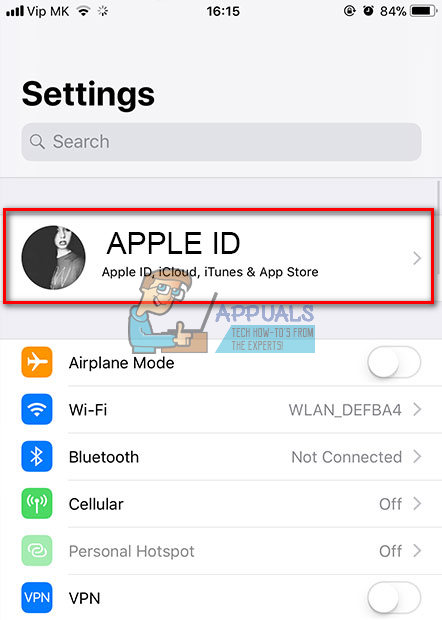

Kasutamise ärahoidmiseks on Microsoft Windows välja andnud tarkvaravärskendused, mis täiendavad operatsioonisüsteemi turbemääratlusi, ja Chrome'i brauser on välja andnud turbevärskendused, mis takistavad ühe saidi javascripti juurdepääsu teise saidile, et peatada koodi ühest mälust möödaviik asukoht tervikuna teise juurde. Lihtsalt värskenduste tegemine nendel kahel rindel vähendab ekspluateerimise riski 90%, kuna see kaitseb seadet kodu ees ja piirab pahavara süstimist Internetist. Ilma et seal oleks elanike pahatahtlik sisu, kasutades vahemälu ajastust, et rünnata teatud punktides, et seadmesse salvestatud privaatset teavet eraldada, on seadmed väidetavalt kaitstud Spectre klassi rünnakute eest.

Intel on välja andnud süsteemivärskendused, et oma seadmete praeguses seisukorras võimalikult hästi ära kasutada ja Microsoft on oma veebisaidil avaldanud kasutajasõbralikke leevendusjuhiseid, mis võimaldavad kasutajatel rünnakuid vältida, tehes paar lihtsat sammu ka oma arvutis. . Spectre-klassi turvaaukude mõju varieerub defekti harude lõikes, kuid see võib olla nii passiivne kui ka praktiliselt mitte midagi, kuid teisest küljest võib see kujutada endast ohtu andmete väljavõtmisega või seadmele füüsilisi ohte protsessori ülekoormamise kaudu nii et see kuumeneb üle, nagu on näha, mitte piisavalt irooniliselt, mõnes HP Spectre seadmes, mis on silmitsi Spectre 3.0 Meltdowti haavatavusega.

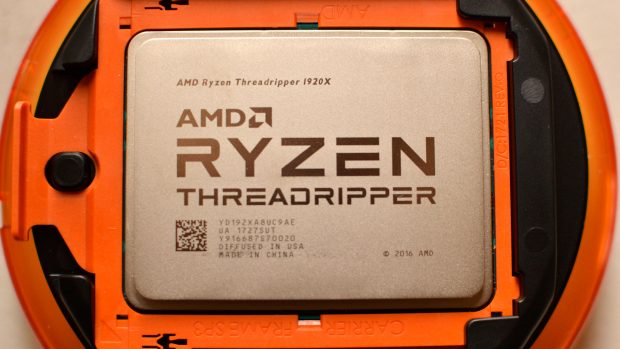

Spectre-klassi viiruse mõistmiseks ja miks me ei pruugi sellega varsti minema pesta, tuleb mõista tänapäevases arvutiprotsessoris kasutatava metoodika olemust, mida on hästi selgitatud Inteli analüüsis spekulatiivse täitmise külgkanalite kohta Valge paber . Suurima töötlemisvõimsuse saavutamiseks on paljud protsessorid, näiteks Intel ise, kasutanud spekulatiivset täitmist, mis eeldab käskluse ette, et võimaldada sujuvat täitmist, mis ei pea ootama eelnevate käskude käivitamist enne järgmise käivitamist. Ennustuste parandamiseks kasutab mehhanism süsteemi jälgivaid külgkanali vahemälu meetodeid. Selles saab vahemälu ajastamise külgkanalit kasutada selleks, et hinnata, kas teatud teave vahemälu teatud tasemel on olemas. Seda mõõdetakse väärtuste hankimiseks kulunud aja põhjal, mida kauem mälule ligipääsuperiood aega võtab, võib järeldada, et mida kaugem see andmejupp asub. Selle vaikse vaatlusmehhanismi kuritarvitamine arvutiprotsessorites on viinud potentsiaalse külgkanali privaatse teabe lekkeni, hinnates selle väärtust samamoodi nagu käskude täitmise ennustamiseks ettenähtud viisil.

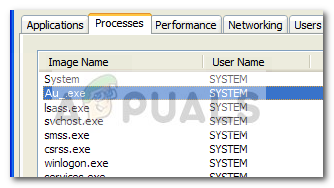

Spectre-klassi haavatavused töötavad seda mehhanismi ära kasutades. Esimene variant on selline, kus pahavara saadab pseudokäsukoodi, mis palub spekulatiivsed toimingud toimuda, et pääseda juurde mälus olevale asukohale, mis on vajalik jätkamiseks. Asukohad, mida tavaliselt mälus pole, tehakse selle ümbersõidu kaudu pahavarale kättesaadavaks. Kui ründaja suudab pahavara paigutada asukohta, kus ta on huvitatud teabe hankimisest, võib pahavara saata spekulatiivse töötaja kaugemale piiriülestest toimingutest allalaadimiseks, lekitades samal ajal vahemälu tasemel huvitava mälu. Spectre-klassi haavatavuste teine variant kasutab sarnast lähenemist, välja arvatud hargnenud kõrvaljoonest, mis järeldab andmete väärtusi samal viisil koostöös peavoolu spekulatiivse operatsiooniga.

Nagu te nüüd aru saate, pole selle probleemi lahendamiseks praktiliselt midagi teha, sest pahatahtlikud tegijad on suutnud leida viise, kuidas oma hambad sisse lüüa kangas, mis on Inteli (ja teiste, sealhulgas IRM) arvutiprotsessorite aluseks. . Ainus tegevus, mida saab teha, on ennetav leevendav tegevus, mis takistab pahatahtlikke osalejaid süsteemis elamast ja seadme selle põhilise haavatavuse ärakasutamisest.

Intel: kõige silmatorkavam protsessor

![[FIX] Süsteem tuvastas selles rakenduses virnapõhise puhvri ületamise](https://jf-balio.pt/img/how-tos/53/system-detected-an-overrun-stack-based-buffer-this-application.png)