SpectreOps Team, Steve Borosh

Värske ajaveebipostitus meeskonna saidilt SpecterOps laiendas teavet selle kohta, kuidas kräkkerid võiksid hüpoteetiliselt luua pahatahtlikke .ACCDE-faile ja kasutada neid andmepüügivektorina inimestel, kellele on installitud Microsoft Access Database. Mis veelgi olulisem, rõhutas see, et Microsoft Access Macro (MAM) otseteid võib potentsiaalselt kasutada ka ründevektorina.

Need failid lingivad otse Accessi makroga ja need on olnud olemas juba Office 97 ajastust alates. Turvaekspert Steve Borosh demonstreeris, et ühte neist otseteedest saab kinnitada kõike. See käivitab gamma lihtsast makrost kuni kasulike koormusteni, mis laadivad .Scripti JScript-failidest.

Funktsioonikõne lisamisega makrosse, kuhu teised võisid lisada alamprogrammi, suutis Borosh sundida suvalist koodi käivitamist. Ta valis käivitamiseks lihtsalt rippmenüü ja valis makrofunktsiooni.

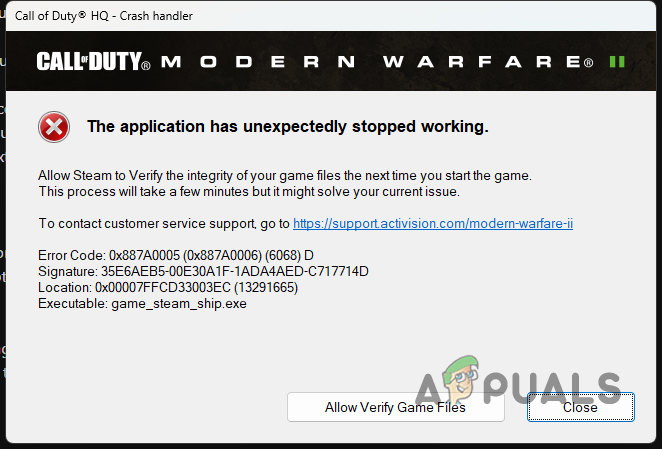

Autoexeci valikud võimaldavad makrot käivitada kohe, kui dokument on avatud, nii et see ei pea kasutajalt luba küsima. Seejärel kasutas Borosh andmebaasis käivitatava versiooni loomiseks Accessi suvandit „Tee ACCDE”, mis tähendas, et kasutajad ei oleks suutnud koodi soovi korral ka auditeerida.

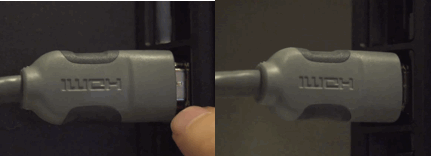

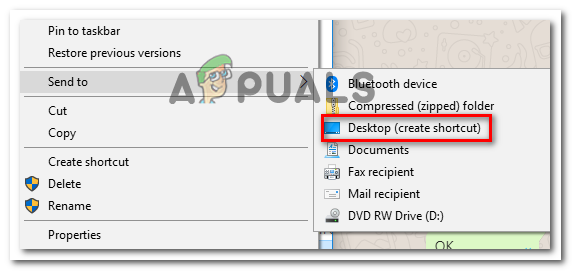

Kuigi seda tüüpi faile sai saata e-kirja manusena, leidis Borosh selle asemel, et on tõhusam luua üks MAM-i otsetee, mis ühendaks kaugühenduse ACCDE autoexeci andmebaasiga, et see saaks seda Interneti kaudu käivitada.

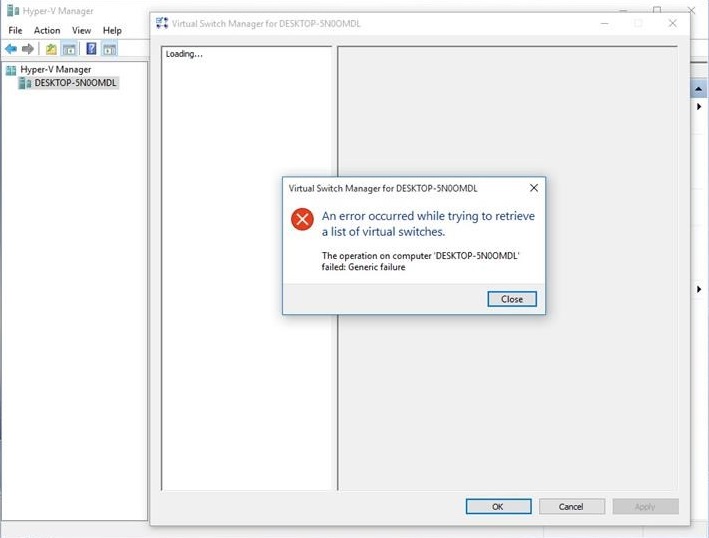

Pärast makro otsetee loomiseks töölauale lohistamist jäi talle fail, milles polnud palju liha. Muutuja DatabasePath muutmine otsetees andis talle aga vabaduse ühenduda kaugserveriga ja hankida ACCDE-fail. Veelkord saab seda teha ilma kasutaja loata. Masinatel, millel on avatud port 445, saab seda teha isegi SMB-ga, mitte HTTP-ga.

Outlook blokeerib vaikimisi MAM-failid, nii et Borosh väitis, et kräkker võib võõrandada andmepüügilinki kahjutu e-kirjas ja kasutada sotsiaaltehnikat selleks, et kasutaja saaks faili kaugelt kätte saada.

Pärast faili avamist ei küsi Windows neile turvahoiatust, võimaldades koodi käivitada. See võib küll läbi viia mõne võrguhoiatuse, kuid paljud kasutajad võivad neid lihtsalt ignoreerida.

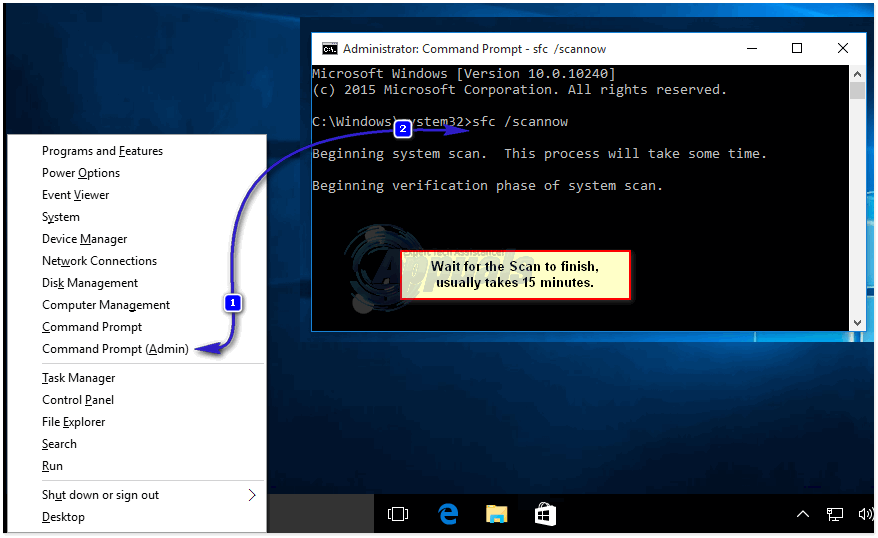

Kuigi seda lõhet tundub petlikult lihtne teostada, on leevendamine ka petlikult lihtne. Borosh suutis blokeerida makro täitmise Internetist, määrates ainult järgmise registrivõtme:

Arvuti HKEY_CURRENT_USER Tarkvara Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Kasutajad, kellel on mitu Office'i toodet, peavad siiski igaüks, millele see tundub, lisama eraldi registrivõtmekanded.

Sildid Windowsi turvalisus