Microsoft

Microsoft avaldas aasta algusest alates arvukalt nõuandeid Inteli Core ja Xeoni protsessorite spekulatiivse käivitamise külgkanali riistvara nõrkade kohtade kõrvaldamiseks. Kõnealused haavatavused olid nimelt Spectre ja Metldown. Microsoft avaldas äsja spekulatiivse külgkanali haavatavuse kohta veel ühe nõuande: L1 terminali viga (L1TF).

Vastavalt nõuandev vabastatakse, on sellele L1 terminaliveale määratud kolm CVE identifikaatorit. Esimene, CVE-2018-3615, viitab Inteli tarkvara valvurilaiendite (SGX) L1TF-i haavatavusele. Teine, CVE-2018-3620, viitab L1TF-i haavatavusele operatsioonisüsteemi ja süsteemihalduse režiimis (SMM). Kolmas, CVE-2018-3646, viitab L1TF-i haavatavusele Virtual Machine Manageris (VMM).

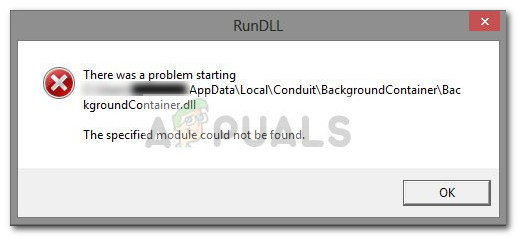

Nende haavatavustega seotud esmane risk on selline, et kui kõrvalkanaleid kasutatakse L1TF-i haavatavuse kaudu, võivad pahatahtlikele häkkeritele privaatsed andmed olla kättesaadavad eemalt ja virtuaalselt. Selline ekspluateerimine nõuab siiski, et ründaja saaks käe kõnesoleva seadmega kätte, et anda õigused kavandatud seadmes koodi käivitamiseks.

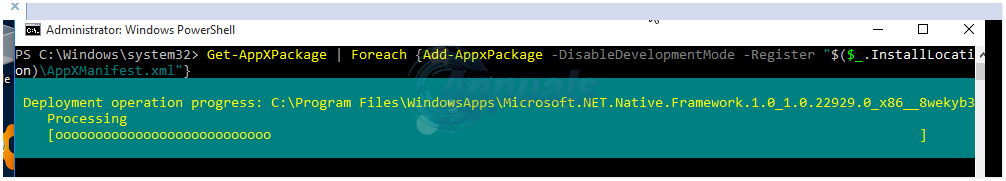

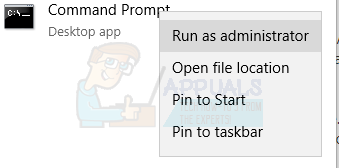

Selle haavatavuse tagajärgede leevendamiseks koos paljude muude sarnaste ärakasutamisvõimalustega on Microsoft välja andnud hulgaliselt värskendusi, mis on suunatud lünkadele ja ahelatele, mille kaudu ründajad saavad sellise juurdepääsu saada. Windowsi kasutajatel palutakse oma seadmeid viimaste värskendustega kursis hoida ja rakendada kõik parandused, kaitsed ja püsivara värskendused avaldamisel.

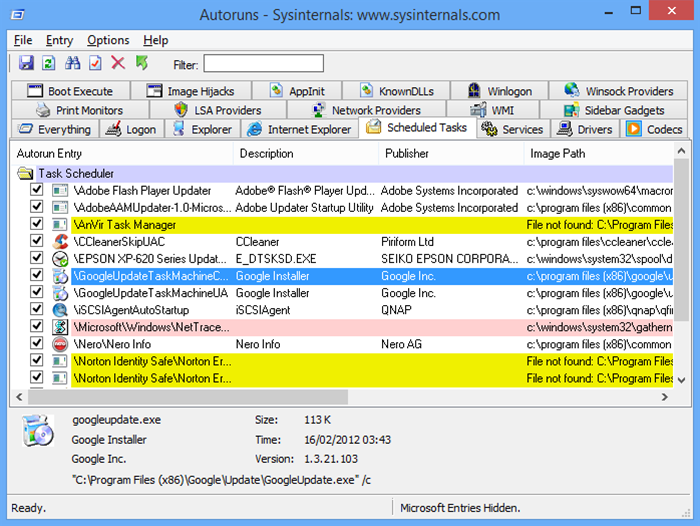

Ettevõtte süsteemide puhul, mis kasutavad Microsoft Windows OS-i, soovitatakse administraatoritel uurida nende võrgusüsteeme riskantsete platvormide kasutamise ja nende integreerituse taseme kohta ettevõtte tavalises kasutuses. Seejärel soovitatakse neil oma võrkudesse virtualiseerimise põhine turvalisus (VBS) sisse logida, sihtides konkreetseid kasutatavaid kliente mõjuandmete kogumiseks. Pärast ohutaseme analüüsimist peaksid administraatorid rakendama asjakohaseid plaastreid nende IT-infrastruktuurides töötavate asjakohaste riskantsete klientide jaoks.

Sildid Microsoft