Let’s Encrypt on Interneti-turvalisuse uurimisrühma pakutav avatud sertifikaadi asutus Linux Foundationi koostööprojekt. Kõigile, kellel on domeeninimi, saab usaldusväärse sertifikaadi saamiseks kasutada rakendust Let’s Encrypt. Uuendamisprotsessi automatiseerimise võimalus, samuti installimise ja konfigureerimise hõlbustamiseks tehtav töö. Aidake hoida saite turvalisena ja edendada TLS-i turvapraktikat. Säilitage läbipaistvus, kusjuures kõik sertifikaadid on kontrollimiseks avalikult kättesaadavad. Lubage teistel kasutada oma väljaandmis- ja uuendamisprotokolle avatud standardina.

Põhimõtteliselt püüab Let’s Encrypt muuta kasumit teenivate organisatsioonide turvalisust sõltumatuks suurte naeruväärsetest rõngastest. (Võib öelda, et ma usun avatud lähtekoodiga ja see on parimal juhul avatud lähtekoodiga).

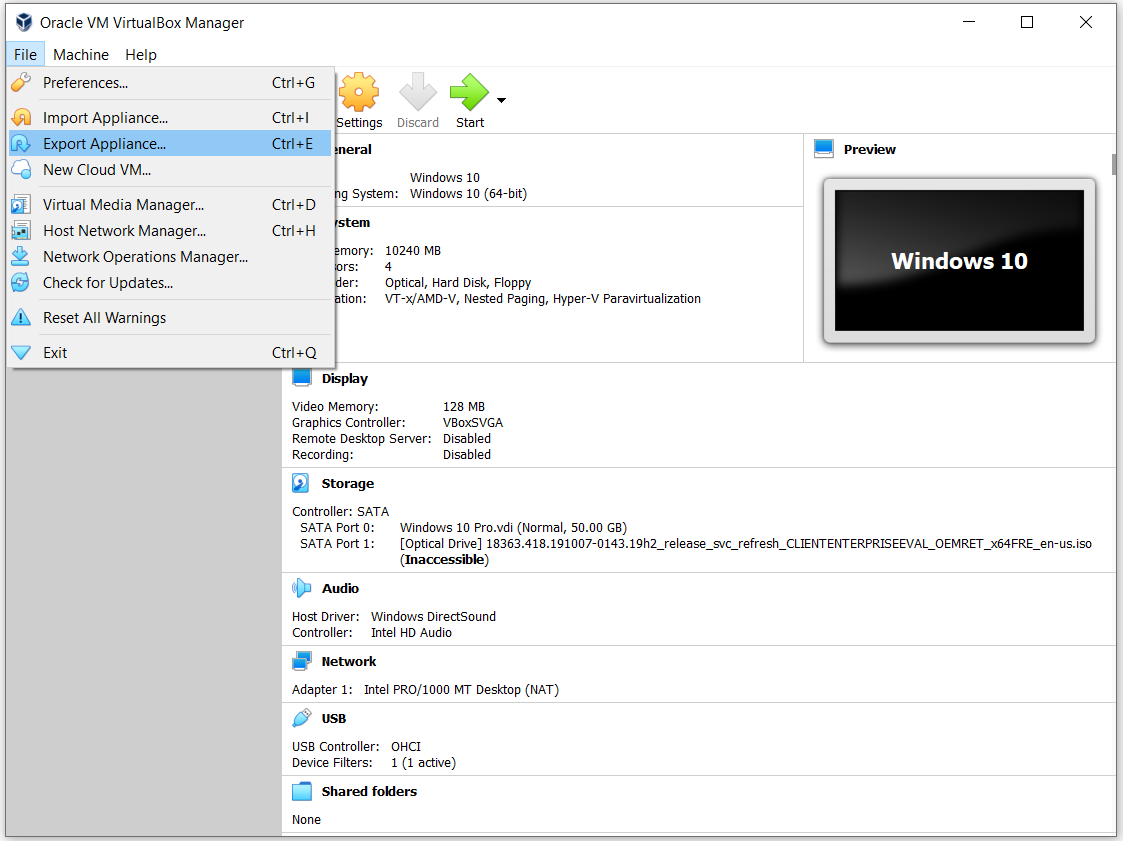

On kaks võimalust: alla laadida pakett ja installida hoidlatest või installida certbot-auto ümbris (varem letsencrypt-auto) otse letsencryptist.

Hoidlatest allalaadimiseks

sudo apt-get install letsencrypt -y

Kui install on lõppenud, on aeg oma sertifikaat hankida! Kasutame serveri eksklusiivset meetodit, kudedes serveri eksemplari ainult teie sertifikaadi saamiseks.

sudo laseb krüptida tserthonly - standalone - d example.com -d subdomain.example.com -d othersubdomain.example.com

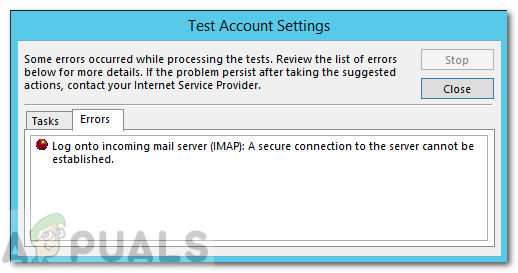

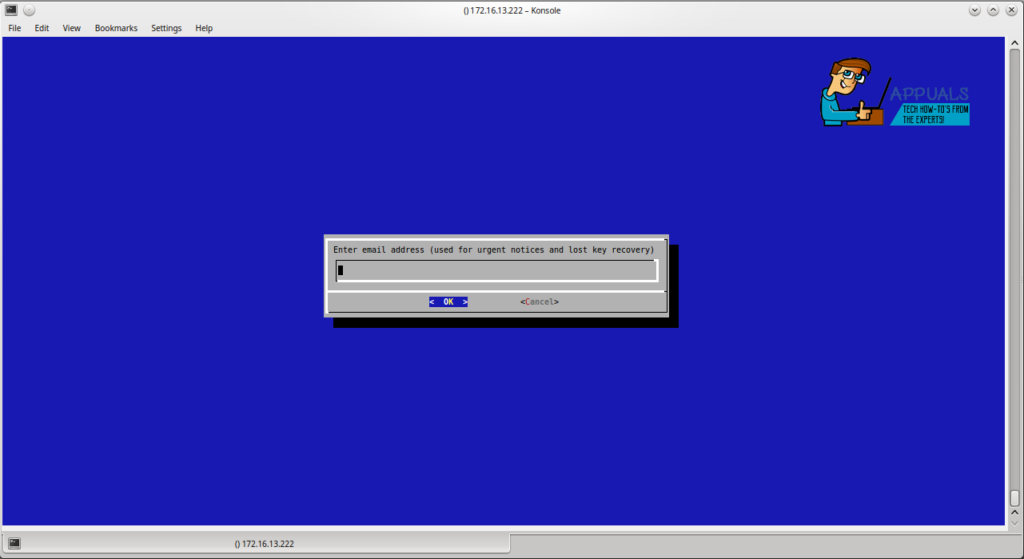

Sisestage oma e-posti aadress ja nõustuge teenusetingimustega. Nüüd peaks teil olema iga sisestatud domeeni ja alamdomeeni jaoks hea sertifikaat. Iga domeen ja alamdomeen vaidlustatakse, nii et kui teil pole oma serverisse viitavat DNS-kirjet, nurjub taotlus.

Kui soovite protsessi proovida, võite enne tegeliku sertifikaadi hankimist lisada argumendi –test-cert pärast certonly. Märkus: –test-cert installib kehtetu sertifikaadi. Saate seda teha piiramatul arvul kordadel, kuid kui kasutate otsesertifikaate, on tariifipiirang.

Wild-kaartide domeene ei toetata ega tundu, et neid toetataks. Põhjenduseks on see, et kuna sertifikaatide protsess on tasuta, võite taotleda nii palju kui vaja. Samuti võib ühel sertifikaadil olla mitu domeeni ja alamdomeeni.

Üleminek NGINX-i konfiguratsioonile, et kasutada meie värskelt omandatud sertifikaati! Sertifikaadi rajamiseks kasutan regulaaravaldise asemel tegelikku teed.

Meil on SSL, sama hästi võiksime kogu liikluse sellele suunata. Esimene serverisektsioon just seda teebki. Mul on see seatud suunama kogu liikluse, sealhulgas alamdomeenid, peamisse domeeni.

Kui kasutate Chrome'i ja ei keela ülaltoodud ssl-šifreid, saate err_spdy_inadequate_transport_security. Samuti peate redigeerima nginx conf-faili, et välja näha midagi sellist, et gzip-i turvaviga kõrvaldada

Kui peaksite avastama, et juurdepääs on keelatud - peate veel kord kontrollima, kas serveri_nimi (ja juur) on õige. Lõpetasin just pea vastu seina, kuni minestasin. Õnneks mu serveri õudusunenägudes tuli vastus - unustasite oma juurkataloogi seadistada! Verine ja räpane, panin juurika sisse ja ongi käes, minu armas indeks.

Kui soovite seadistada eraldi alamdomeene, saate seda kasutada

Teil palutakse luua kasutajanime jaoks parool (kaks korda).

sudo teenuse nginx taaskäivitamine

Nüüd pääsete oma saidile juurde kõikjal kasutajanime ja parooliga või kohapeal ilma. Kui soovite parooli alati proovida, eemaldage luba 10.0.0.0/24; # Valige oma kohaliku võrgu liin.

Pidage meeles, et auth_basic on tühi, kui see pole õige, saate vea.

Kui teil on vale parool, saate 403-ga löögi

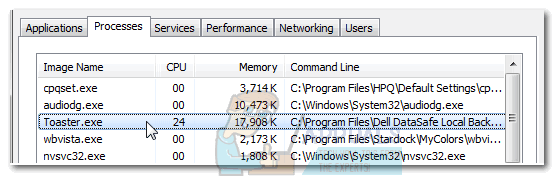

Viimane punkt, mille peame tegema, seadistama SSL-sertifikaatide automaatse uuendamise.

Selle jaoks on lihtne croni töö selle töö jaoks õige tööriist, me paneme selle juurkasutajaks, et vältida lubade vigu

(sudo crontab -l 2> / dev / null; kaja ‘0 0 1 * * võimaldab krüptida uuenemist’) | sudo crontab -

/ Dev / null kasutamise põhjus on tagada, et saaksite crontabile kirjutada, isegi kui seda varem ei olnud.

3 minutit loetud