MikroTik.

Leiti, et tegemist oli väikesemahulise veebisaidi kompromissiga, mis oli massiline krüptojacki rünnak. Trustwave'i turvauuringute uurija Simon Kenin oli just naasnud RSA Asia 2018 konverentsil küberkurjategijatest ja krüptorahade kasutamisest pahatahtlikuks tegevuseks. Nimetage seda kokkusattumuseks, kuid kohe pärast kontorisse naasmist märkas ta CoinHive'i tohutut tõusu ja edasisel ülevaatusel leidis ta, et see on konkreetselt seotud MikroTiku võrguseadmetega ja on Brasiiliale tugevalt suunatud. Kui Kenin selle juhtumi uurimisse süvenes, leidis ta, et selles rünnakus kasutati üle 70 000 MikroTiki seadme, mis on nüüdseks kasvanud 200 000-ni.

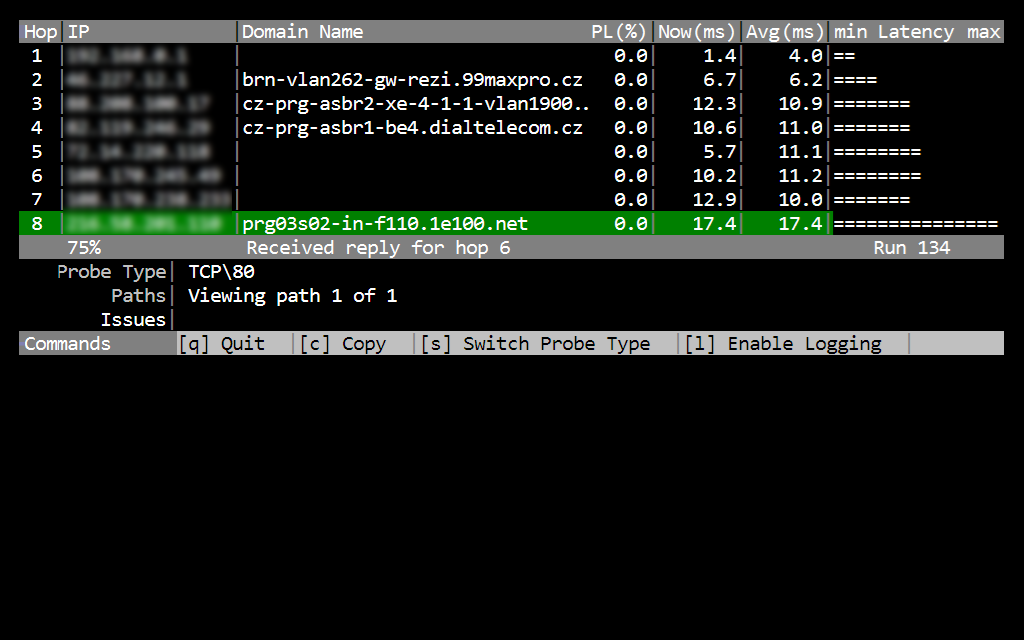

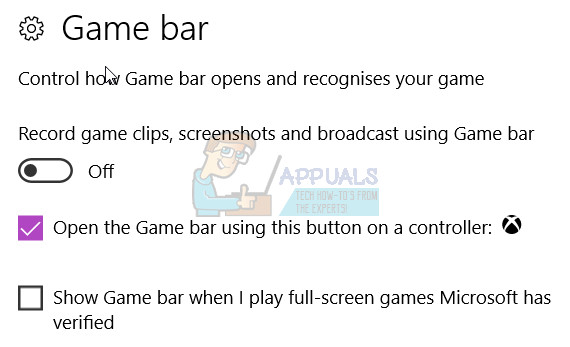

Brasiilias MikroTiki seadmete Shodani otsing koos CoinHive'iga andis 70 000+ tulemust. Simon Kenin / Trustwave

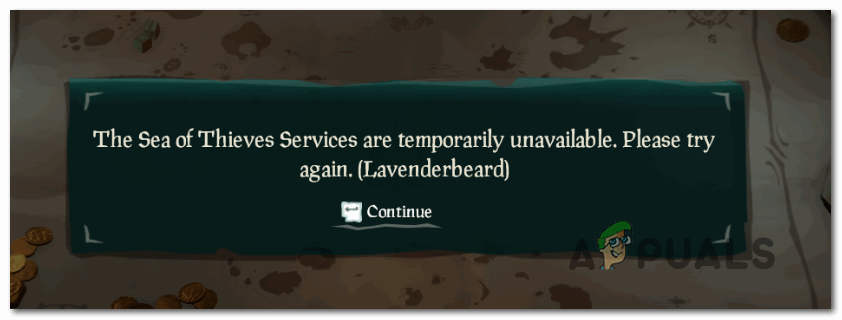

'See võib olla veider kokkusattumus, kuid edasisel vaatlusel nägin, et kõik need seadmed kasutasid sama CoinHive'i võtmeklahvi, mis tähendab, et nad kõik lõpuks ometi ühe üksuse kätte. Otsisin nendes seadmetes kasutatavat CoinHive'i saidivõtit ja nägin, et ründaja keskendus tõepoolest peamiselt Brasiiliale. '

Shodan CoinHive'i saidi võtmeotsing näitas, et kõik ekspluateerimised andsid samale ründajale järele. Simon Kenin / Trustwave

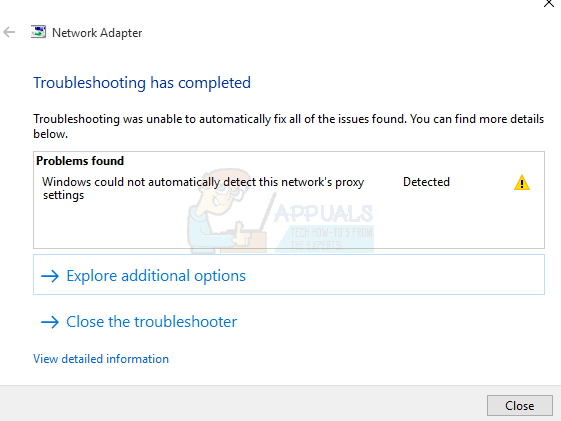

Esialgu kahtlustas Kenin rünnakut nullipäevase ärakasutamise eest MikroTiku vastu, kuid mõistis hiljem, et ründajad kasutasid selle tegevuse teostamiseks ruuterites teadaolevat haavatavust. See haavatavus registreeriti ja selle turvariskide leevendamiseks anti 23. aprillil välja plaaster, kuid nagu enamikku selliseid värskendusi, ignoreeriti versiooni ja paljud marsruuterid töötasid haavatavas püsivaras. Kenin leidis sadu tuhandeid selliseid vananenud ruutereid üle kogu maailma, kümneid tuhandeid, mille ta avastas Brasiilias.

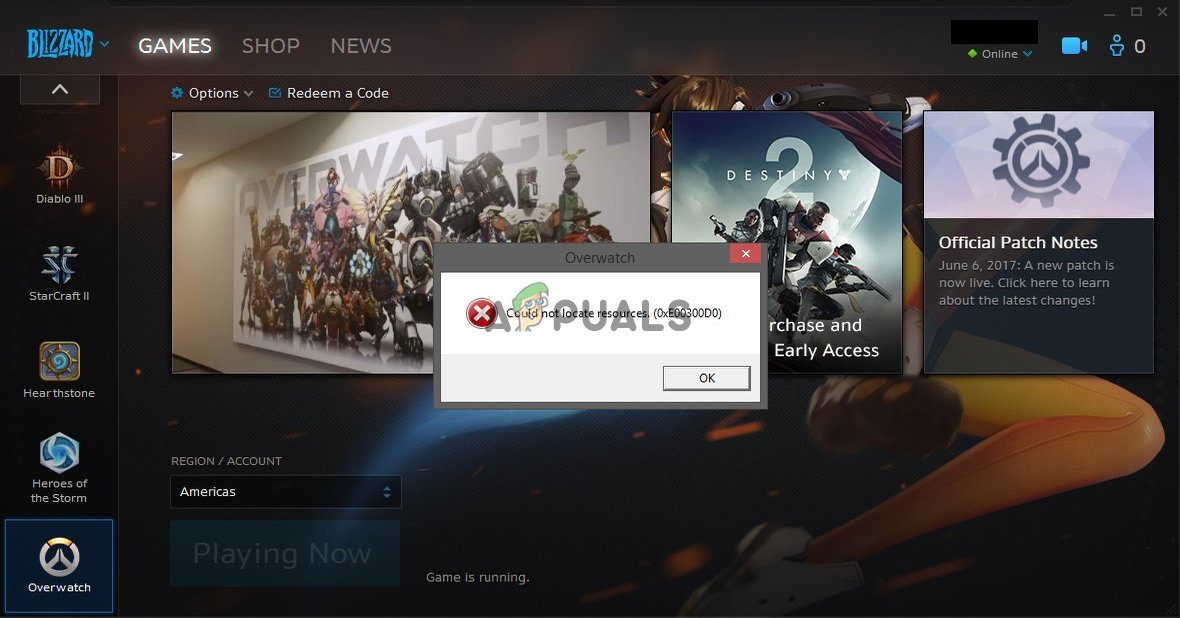

Varem leiti, et haavatavus võimaldab ruuteris pahatahtliku koodi kaugkäivitamist. See viimane rünnak suutis siiski selle sammu edasi teha, kasutades seda mehhanismi „CoinHive'i skripti süstimiseks igale kasutajale külastatud veebisaidile“. Kenin märkis ka, et ründajad kasutasid kolme taktikat, mis suurendasid rünnaku jõhkrust. Loodi CoinHive'i skriptiga tagatud tõrke leht, mis käivitas skripti iga kord, kui kasutaja sirvimise ajal viga leidis. Lisaks mõjutas skript külastajaid erinevatel veebisaitidel koos MikroTiki ruuteriga või ilma (kuigi ruuterid olid ennekõike selle skripti süstimise vahendid). Samuti leiti, et ründaja kasutab MiktoTik.php-faili, mis on programmeeritud CoinHive'i süstimiseks igale HTML-lehele.

Kuna paljud Interneti-teenuse pakkujad kasutavad MikroTiki ruutereid ettevõtete massilise veebiühenduse pakkumiseks, peetakse seda rünnakut kõrgetasemeliseks ohuks, mida ei tehtud kodus pahaaimamatute kasutajate sihtimiseks, vaid massiivseks löök suurtele ettevõtetele ja ettevõtetele. Veelgi enam, ründaja installis ruuterile skripti „u113.src“, mis võimaldas tal hiljem muid käske ja koodi alla laadida. See võimaldab häkkeril säilitada ruuterite kaudu juurdepääsu voogu ja käivitada ooterežiimis alternatiivseid skripte juhuks, kui CoinHive blokeerib saidi algse võtme.

Allikas TrustWave